Heutzutage scheint das Thema Sicherheit allgegenwärtig. Angesichts der zunehmenden Cyberkriminalität ist dies durchaus verständlich. Unternehmen sind ständigen Angriffen von Hackern ausgesetzt, die versuchen, Daten zu stehlen oder anderweitigen Schaden anzurichten. Ein wirksamer Schutz Ihrer IT-Infrastruktur erfordert den Einsatz geeigneter Werkzeuge und Systeme. Oftmals bildet ein netzwerkbasiertes Intrusion Detection System (NIDS) die erste Verteidigungslinie am Netzwerkrand. Diese Systeme überwachen den Datenverkehr zwischen Ihrem Netzwerk und dem Internet, um verdächtige Aktivitäten zu erkennen und Sie umgehend zu alarmieren. Die Beliebtheit und Vielzahl an verfügbaren NIDS-Lösungen erschwert die Auswahl des optimalen Systems. Um Ihnen bei dieser Entscheidung zu helfen, haben wir eine Liste der besten netzwerkbasierten Intrusion Detection Systeme zusammengestellt.

Zu Beginn betrachten wir die verschiedenen Arten von Intrusion Detection Systemen, insbesondere die Unterscheidung zwischen netzwerkbasierten und hostbasierten Systemen. Wir erläutern ihre jeweiligen Vor- und Nachteile. Darüber hinaus unterscheiden sich Intrusion Detection Systeme in der verwendeten Erkennungsmethode. Einige arbeiten signaturbasiert, während andere verhaltensbasiert vorgehen. Die effektivsten Tools kombinieren beide Ansätze. Der Markt wird sowohl von Intrusion Detection- als auch Intrusion Prevention-Systemen dominiert. Wir erklären die Unterschiede und Gemeinsamkeiten beider Systeme, da dies für ein grundlegendes Verständnis wichtig ist. Abschließend werden wir eine Auswahl der besten netzwerkbasierten Intrusion Detection Systeme vorstellen und deren Hauptfunktionen hervorheben.

Netzwerk- vs. Host-basierte Intrusion Detection

Intrusion Detection Systeme lassen sich grundlegend in zwei Kategorien einteilen. Beide haben das Ziel, Einbruchsversuche oder verdächtige Aktivitäten frühzeitig zu erkennen, unterscheiden sich jedoch in ihrem „Durchsetzungspunkt“, also dem Ort der Überwachung und Erkennung. Jede Art von Intrusion Detection Tool hat ihre spezifischen Vor- und Nachteile. Es gibt keine einheitliche Meinung, welches System zu bevorzugen ist. Einige schwören auf das eine, andere auf das andere. Wahrscheinlich sind beide Ansichten gerechtfertigt. Die beste – und sicherste – Lösung ist vermutlich eine Kombination beider Arten von Systemen.

Netzwerk-Intrusion-Detection-Systeme (NIDS)

Die erste Kategorie sind die netzwerkbasierten Intrusion Detection Systeme (NIDS). Diese Systeme arbeiten an der Peripherie des Netzwerks, um die Überwachung und Erkennung durchzuführen. Sie erfassen und analysieren den Netzwerkverkehr auf verdächtige Aktivitäten oder bekannte Einbruchsmuster. Eindringlinge versuchen oft, bekannte Sicherheitslücken von Systemen auszunutzen, indem sie beispielsweise fehlerhafte Pakete an Hosts senden, die dann auf eine bestimmte Art reagieren, die das System verwundbar macht. Ein NIDS ist in der Regel gut darin, solche Eindringversuche zu erkennen.

Einige Experten halten NIDS für überlegen, da sie Angriffe erkennen können, bevor diese überhaupt Ihre Systeme erreichen. Außerdem müssen keine zusätzlichen Programme auf jedem Host installiert werden, um einen effektiven Schutz zu gewährleisten. Allerdings bieten NIDS kaum Schutz vor Insider-Angriffen, die leider keine Seltenheit sind. Da ein Angreifer das NIDS durchlaufen muss, um erkannt zu werden, ist dies bei einem Angriff von innen heraus selten der Fall. Jede Technologie hat Vor- und Nachteile. Im Bereich der Intrusion Detection spricht nichts gegen den Einsatz beider Systemtypen für einen maximalen Schutz.

Host Intrusion Detection Systeme (HIDS)

Host Intrusion Detection Systeme (HIDS) arbeiten auf Host-Ebene. Sie überwachen beispielsweise verschiedene Protokolldateien und Journale nach Anzeichen verdächtiger Aktivitäten. Eine weitere Möglichkeit, Einbruchsversuche zu erkennen, ist die Überprüfung von Systemkonfigurationsdateien auf unbefugte Änderungen. Sie können diese Dateien auch auf bekannte Angriffsmuster untersuchen. Beispielsweise könnte bekannt sein, dass eine bestimmte Methode funktioniert, indem ein bestimmter Parameter zu einer bestimmten Konfigurationsdatei hinzugefügt wird. Ein gutes HIDS würde dies erkennen.

Obwohl der Name impliziert, dass HIDS direkt auf dem zu schützenden Gerät installiert sein müssen, ist dies nicht immer der Fall. Einige erfordern eine Installation auf allen Computern, andere benötigen lediglich einen lokalen Agenten. Einige Systeme funktionieren sogar vollständig remote ohne Agenten. Unabhängig von der Funktionsweise verfügen die meisten HIDS über eine zentrale Konsole, über die sich alle Instanzen der Anwendung steuern und alle Ergebnisse einsehen lassen.

Methoden zur Erkennung von Eindringlingen

Neben dem Durchsetzungspunkt unterscheiden sich Intrusion Detection Systeme auch in der Methode, mit der sie Angriffsversuche erkennen. Einige sind signaturbasiert, während andere anomaliebasiert arbeiten. Signaturbasierte Systeme analysieren Daten nach bestimmten Mustern, die mit Einbruchsversuchen in Verbindung stehen. Dies ähnelt herkömmlichen Virenschutzsystemen, die auf Virendefinitionen basieren. Die signaturbasierte Angriffserkennung vergleicht erfasste Daten mit bekannten Einbruchssignaturen. Natürlich ist diese Methode erst dann wirksam, wenn die entsprechende Signatur in der Software hinterlegt ist. Das kann manchmal erst nach einer Reihe von Angriffen geschehen, wenn die Herausgeber von Signaturdaten Zeit hatten, neue Update-Pakete zu veröffentlichen. Einige Anbieter sind recht schnell, andere reagieren erst Tage später. Dies ist der Hauptnachteil dieser Methode.

Die anomaliebasierte Angriffserkennung bietet einen besseren Schutz vor Zero-Day-Angriffen, also Angriffen, die auftreten, bevor eine Angriffssoftware die entsprechende Signaturdatei erworben hat. Sie suchen nach Anomalien, anstatt nach bekannten Angriffsmustern. Wenn beispielsweise jemand wiederholt versucht, mit einem falschen Passwort auf ein System zuzugreifen, wird ein Alarm ausgelöst, da dies ein typisches Anzeichen für einen Brute-Force-Angriff ist. Diese Systeme können verdächtige Aktivitäten im Netzwerk schnell erkennen. Wie bei den beiden Systemtypen, so gibt es auch bei den Erkennungsmethoden Vor- und Nachteile. Die besten Tools kombinieren daher Signatur- und Verhaltensanalyse.

Erkennung oder Prävention?

Oftmals werden Intrusion Detection und Intrusion Prevention Systeme verwechselt. Obwohl sie eng miteinander verwandt sind, sind sie nicht identisch, auch wenn es einige Überschneidungen gibt. Wie der Name schon sagt, erkennen Intrusion Detection Systeme Einbruchsversuche und verdächtige Aktivitäten. Wenn ein solches Ereignis festgestellt wird, wird in der Regel ein Alarm oder eine Benachrichtigung ausgelöst. Dann müssen Administratoren die notwendigen Maßnahmen ergreifen, um den Einbruchsversuch zu stoppen oder zu blockieren.

Intrusion Prevention Systeme (IPS) gehen einen Schritt weiter und können Eindringlinge komplett abwehren. IPS enthalten eine Erkennungskomponente – die funktional einem Intrusion Detection System entspricht – die automatisch Gegenmaßnahmen auslöst, wenn ein Einbruchsversuch festgestellt wird. Menschliches Eingreifen ist nicht notwendig, um den Einbruch zu stoppen. Intrusion Prevention kann sich auch auf jede Maßnahme oder Einrichtung beziehen, die dazu dient, Eindringlinge zu verhindern. Beispiele hierfür sind das Erschweren von Passwörtern oder die automatische Sperrung von Konten nach zu vielen Fehlversuchen.

Die besten Tools zur Erkennung von Netzwerkangriffen

Wir haben den Markt nach den besten netzwerkbasierten Intrusion Detection Systemen durchsucht. Unsere Liste umfasst eine Mischung aus echten netzwerkbasierten und anderen Softwarelösungen, die netzwerkbasierte Erkennungskomponenten beinhalten oder zur Erkennung von Angriffen verwendet werden können. Jedes unserer empfohlenen Tools kann Ihnen helfen, Einbruchsversuche in Ihr Netzwerk zu erkennen.

1. SolarWinds Threat Monitor – IT Ops Edition (KOSTENLOSE Demo)

SolarWinds ist ein bekannter Name im Bereich der Netzwerkverwaltungstools. Das Unternehmen ist seit etwa 20 Jahren tätig und hat einige der besten Netzwerk- und Systemverwaltungstools entwickelt. Das Flaggschiffprodukt, der Network Performance Monitor, gehört immer wieder zu den Top-Tools zur Überwachung der Netzwerkbandbreite. SolarWinds bietet auch hervorragende kostenlose Tools, die auf die spezifischen Bedürfnisse von Netzwerkadministratoren zugeschnitten sind, wie den Kiwi Syslog Server und den Advanced Subnet Calculator.

Für die netzwerkbasierte Angriffserkennung bietet SolarWinds den Threat Monitor – IT Ops Edition an. Im Gegensatz zu den meisten anderen SolarWinds-Tools handelt es sich dabei nicht um eine lokal installierte Software, sondern um einen cloudbasierten Dienst. Sie abonnieren den Dienst, konfigurieren ihn und er überwacht Ihre Umgebung auf Einbruchsversuche und andere Bedrohungen. Der Threat Monitor – IT Ops Edition kombiniert verschiedene Tools. Er verfügt sowohl über netzwerk- als auch hostbasierte Intrusion Detection, Protokollzentralisierung und -korrelation sowie Security Information and Event Management (SIEM). Es ist eine umfassende Suite zur Bedrohungsüberwachung.

Der Threat Monitor – IT Ops Edition wird ständig aktualisiert und bezieht Informationen aus mehreren Quellen, darunter IP- und Domain-Reputationsdatenbanken. Er überwacht sowohl bekannte als auch unbekannte Bedrohungen. Das Tool verfügt über automatisierte, intelligente Reaktionen zur schnellen Behebung von Sicherheitsvorfällen und bietet somit auch Funktionen im Bereich der Intrusion Prevention.

Die Alarmfunktionen des Produkts sind beeindruckend. Es gibt mehrfach bedingte, kreuzkorrelierte Alarme, die in Verbindung mit der Active-Response-Engine des Tools arbeiten, um wichtige Ereignisse zu identifizieren und zusammenzufassen. Das Berichtssystem ist ebenso leistungsfähig und kann zur Einhaltung von Vorschriften mit vorgefertigten Vorlagen verwendet werden. Alternativ können Sie auch benutzerdefinierte Berichte erstellen, die Ihren spezifischen Geschäftsanforderungen entsprechen.

Die Preise für SolarWinds Threat Monitor – IT Ops Edition beginnen bei 4.500 US-Dollar für bis zu 25 Knoten mit 10 Tagen Index. Für ein detailliertes Angebot, das auf Ihre speziellen Bedürfnisse zugeschnitten ist, wenden Sie sich an SolarWinds. Sie können auch eine kostenlose Demo anfordern, um das Produkt in Aktion zu erleben.

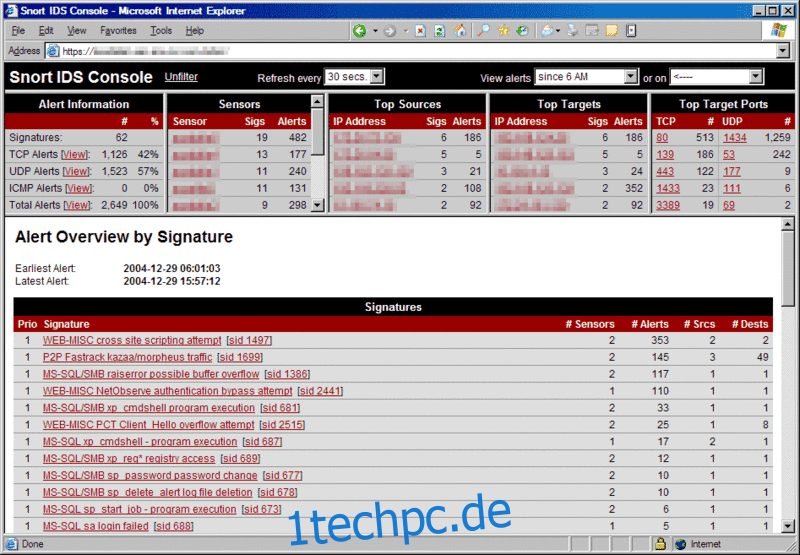

2. Snort

Snort ist das bekannteste Open-Source-NIDS. Es ist aber nicht nur ein Tool zur Erkennung von Einbrüchen. Es ist auch ein Paket-Sniffer und -Logger mit weiteren Funktionen. Hier konzentrieren wir uns auf die Intrusion Detection-Funktionen, da dies das Thema dieses Beitrags ist. Die Konfiguration von Snort ähnelt der Konfiguration einer Firewall. Es wird über Regeln konfiguriert. Sie können Basisregeln von der Snort-Website herunterladen und diese unverändert verwenden oder an Ihre Bedürfnisse anpassen. Sie können auch Snort-Regeln abonnieren, um automatisch die neuesten Regeln zu erhalten, sobald neue Bedrohungen entdeckt oder Regeln weiterentwickelt werden.

Snort ist sehr gründlich. Schon mit den Basisregeln können viele Ereignisse erkannt werden, darunter Stealth-Port-Scans, Pufferüberlaufangriffe, CGI-Angriffe, SMB-Sonden und Betriebssystem-Fingerabdrücke. Es gibt kaum Grenzen für das, was mit diesem Tool erkannt werden kann. Die Erkennungsfähigkeiten hängen ausschließlich vom installierten Regelsatz ab. Bei den Erkennungsmethoden sind einige der Snort-Basisregeln signaturbasiert, andere anomaliebasiert. Snort bietet Ihnen also das Beste aus beiden Welten.

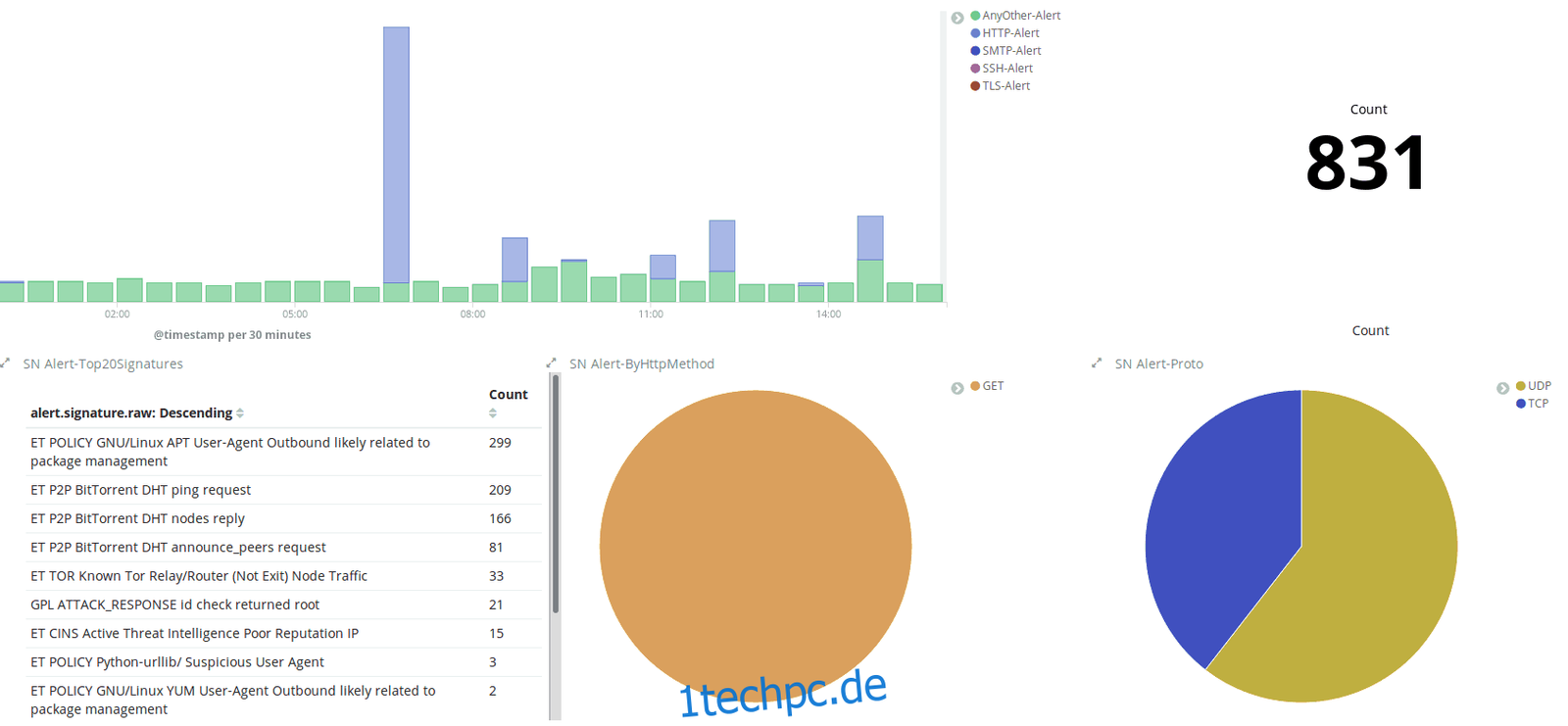

3. Suricata

Suricata ist mehr als nur ein Intrusion Detection System. Es bietet auch einige Intrusion Prevention-Funktionen. Es wird als ein vollständiges Ökosystem zur Überwachung der Netzwerksicherheit beworben. Einer der größten Vorteile ist die Funktionsweise bis hin zur Anwendungsebene. Das macht es zu einem hybriden netzwerk- und hostbasierten System, mit dem Bedrohungen erkannt werden, die von anderen Tools wahrscheinlich übersehen werden.

Suricata ist ein echtes netzwerkbasiertes Intrusion Detection System und arbeitet nicht nur auf Anwendungsebene. Es überwacht niedrigere Netzwerkprotokolle wie TLS, ICMP, TCP und UDP. Das Tool versteht und decodiert auch höhere Protokolle wie HTTP, FTP oder SMB und kann Einbruchsversuche erkennen, die in ansonsten normalen Anfragen verborgen sind. Das Tool bietet auch Funktionen zum Extrahieren von Dateien, die Administratoren nutzen können, um verdächtige Dateien zu untersuchen.

Die Architektur von Suricata ist innovativ. Das Tool verteilt seine Arbeitslast auf mehrere Prozessorkerne und Threads, um eine optimale Leistung zu erzielen. Bei Bedarf kann ein Teil der Verarbeitung sogar an die Grafikkarte ausgelagert werden. Dies ist besonders nützlich, wenn Sie das Tool auf Servern verwenden, deren Grafikkarten in der Regel wenig ausgelastet sind.

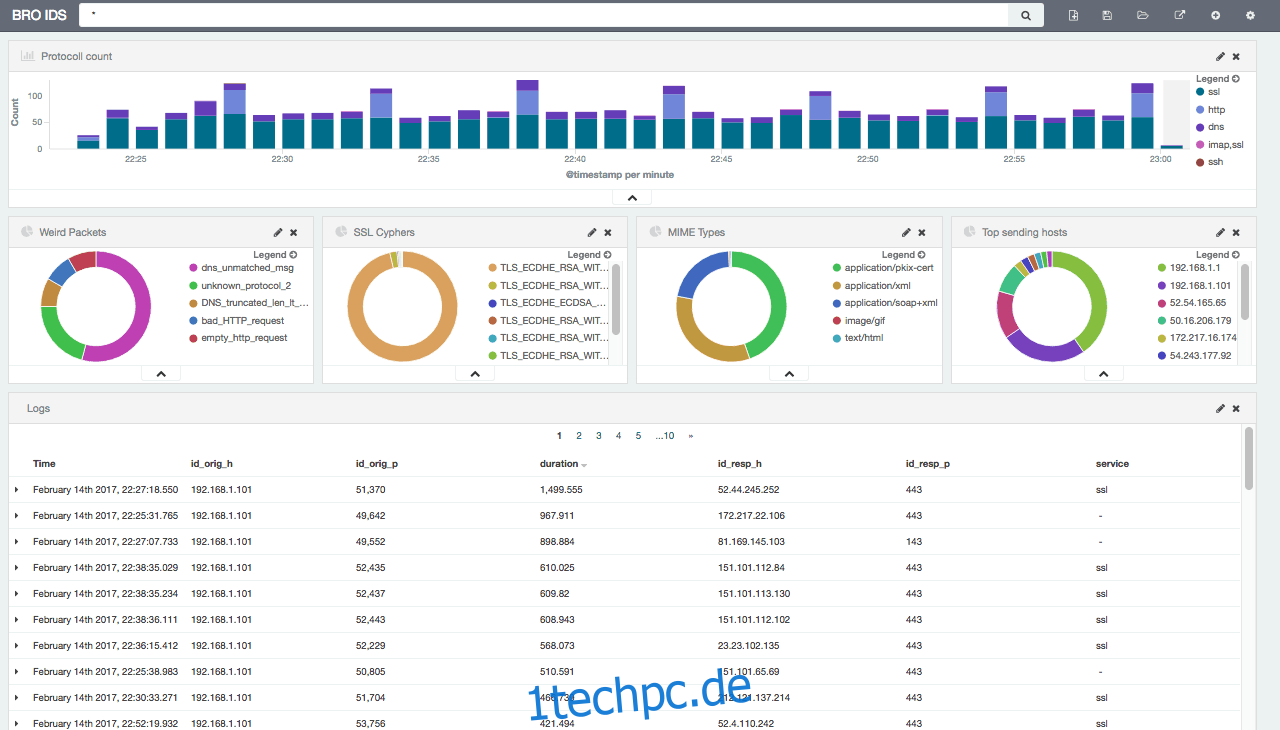

4. Bro Network Security Monitor

Der Bro Network Security Monitor ist ein weiteres kostenloses netzwerkbasiertes Intrusion Detection System. Das Tool arbeitet in zwei Phasen: Verkehrsprotokollierung und Verkehrsanalyse. Wie Suricata arbeitet auch Bro Network Security Monitor auf mehreren Ebenen der Anwendungsebene. Dies ermöglicht eine bessere Erkennung von versteckten Eindringversuchen. Das Analysemodul von Bro Network Security Monitor besteht aus zwei Elementen. Das erste Element, die Ereignismaschine, verfolgt auslösende Ereignisse wie Netzwerk-TCP-Verbindungen oder HTTP-Anfragen. Die Ereignisse werden dann von Richtlinienskripten, dem zweiten Element, analysiert, die entscheiden, ob ein Alarm ausgelöst oder eine Aktion gestartet wird. Die Fähigkeit, eine Aktion zu starten, verleiht dem Bro Network Security Monitor eine IPS-ähnliche Funktionalität.

Mit dem Bro Network Security Monitor können Sie HTTP-, DNS- und FTP-Aktivitäten verfolgen sowie den SNMP-Verkehr überwachen. Dies ist wichtig, da SNMP häufig zur Netzwerküberwachung verwendet wird, aber kein sicheres Protokoll ist. Es kann auch zur Änderung von Konfigurationen genutzt werden, was es anfällig für den Missbrauch durch bösartige Benutzer macht. Mit dem Tool können Sie auch Änderungen an Gerätekonfigurationen und SNMP-Traps beobachten. Es kann unter Unix, Linux und OS X installiert werden, ist aber nicht für Windows verfügbar, was vielleicht sein Hauptnachteil ist.

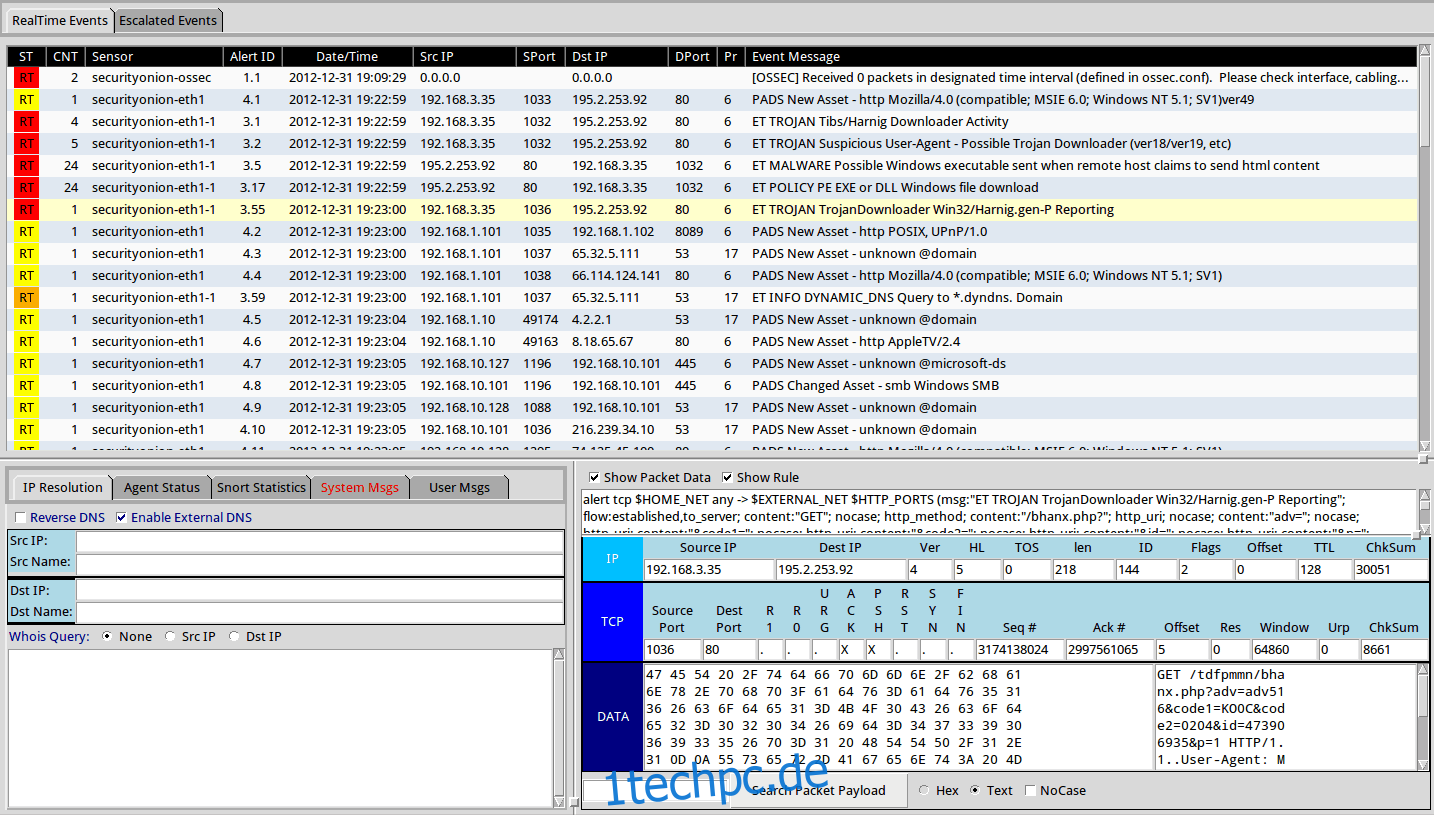

5. Security Onion

Security Onion ist schwer zu kategorisieren. Es ist mehr als nur ein Intrusion Detection oder Prevention System. Es ist in Wirklichkeit eine vollständige Linux-Distribution mit Schwerpunkt auf Intrusion Detection, Unternehmenssicherheitsüberwachung und Protokollmanagement. Das kann Administratoren viel Zeit sparen. Es enthält zahlreiche Tools, von denen wir einige bereits vorgestellt haben. Security Onion beinhaltet Elasticsearch, Logstash, Kibana, Snort, Suricata, Bro, OSSEC, Sguil, Squert, NetworkMiner und mehr. Um die Einrichtung zu erleichtern, wird die Distribution mit einem benutzerfreundlichen Einrichtungsassistenten geliefert, mit dem Sie Ihr Unternehmen innerhalb von Minuten schützen können. Man könnte Security Onion als Schweizer Taschenmesser der Unternehmens-IT-Sicherheit bezeichnen.

Ein wesentlicher Vorteil dieses Tools ist, dass Sie alles in einer einzigen Installation erhalten. Für die Angriffserkennung stellt das Tool sowohl netzwerk- als auch hostbasierte Optionen bereit. Das Paket kombiniert auch Tools, die einen signaturbasierten Ansatz verfolgen, mit Tools, die auf Anomalien basieren. Darüber hinaus finden Sie eine Mischung aus textbasierten und GUI-Tools. Es handelt sich um eine hervorragende Mischung von Sicherheitswerkzeugen. Security Onion hat aber auch einen Nachteil. Angesichts der Vielzahl an mitgelieferten Tools kann die Konfiguration aller eine beträchtliche Aufgabe sein. Sie müssen aber nicht alle Tools nutzen und konfigurieren. Sie können einfach die auswählen, die Sie verwenden möchten. Selbst wenn Sie nur einige der Tools verwenden, ist dies wahrscheinlich eine schnellere Option, als sie einzeln zu installieren.