Ein Distributed-Denial-of-Service-Angriff (DDoS) ist eine spezielle Form des Denial-of-Service-Angriffs (DoS), bei dem ein Zielnetzwerk, eine Webseite oder ein Server mit gefälschtem Datenverkehr überlastet wird, um den regulären Datenfluss zu stören. Oftmals erfolgen diese Angriffe wahllos, wobei das Ziel automatisch durch ein Online-DDoS-Angriffstool ausgewählt wird. Jedoch können DDoS-Angriffe im Internet auch gezielt gegen bestimmte Netzwerke, Webseiten oder Server gerichtet sein. Die in diesem Artikel enthaltenen Informationen dienen ausschließlich Bildungszwecken. Wir unterstützen keinerlei illegale Online-Aktivitäten im Zusammenhang mit Schadsoftware. DDoS-Angriffe sind in den meisten Ländern der Welt rechtswidrig. In den USA kann eine Person bei einer Verurteilung mit bis zu 10 Jahren Haft bestraft werden.

Top kostenlose DDoS-Angriffstools im Netz

DDoS-Attacken können sowohl für konstruktive als auch destruktive Zwecke eingesetzt werden. In den meisten Fällen nutzen Hacker sie, um die Server oder Dienste ihrer Opfer zu sabotieren und dadurch Aufmerksamkeit zu erlangen. Es existieren diverse Tools für die Durchführung von DDoS-Angriffen im Internet.

Nachfolgend finden Sie eine Auflistung der besten kostenlosen DDoS-Tools, die zum Download verfügbar sind, zusammen mit ihren jeweiligen Funktionen:

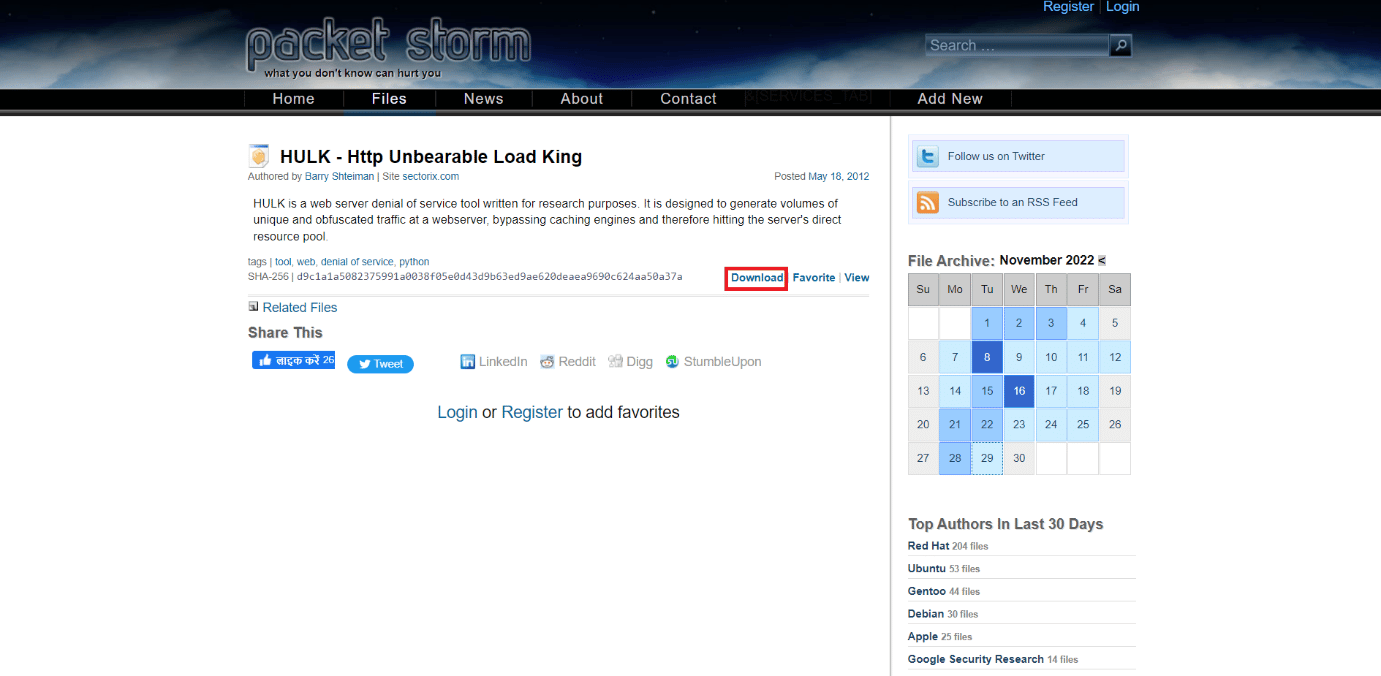

1. HULK (HTTP Unerträglicher Lastkönig)

Dieses Tool schleust massenhaft obskuren und einzigartigen Datenverkehr in einen Webserver ein. Obwohl es als Denial-of-Service-Angriffstool konzipiert ist, kann der erzeugte Datenverkehr potenziell blockiert werden, wodurch die Anonymität des Angreifers nicht immer gewährleistet ist. HULK sollte ausschließlich für Forschungszwecke verwendet werden, obwohl seine Anwendungsmöglichkeiten vielfältiger sind.

Merkmale:

- Erzeugung einer großen Menge einzigartigen Datenverkehrs für den Zielwebserver.

- Erhöhte, aber nicht unmögliche Entdeckungsschwierigkeit.

- Direkter Zugriff auf den Ressourcenpool des Servers unter Umgehung der Cache-Engine.

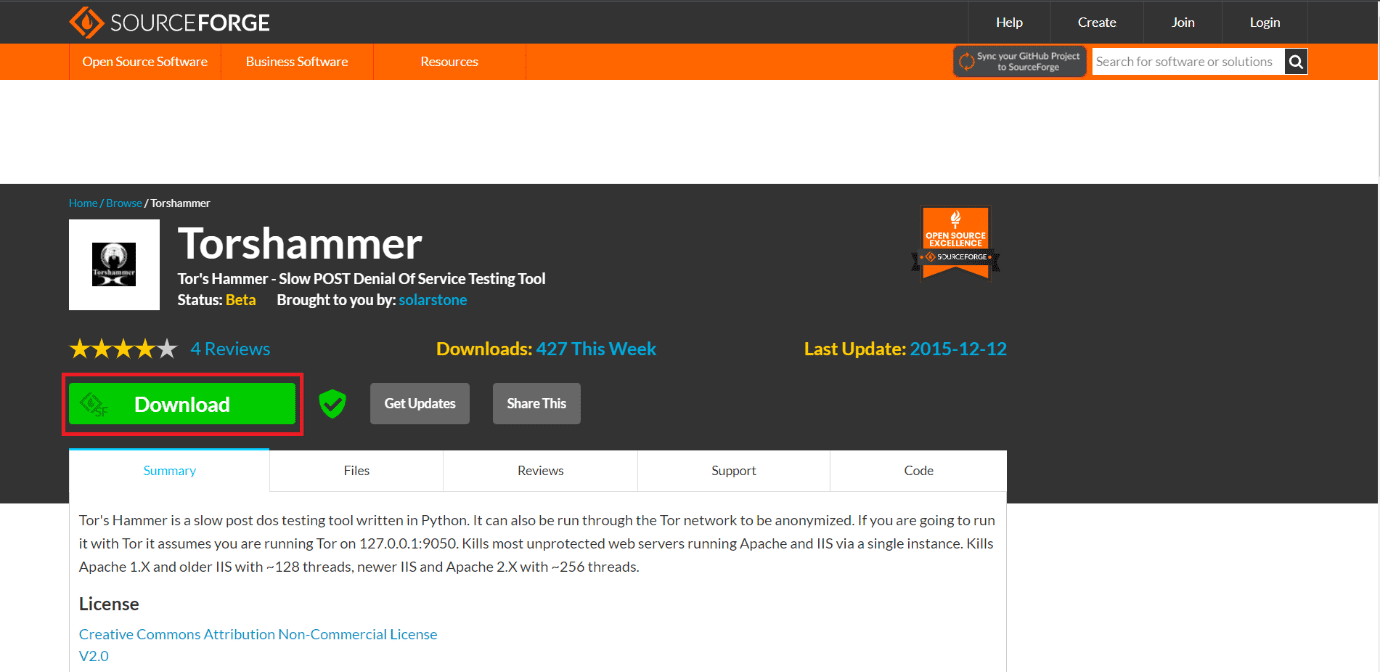

2. Tor’s Hammer

Für maximale Anonymität bei der Durchführung eines DDoS-Angriffs ist die Nutzung in Verbindung mit dem Tor-Netzwerk ratsam. Verwenden Sie hierfür die Adresse 127.0.0.1:9050. Tor’s Hammer ist primär für Testzwecke gedacht, kann aber auch für Angriffe mit geringer Geschwindigkeit eingesetzt werden. Es ermöglicht die Attacke von IIS- und Apache-Servern.

Merkmale:

- Spezialisierung auf anonyme Angriffe.

- Verwendung für Demo-Angriffe von Penetrationstestern auf Sicherheitsarchitekturen.

- Funktionsweise auf Ebene 7 des OSI-Modells.

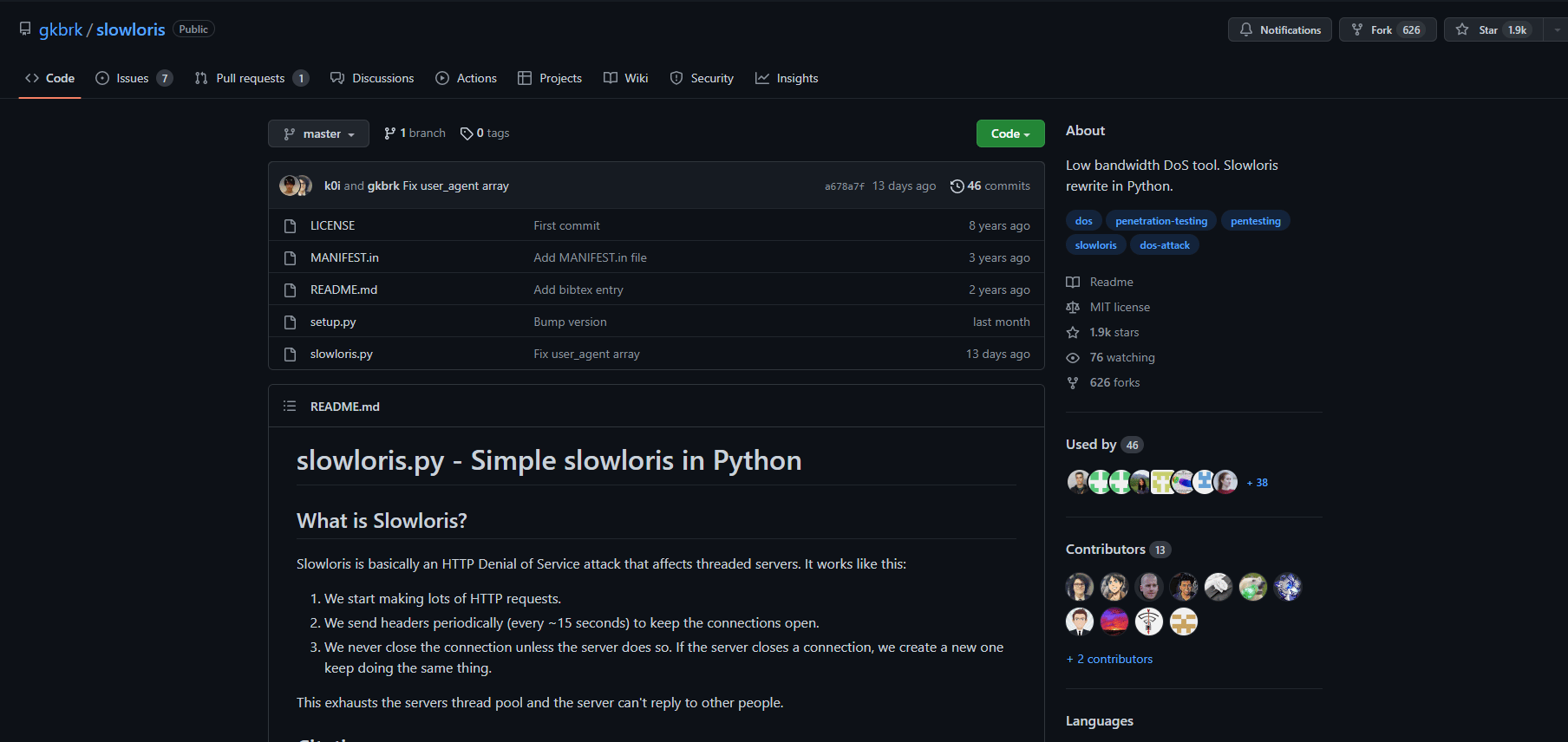

3. Slowloris

Slowloris ist eine Anwendung, die Thread-Server durch die Verwendung von partiellen HTTP-Anforderungen angreift. Es öffnet Verbindungen zwischen dem Zielwebserver und einem einzelnen Rechner und hält diese über längere Zeit offen. Ziel ist es, den Zielserver mit Datenverkehr zu überlasten und zu verlangsamen.

Merkmale:

- Ausführung von Angriffen durch Versenden legitimer HTTP-Anfragen.

- Möglichkeit, die Verbindung zum Opfer-Server so lange aufrechtzuerhalten wie nötig.

- Geringer Bandbreitenbedarf auf dem Zielwebserver.

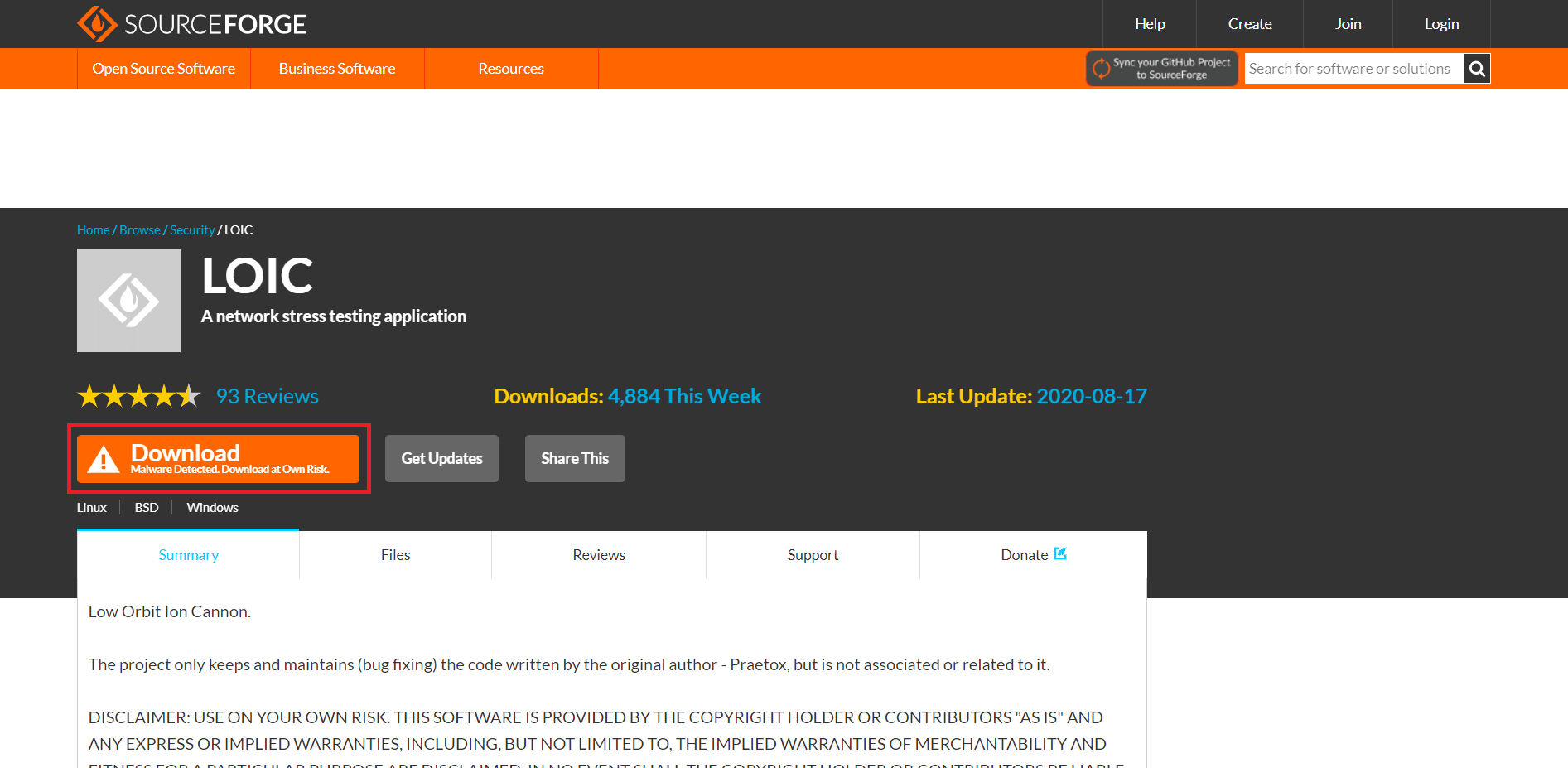

4. LOIC (Low Orbit Ion Cannon)

LOIC, oder Low Orbit Ion Cannon, ist ein weit verbreitetes Tool und eines der bekanntesten für DDoS-Angriffe. Die Benutzeroberfläche ist sehr intuitiv, und LOIC sendet HTTP-, UDP- und TCP-Anfragen an die Server. Es wirkt schnell: Die Zielseite kann in Sekundenschnelle lahmgelegt werden, sobald der Angriff beginnt. Allerdings wird Ihre IP-Adresse nicht verborgen, auch nicht bei Verwendung eines Proxy-Servers.

Merkmale:

- Vorrangige Nutzung zum Angriff kleinerer Server.

- Verfügbarkeit für Linux, Windows und Android.

- Einfache Bedienung mit wenigen Schritten zum Starten eines Angriffs.

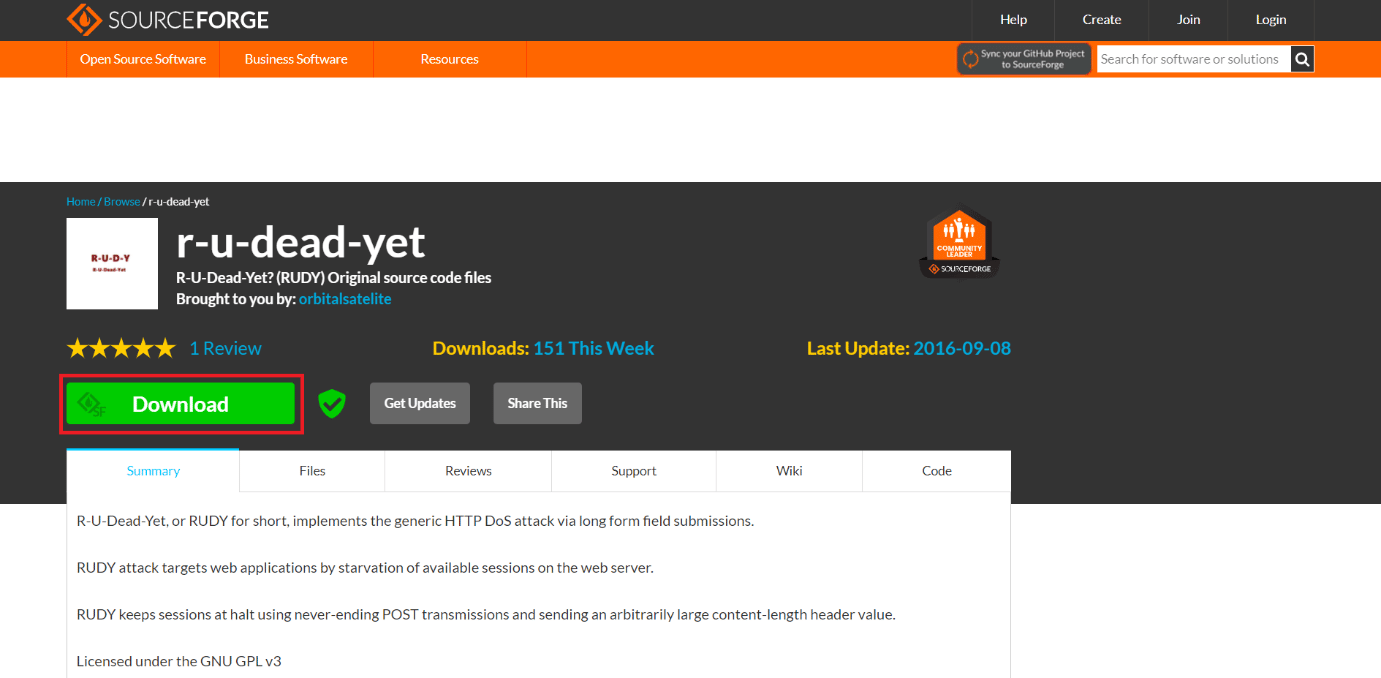

5. RUDY (RU-Dead-Yet)

RUDY sucht automatisch die Ziel-DDoS-Seite ab und identifiziert eingebettete Webformulare. Es führt ausschließlich Layer-7-DDoS-Angriffe mit geringer Geschwindigkeit durch. Diese werden durch die Verwendung von Langform-Feldübermittlungen realisiert, die einen geringen und langsamen Datenverkehr erzeugen.

Merkmale:

- Erhöhte Schwierigkeit der Entdeckung.

- Interaktives Konsolenmenü.

- Langsame Arbeitsweise.

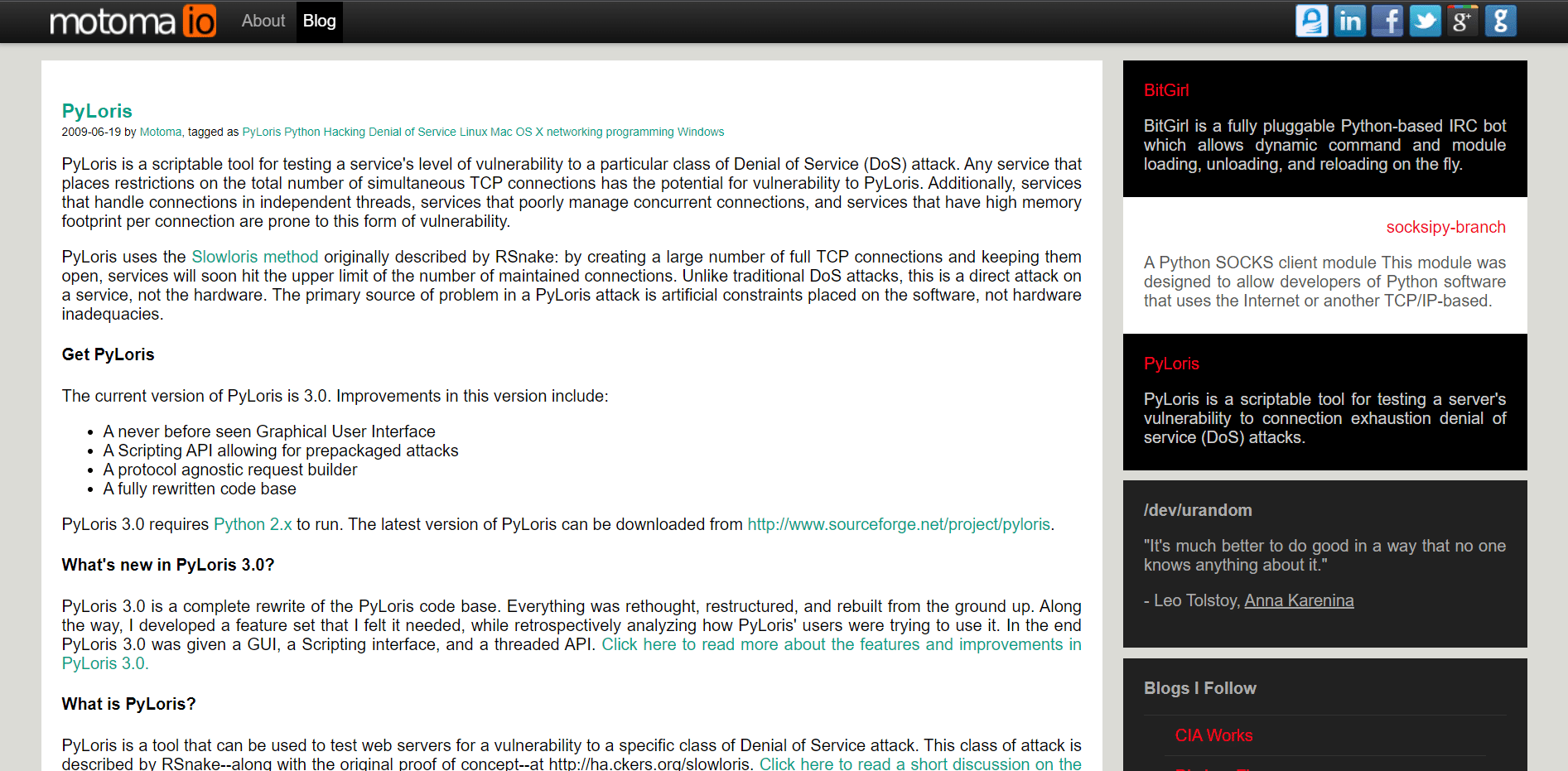

6. PyLoris

PyLoris ist ein Werkzeug zur Überprüfung der Anfälligkeit eines Servers für Verbindungserschöpfung, indem die Gesamtzahl der simultanen TCP-Verbindungen genutzt wird, falls hierfür eine Beschränkung existiert. Dienste, die einen hohen Speicherbedarf pro Verbindung haben oder Verbindungen in separaten Threads verarbeiten, sind meistens anfällig für diese Art der Schwachstelle.

Merkmale:

- Angriffe können über SMTP, HTTP, FTP, Telnet und IMAP erfolgen.

- Interaktive und benutzerfreundliche Oberfläche nach der Installation.

- Verwendung von SOCK-Proxys und SSL-Verbindungen.

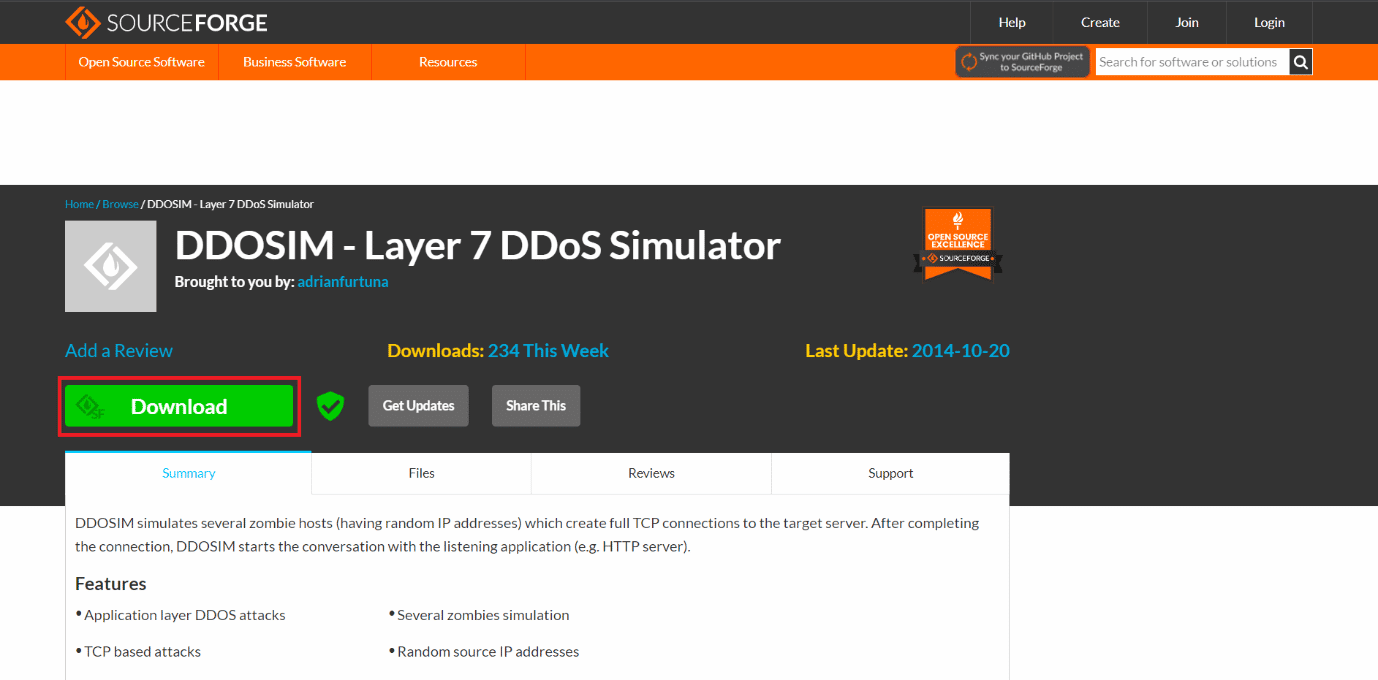

7. DDOSIM (Distributed-Denial-of-Service-Simulator)

DDOSIM ist dazu gedacht, DDoS-Angriffe auf Webseiten sowie Netzwerke zu simulieren. Es attackiert den Server durch das Nachbilden diverser Zombie-Hosts, welche dann eine vollständige TCP-Verbindung mit dem Server oder dem Netzwerk aufbauen.

Merkmale:

- HTTP-DDoS-Angriffe können mit gültigen Anfragen ausgeführt werden.

- DDoS-Angriffe können mit ungültigen Anfragen ausgeführt werden.

- Funktionsfähigkeit unter Linux und Windows.

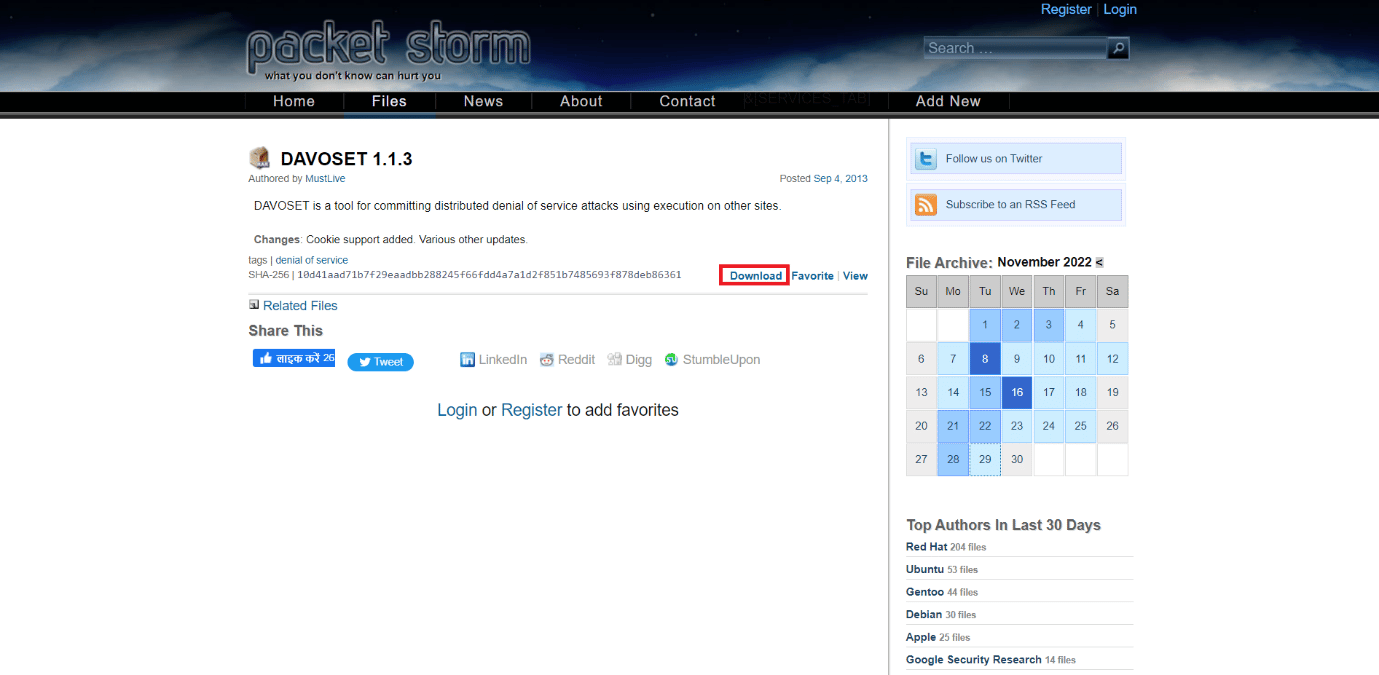

8. Daveset

Davoset wird verwendet, um Angriffe auf Webseiten zu starten, indem man sich über andere Seiten Zugang verschafft. Diese Methode wurde in jüngster Zeit vermehrt von Hackern für schädliche Aktivitäten im Internet genutzt. Mit diesem Tool können Sie DDoS-Angriffe unkompliziert durchführen.

Merkmale:

- Unterstützung für Cookies.

- Kostenlose Software, die eine Kommandozeilen-Schnittstelle zur Ausführung von Angriffen bietet.

- Ausführung von Angriffen mittels externer XML-Entitäten.

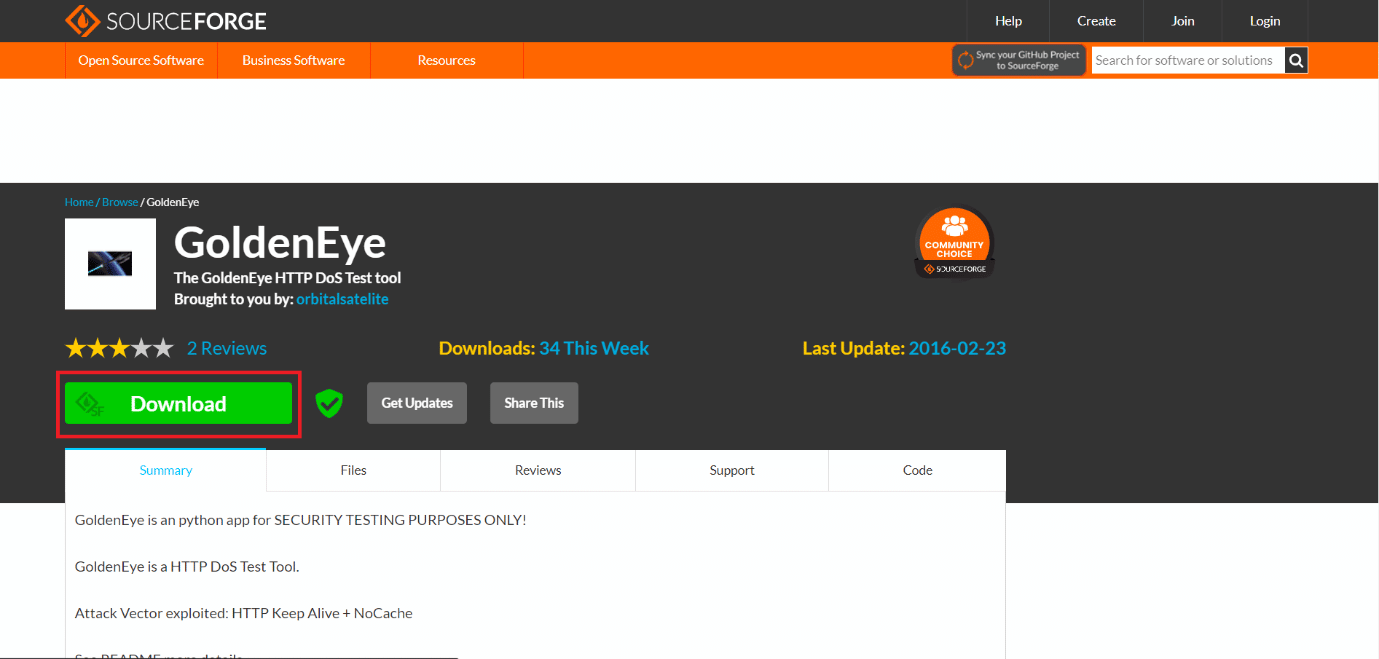

9. GoldenEye

GoldenEye greift an, indem es eine HTTP-Anfrage an den Zielserver sendet. Es nutzt alle auf dem Zielserver vorhandenen HTTP/S-Sockets für den DDoS-Angriff.

Merkmale:

- Randomisierung von GET und POST, um gemischten Datenverkehr zu erhalten.

- Entwicklung in Python.

- Einfache Handhabung.

10. OWASP HTTP POST

Das Web Application Security Project (OWASP) stellt ein HTTP-Post-Tool bereit, das bei der Analyse der Netzwerkleistung Ihrer Webanwendungen hilft. Sie können mit ihm einen Denial-of-Service von einem einzigen DDoS-Rechner aus online erzeugen.

Merkmale:

- Anpassbare Serverkapazität durch den Benutzer.

- Kostenlose Verwendung, auch für kommerzielle Zwecke.

- Testmöglichkeit gegen Angriffe auf der Anwendungsschicht.

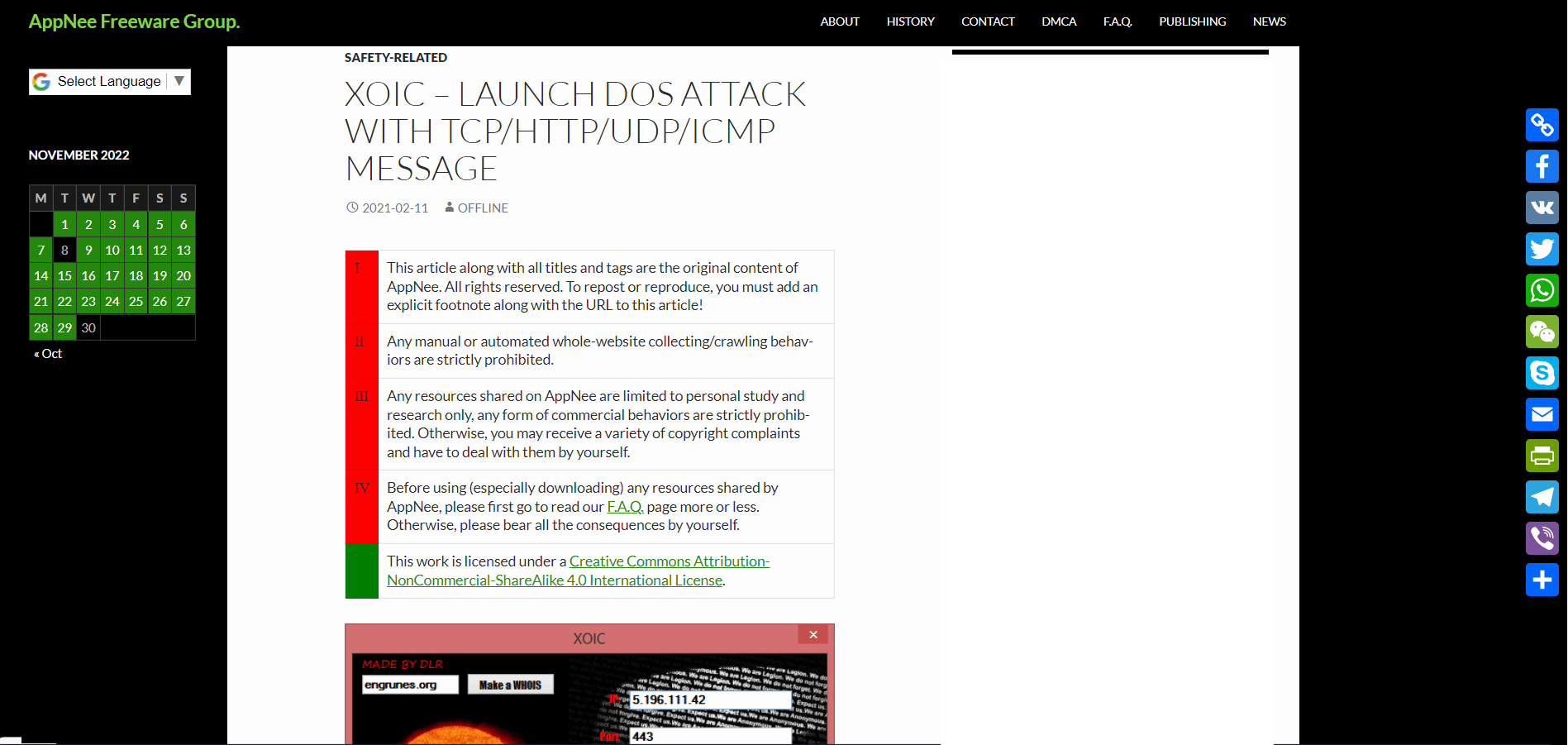

11. XOIC

XOIC ist ein Tool, das mit Hilfe von TCP- und UDP-Nachrichten Angriffe auf kleinere Webseiten durchführt. Die von Xoic ausgeführten Angriffe können leicht identifiziert und blockiert werden.

Merkmale:

- Drei Angriffsmodi.

- Sehr benutzerfreundlich.

- Durchführung von DoS-Angriffen mit ICMP-, UDP-, HTTP- oder TCP-Nachrichten.

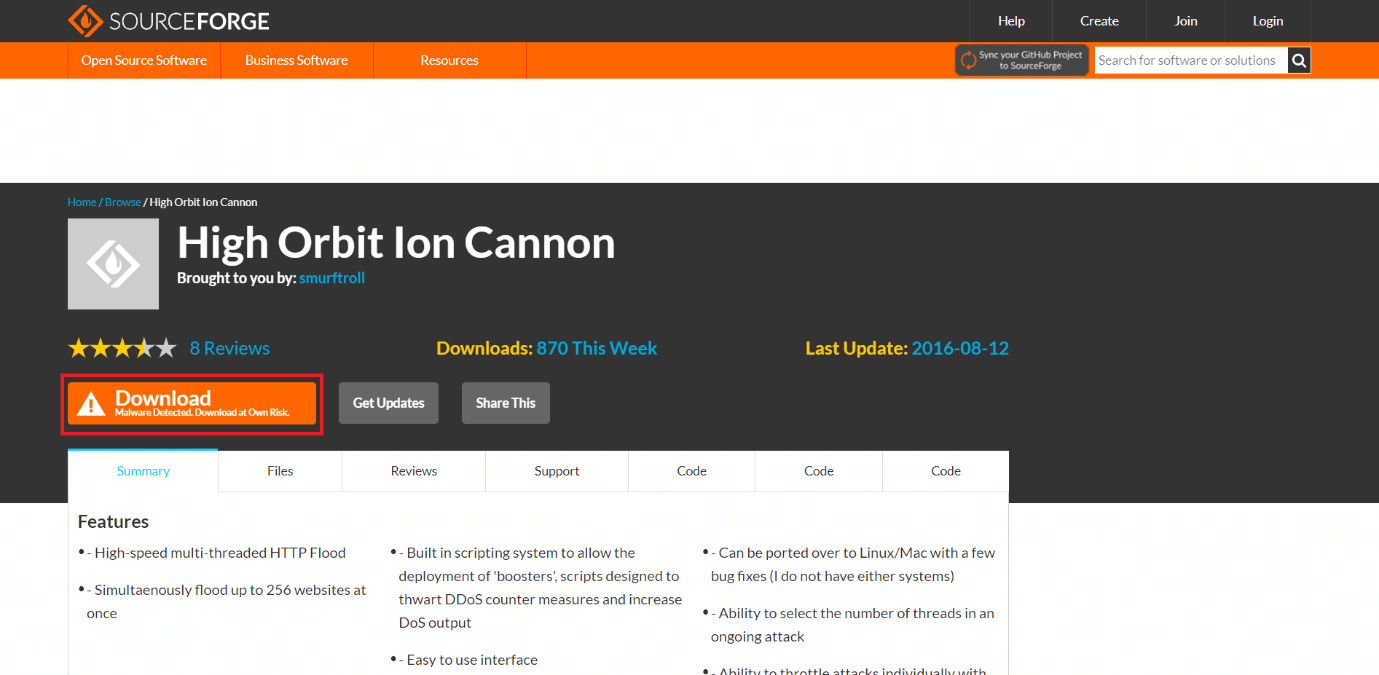

12. HOIC (High Orbit Ion Cannon)

High Orbit Ion Cannon (HOIC) ist ein Tool, das als Nachfolger von LOIC veröffentlicht wurde. Es kann 256 parallele Angriffssitzungen gleichzeitig ausführen. Das System des Ziels wird mit Junk-Anfragen überflutet, so dass legitime Anfragen nicht verarbeitet werden können.

Merkmale:

- Völlig kostenlose Nutzung.

- Verfügbar für Windows, Mac und Linux.

- Steuerung der Angriffe mit niedrigen, mittleren und hohen Einstellungen durch den Benutzer.

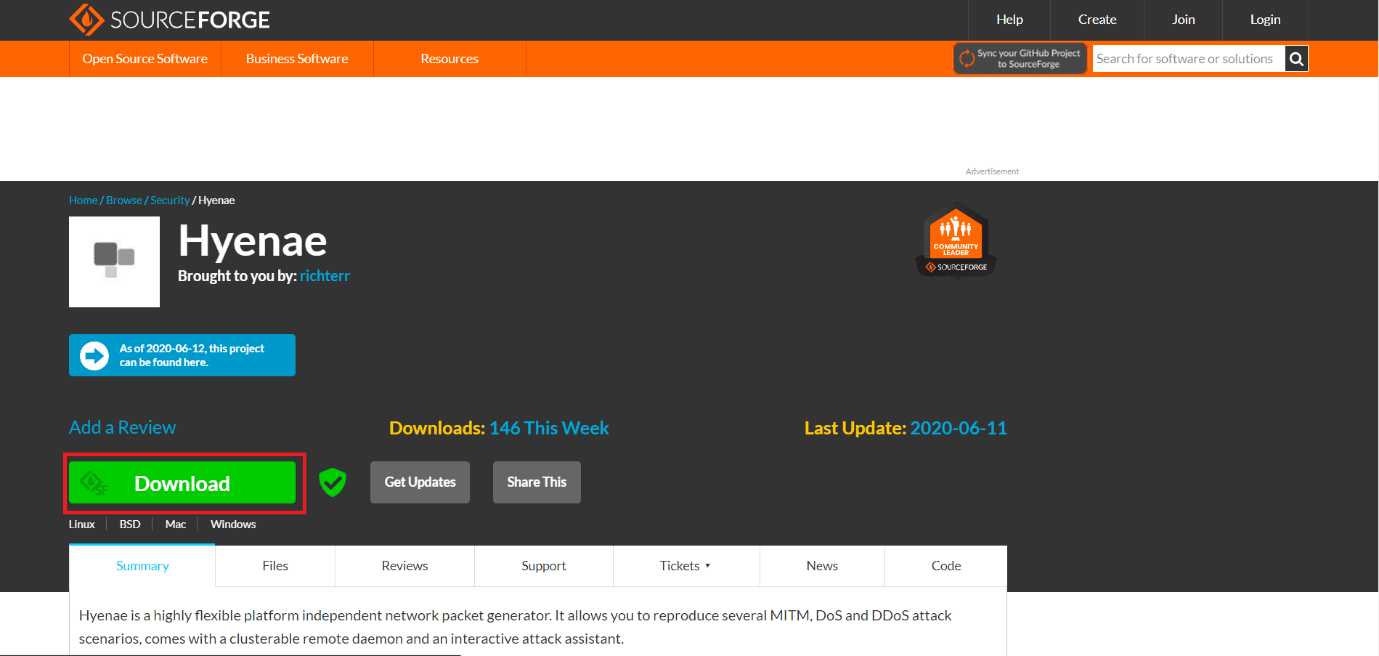

13. Hyenae

Hyenae ermöglicht die Erstellung von diversen MITM-, DoS- und DDoS-Angriffen. Es verfügt über einen gruppierbaren Remote-Daemon und einen interaktiven Angriffsassistenten.

Merkmale:

- Eine Vielzahl von Funktionen, wie z.B. ARP-Request Flooding, ARP-Cache Poisoning, ICMP-Echo Flooding usw.

- Intelligente Adress- und Protokollerkennung.

- Intelligente Wildcard-basierte Randomisierung.

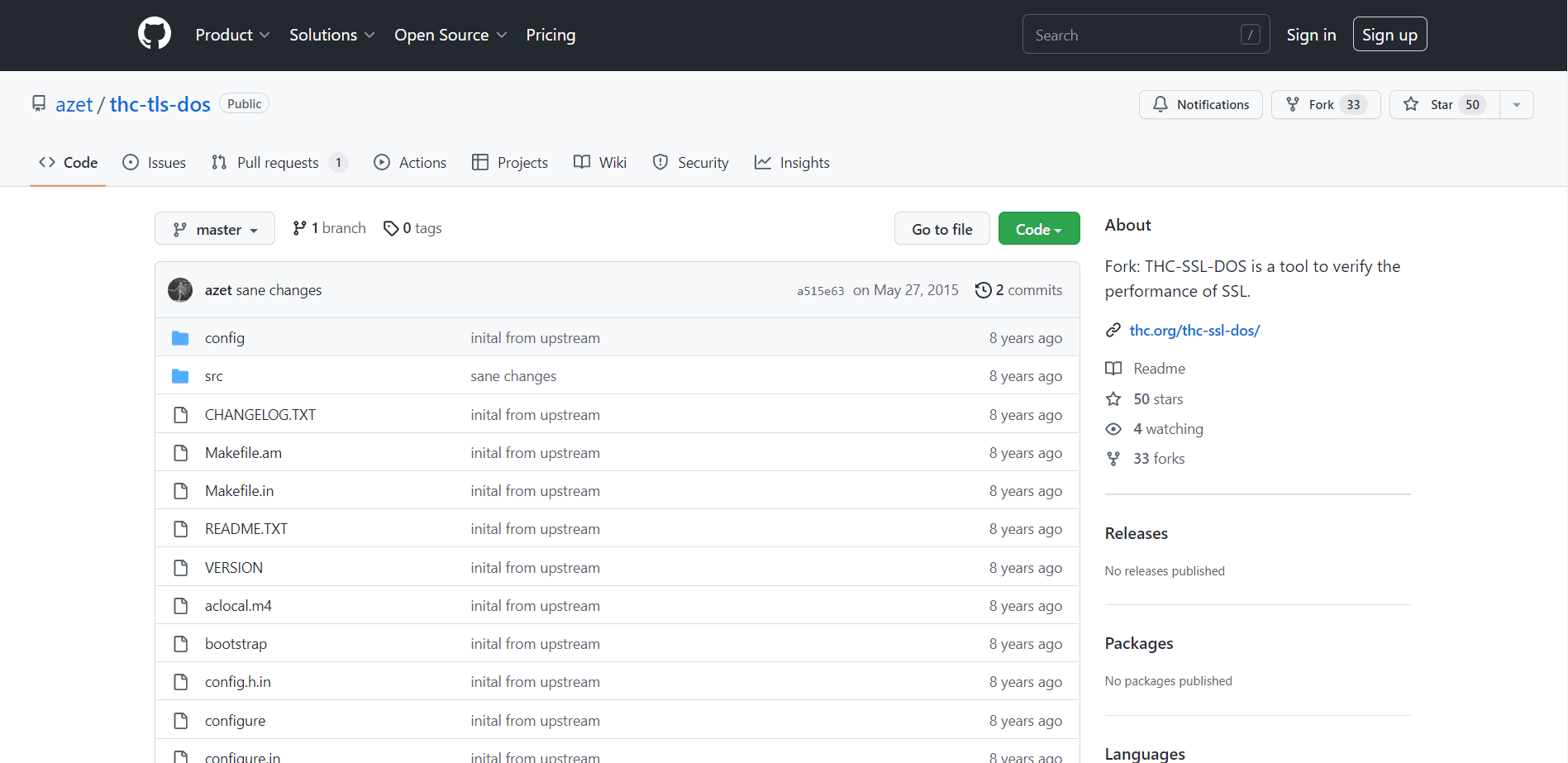

14. THC-SSL-DOS

THC-SSL-DOS unterstützt den Benutzer bei der erfolgreichen Ausführung eines Angriffs auf die Zielwebseite, indem es sämtliche SSL-Verbindungen erschöpft und den Server des Opfers lahmlegt.

Merkmale:

- Überprüfung der SSL-Leistung.

- Nutzung der sicheren SSL-Neuverhandlungsfunktion.

- Unterstützung für Linux, Windows und macOS.

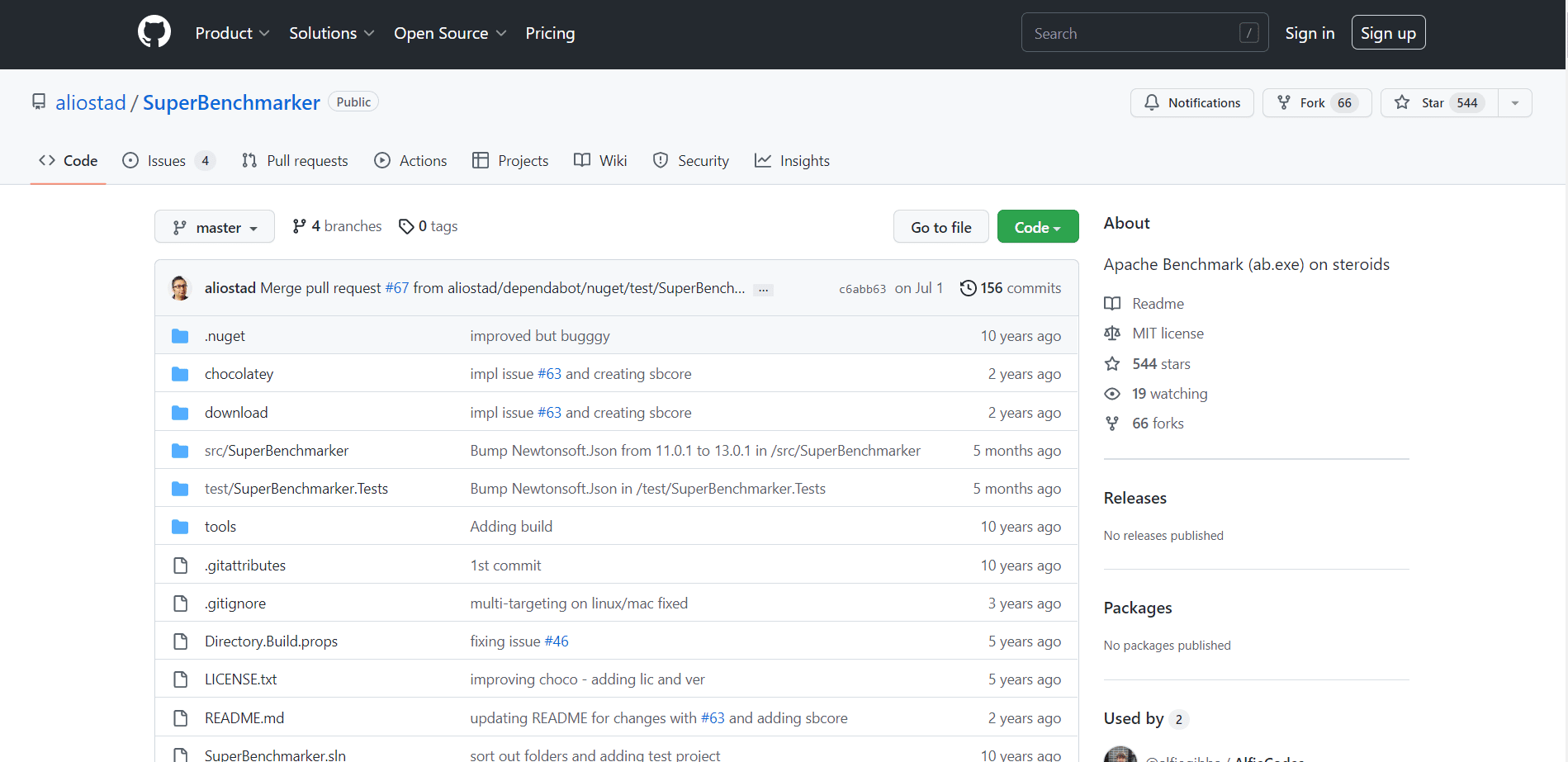

15. Apache Benchmark Tool

Das Apache Benchmark Tool dient primär der Überprüfung der Serverauslastung durch das Senden zahlreicher paralleler Anfragen. Darüber hinaus kann es aber auch für die Durchführung von DDoS-Angriffen verwendet werden.

Merkmale:

- Bewertung jedes HTTP-Servers möglich.

- Anzeige der Ergebnisse am Ende.

- Unterstützung für Windows und macOS.

Bestes DDoS-Angriffstool für Windows

Die oben aufgelisteten Tools sind DDoS-Angriffstools für Windows. Einige sind auch für andere Betriebssysteme wie Linux und macOS verfügbar.

***

DDoS-Angriffe sind illegal, aber es gibt legale Anwendungsfälle, wie beispielsweise die Blockierung des eigenen Servers oder Dienstes, um ungewollte Aufmerksamkeit zu vermeiden. Wir hoffen, dass Ihre Suche nach dem besten DDoS-Angriffstool online einem guten und legalen Zweck dient. Wir hoffen, dass wir alle Ihre Fragen zum Download des besten DDoS-Tools beantwortet haben. Bitte geben Sie uns Ihr Feedback in den Kommentaren unten.