Die Notwendigkeit moderner Netzwerksicherheit

In der heutigen Zeit hat sich die Netzwerksicherheit zu einer komplexen Herausforderung entwickelt. Dies ist eine Folge des Aufkommens von Bedrohungen wie Phishing, fortgeschrittenen persistenten Bedrohungen (APTs), Doxing und Identitätsverschleierung. Diese Methoden erschweren es Mitarbeitern, die Authentizität von Anweisungen, die sie von der Unternehmensleitung erhalten, zu erkennen. Die herkömmlichen Methoden der Netzwerksicherheit, die sich auf das Verhindern von Schnüffeleien und das Blockieren von Viren durch Firewalls konzentrierten, reichen in dieser Umgebung nicht mehr aus. Es ist nun notwendig, Verhaltensmuster im Datenverkehr zu analysieren und anomale Aktivitäten zu erkennen, auch wenn diese von autorisierten Benutzern ausgeführt werden.

Traditionell wurden der IT-Abteilung umfassende Administratorrechte gewährt, die jedem Support-Mitarbeiter Zugriff auf das gesamte Unternehmenssystem ermöglichten. Die Risiken der Offenlegung von Daten sind heute deutlich höher. Selbst unbeabsichtigte Verstöße gegen die Vertraulichkeit können zu kostspieligen Rechtsstreitigkeiten mit Personen führen, deren persönliche Daten in Ihrem System gespeichert sind. Die neue Umgebung erfordert eine Verschärfung der Zugriffsrechte und eine umfassende Verfolgung aller Aktivitäten, um böswillige Handlungen sowie versehentliche Schäden zu verhindern und zu protokollieren.

Glücklicherweise verfügen moderne Netzwerkgeräte über integrierte Messaging-Systeme. Durch die Installation von Kollektor-Agenten und Analysesoftware können diese Informationsquellen optimal genutzt werden. Der Markt für Netzwerksicherheit bietet verschiedene Kategorien von Überwachungslösungen an, die Ihr Unternehmen vor Datendiebstahl und anderen schädlichen Aktivitäten schützen können.

In diesem Leitfaden werden wir uns mit den folgenden Kategorien von Netzwerkverwaltungssoftware auseinandersetzen:

- Verkehrsanalysatoren

- Protokollmanager

- Schwachstellen-Scanner

- Konfigurationsmanager

- Netzwerkmonitore

- Intrusion Detection- und Intrusion Prevention-Systeme

Hier ist eine Liste von empfehlenswerter Netzwerksicherheitssoftware:

- SolarWinds Network Performance Monitor

- WhatsUp Gold

- TrueSight-Netzwerkautomatisierung / Verwaltung von Netzwerkschwachstellen

- OSSEC

- Sagan

- Paessler PRTG

Weitere Details zu jeder dieser Optionen finden Sie im folgenden Abschnitt dieses Artikels.

Auswahlmöglichkeiten für Netzwerksicherheitssoftware

Die Empfehlungen in dieser Liste umfassen eine Reihe umfassender Netzwerkverwaltungstools, die sowohl als allgemeine Überwachung der Netzwerkleistung als auch zur Verfolgung spezifischer Sicherheitsprobleme dienen. Die drei wichtigsten Werkzeuge in der Liste sind der SolarWinds Network Performance Monitor, WhatsUp Gold und Paessler PRTG. Jedes dieser Pakete kann mit zahlreichen Zusatzfunktionen erweitert werden. Die Architektur dieser Tools ermöglicht es Ihnen auch, ihre Funktionalität einzuschränken, um sich auf eine bestimmte Aufgabe, wie z. B. die Sicherheitsüberwachung, zu konzentrieren. OSSEC und Sagan sind hoch angesehene, spezialisierte Intrusion Detection-Systeme, und das TrueSight-Paket enthält eine nützliche Auswahl an Netzwerkschutzfunktionen.

Diese Liste enthält Optionen, die für kleine, mittlere und große Netzwerke geeignet sind.

1. SolarWinds Network Performance Manager (KOSTENLOSE TESTVERSION)

Der Network Performance Manager ist das wichtigste Tool von SolarWinds. Er überwacht den Zustand von Netzwerkgeräten mithilfe von Simple Network Management Protocol (SNMP). Alle Netzwerkgeräte sind mit SNMP-Funktionen ausgestattet, sodass Sie lediglich einen SNMP-Manager wie dieses Tool von SolarWinds installieren müssen, um die von SNMP bereitgestellten Informationen nutzen zu können.

Eine kostenlose Testversion kann unter https://www.solarwinds.com/network-performance-monitor/ heruntergeladen werden.

Das Tool beinhaltet eine Funktion zur automatischen Erkennung und Kartierung, mit der eine Inventarliste Ihrer Netzwerkgeräte erstellt wird. Die Erkennungsfunktion wird kontinuierlich ausgeführt und identifiziert neue Geräte, die dem Netzwerk hinzugefügt werden. Dies ist ein nützlicher Assistent für die Angriffserkennung, da Hardware-Invasionen eine Form des Einbruchs darstellen. Die Deep-Packet-Inspection-Funktionen des Network Performance Monitor unterstützen Sie zudem beim Schutz Ihres Netzwerks, indem sie anomales Verhalten in Verkehrsmustern und Benutzeraktivitäten hervorheben und verfolgen.

SolarWinds bietet eine Reihe weiterer Netzwerkverwaltungstools an, die die Funktionen des Network Performance Monitor im Bereich der Sicherheitsüberwachung erweitern. Ein NetFlow Traffic Analyzer untersucht den Datenverkehr in Ihrem Netzwerk und beinhaltet auch Sicherheitsüberwachungsfunktionen. Hierzu gehört die Verfolgung von fehlerhaftem und potenziell schädlichem Datenverkehr zum Netzwerkport 0. Zusätzlich zu diesen Überwachungsfunktionen helfen Ihnen die Visualisierungen des Datenverkehrs und Anomaliewarnungen, ungewöhnliche Aktivitäten zu erkennen.

Das Dashboard dieses Tools bietet einige beeindruckende Visualisierungen von Echtzeitdaten und ist auch in der Lage, Paketdaten für historische Analysen zu speichern. Das Tool verfügt über eine Reihe von Optionen für die Paketerfassung, einschließlich Stichprobenverfahren, die die Menge der Daten reduzieren, die Sie für die Analyse speichern müssen. Wenn Sie nicht über das Budget für den SolarWinds Network Performance Monitor und den NetFlow Traffic Analyzer verfügen, können Sie den kostenlosen Echtzeit-Bandbreitenmonitor ausprobieren. Dieses Tool verfügt jedoch nicht über viele Funktionen und ist nur für kleine Netzwerke geeignet.

Sie erhalten einen tieferen Einblick in die Benutzeraktivitäten, wenn Sie den User Device Tracker hinzufügen. Auf diese Weise können Sie Benutzeraktivitäten verfolgen und auch Switch-Port-Ereignisse im Auge behalten, einschließlich Versuchen von Hackern, Ports zu scannen. Das Tool kann im Falle einer Intrusion Detection auch Ports schließen und Benutzer selektiv blockieren.

Zusätzliche Funktionen von SolarWinds können dem Monitor hinzugefügt werden, da das Unternehmen eine gemeinsame Plattform für alle wichtigen Tools geschaffen hat, die den Datenaustausch und interdisziplinäre Module ermöglicht. Der Network Configuration Manager wäre eine gute Wahl für Sicherheitsprobleme, da er die Einstellungen Ihrer Netzwerkgeräte kontrolliert. Es wird auch nach Firmware-Updates suchen und diese für Sie installieren – Betriebssysteme und sämtliche Software auf dem neuesten Stand zu halten, ist eine wichtige Sicherheitsaufgabe von IT-Systemen.

SolarWinds bietet eine Reihe kostenloser Tools zur Kontrolle der Netzwerksicherheit an. Dazu gehört das Solar-Putty-Paket. Dies ist nicht nur ein sicherer Terminalemulator, mit dem Sie sicher auf entfernte Server zugreifen können. Es enthält auch eine SFTP-Implementierung, die Sie zum Sichern und Verteilen von Gerätekonfigurationsabbildern verwenden können. Dies wäre eine kostengünstige Alternative zum Network Configuration Manager, wenn Sie ein kleines Netzwerk und ein knappes Budget haben.

Der Kiwi Syslog-Server ist ein weiteres nützliches SolarWinds-Sicherheitstool, das kleine Organisationen kostenlos nutzen können. Dieses Tool ist bis zur Überwachung von fünf Geräten kostenfrei. Es eignet sich aber auch für größere Netzwerke, wofür allerdings Kosten entstehen. Der Protokollmanager sammelt und speichert auch SNMP-Meldungen und ermöglicht das Festlegen von Warnungen für bestimmte Meldungstypen. Dies ist eine äußerst nützliche Funktion, wenn Sie keinen SNMP-basierten Netzwerkmanager verwenden. Die Warnungen heben Mengenangriffe und Brute-Force-Passwort-Cracking-Versuche hervor. Ungewöhnliche Verkehrsspitzen und verdächtige Benutzeraktivitäten können ebenfalls von diesem Protokollverwaltungstool erkannt werden.

2. WhatsUp Gold

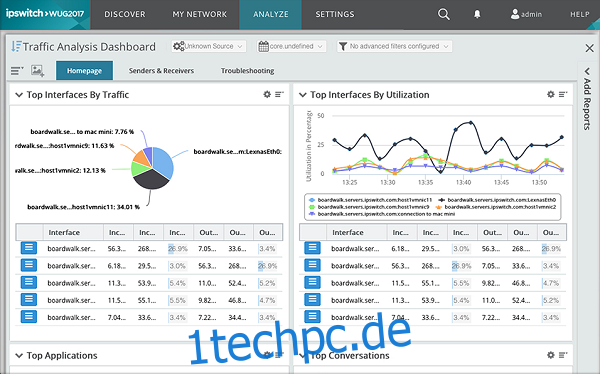

WhatsUp Gold ist ein Konkurrent des SolarWinds Network Performance Monitor. Es wird von Ipswitch entwickelt, das auch eine Reihe von Zusatzmodulen anbietet, die die Sicherheitsüberwachungsfunktionen von WhatsUp Gold verbessern. Dieser Netzwerkmonitor hebt ungewöhnliches Verhalten hervor, indem er Switches und Router mithilfe des SNMP-Messaging-Systems überwacht. Die Konsole ermöglicht es, benutzerdefinierte Warnungen einzurichten, die Sie vor Verkehrsspitzen und unlogischen Benutzeraktivitäten warnen.

Warnungen werden im Dashboard des Systems angezeigt und können auch per E-Mail oder SMS-Benachrichtigung gesendet werden. Es besteht die Möglichkeit, je nach Nachrichtenquelle und Schweregrad unterschiedliche Benachrichtigungen an verschiedene Teammitglieder zu richten. Das kostenlose Zusatztool, WhatsUp Syslog-Server, erweitert die Informationen, die Sie aus Systemmeldungen erhalten können, und erstellt zudem benutzerdefinierte Warnungen. Syslog-Meldungen können in der Konsole angezeigt, an andere Anwendungen weitergeleitet und in Dateien gespeichert werden. Der Server verwaltet Ihre Syslog-Dateien in einer logischen Verzeichnisstruktur, um das Abrufen bestimmter Meldungen zu erleichtern. Archivierte Meldungen können zur Analyse wieder in das Dashboard eingelesen werden. Die Benutzeroberfläche ermöglicht das Sortieren und Filtern von Nachrichten, sodass Sie Verhaltensmuster erkennen und zusätzlich anomales Verhalten identifizieren können.

WhatsUp Gold wird von einer Reihe kostenpflichtiger Erweiterungen begleitet, die Ihre Sicherheitsüberwachung verbessern. In Betracht ziehen sollten Sie das Verwaltung des Netzwerkverkehrs-Modul zum Abrufen von Datenflussinformationen in Ihrem Netzwerk. Das Hauptpaket von WhatsUp Gold konzentriert sich auf den Status von Geräten, während das Traffic Management-Modul Informationen zum Datenfluss sammelt. Das Modul enthält Traffic-Tagging-Funktionen für QoS-Implementierungen. Es kann Berichte über das Verkehrsvolumen nach Quell- und Zielgerät, Quell- und Zielland und -domäne, Konversation, Anwendung, Protokoll oder Portnummer erstellen. Diese detaillierten Informationen helfen Ihnen bei der Verfolgung ungewöhnlicher Aktivitäten. Sie können sogar bestimmte Anwendungen, wie z. B. Dateiübertragungsprogramme, im Notfall blockieren.

Das Netzwerkkonfigurationsverwaltungs-Modul hilft Ihnen, alle Änderungen an den Einstellungen Ihrer Netzwerkgeräte zu kontrollieren. Unbefugte Änderungen an Geräteeinstellungen sind oft ein Zeichen für Eindringlinge und fortgeschrittene persistente Bedrohungen. Dies liegt daran, dass Hacker Ports öffnen und dann Berichtsfunktionen blockieren können, die auf unbefugte Aktivitäten hinweisen würden. Sie müssen eine Richtlinie für jeden Gerätetyp, jede Marke und jedes Modell erstellen und ein Standardeinstellungsprofil für jede Gruppe definieren. Mit dem WhatsUp Network Configuration Management-Add-on können Sie diese Standardkonfigurationsabbilder verteilen, Sicherheitskopien von genehmigten Konfigurationen erstellen und im Falle von erkannten Konfigurationsänderungen zu diesen Standardeinstellungen zurückkehren.

Auf die kostenpflichtigen WhatsUp Gold-Tools kann 30 Tage lang kostenlos zugegriffen werden. Die gesamte WhatsUp Gold-Software wird in der Windows-Umgebung installiert.

3. TrueSight-Netzwerkautomatisierung / Verwaltung von Netzwerkschwachstellen

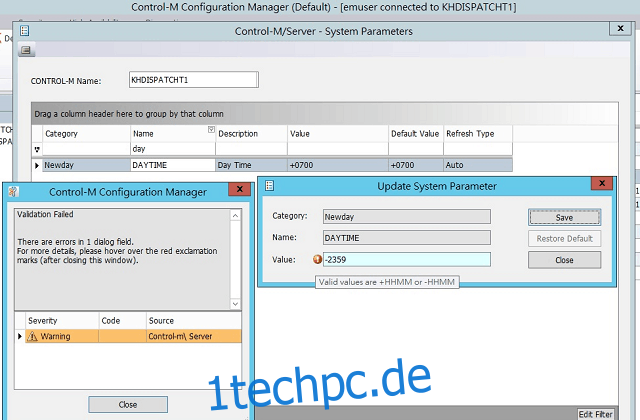

Diese beiden Produkte von BMC Software bilden zusammen ein wirklich umfassendes Sicherheitstoolkit. Das Netzwerkautomatisierungstool überwacht Ihr Netzwerk, nachdem es zuerst alle Ihre Geräte entdeckt, protokolliert und zugeordnet hat. Das Konfigurationsmanagement-Modul des Netzwerkautomatisierungspakets ist ein besonders beeindruckendes Merkmal dieses Netzwerküberwachungssystems. Es integriert Vorlagen oder „Richtlinien“, die Sicherheitsstandards automatisch implementieren. Für jeden der bekannten Standards gibt es eine Richtlinie: NIST, HIPAA, PCI, CIS, DISA, SOX und SCAP. Wenn Sie also die Einhaltung eines dieser Datenintegritätssysteme sicherstellen müssen, wird das Network Automation Tool diese sogar durchsetzen.

Der Konfigurationsmanager in TrueSight Network Automation passt die Konfiguration jedes Netzwerkgeräts so an, dass es der ausgewählten Richtlinie entspricht. Anschließend wird diese Konfiguration gesichert und auf Änderungen in den Geräteeinstellungen überwacht. Wenn Änderungen vorgenommen werden, die dazu führen, dass das Gerät nicht mehr der Richtlinie entspricht, lädt der Konfigurationsmanager die gesicherte Konfigurationsdatei neu. Diese Aktion hat zur Folge, dass diese nicht autorisierten Änderungen gelöscht werden. Das Network Automation-System ist auch ein Patch-Manager. Es bleibt mit den Benachrichtigungssystemen der Gerätehersteller für Patches und Firmware-Updates in Kontakt. Sobald ein Patch verfügbar ist, benachrichtigt Sie das Tool und führt diese Updates sogar auf Ihren Netzwerkgeräten aus.

Das Dienstprogramm Network Vulnerability Management scannt alle Geräte auf Schwachstellen. Das System verwendet Überprüfungen mithilfe von Anbieterbenachrichtigungen und der NIST National Vulnerability Database, um bekannte Schwachstellen in den von Ihnen betriebenen Netzwerkgeräten und Servern zu protokollieren. Schließlich aktualisiert das Tool die Software, um Exploits zu blockieren und die Leistung von Geräten und Servern zu überwachen.

4. OSSEC

OSSEC steht für Open Source HIDS Security. Ein HIDS-System ist ein hostbasiertes Intrusion Detection System. Intrusion Detection hat sich zu einer wesentlichen Spezialisierung im Bereich der Netzwerksicherheit entwickelt, und es ist unerlässlich, ein IDS als Teil Ihrer Sicherheitsumgebung zu installieren.

Die beiden hervorstechenden Merkmale von OSSEC sind, dass es das führende verfügbare HIDS ist und völlig kostenlos verwendet werden kann. Das Produkt gehört dem bekannten Hersteller von Sicherheitssoftware, Trend Micro, und wird von diesem unterstützt. HIDS-Methoden basieren auf der Verwaltung von Protokolldateien. Die korrekte Abfrage Ihrer Protokolldateien sollte Aktionen von Hackern aufdecken, die Ihr System erkunden und Daten und Ressourcen stehlen. Aus diesem Grund manipulieren Hacker immer Protokolldateien. OSSEC erstellt für jede Protokolldatei eine Prüfsumme, um Manipulationen zu erkennen. Das Tool überwacht Protokolldateien, die Dateiübertragungen, Firewall- und Antivirenaktivitäten, Ereignisprotokolle sowie E-Mail- und Webserverprotokolle aufzeichnen. Sie müssen Richtlinien einrichten, die die Aktionen des Dienstprogramms vorgeben. Diese Richtlinien können intern geschrieben oder von der OSSEC-Community übernommen werden. Die Richtlinie schreibt die Bedingungen vor, die OSSEC überwachen soll, und generiert eine Warnung, wenn eines der überwachten Protokolle unautorisierte Aktivitäten anzeigt. Diese Warnungen können an die Benutzeroberfläche oder als E-Mail-Benachrichtigungen gesendet werden.

Wenn Sie das System unter Windows installieren, überwacht es die Registrierung auf unautorisierte Änderungen. Auf Unix-ähnlichen Systemen verfolgt es den Zugriff auf das Root-Konto. OSSEC läuft unter Windows, Linux, Mac OS und Unix.

OSSEC ist ein hervorragendes Tool zur Datenerfassung, aber sein Frontend ist ein separates Produkt und wird derzeit nicht mehr unterstützt. Da dieses HIDS so angesehen ist, haben mehrere Softwareanbieter Schnittstellen entwickelt, die mit den OSSEC-Datenformaten kompatibel sind. Viele davon sind kostenlos. Sie würden also OSSEC plus ein Frontend aus einer anderen Quelle für die Datenanzeige und -analyse installieren. Schauen Sie sich Kibana oder Splunk für diese Funktion an.

5. Sagan

Sagan ist ein kostenfreier Protokolldateimanager. Er verfügt über viele Funktionen, die ihn zu einem guten hostbasierten Intrusion Detection System machen. Sagan ist auch in der Lage, Daten zu analysieren, die von netzwerkbasierten Intrusion Detection-Systemen erfasst werden. Ein NIDS sammelt Verkehrsdaten mithilfe eines Paket-Sniffers. Sagan hat keinen Paket-Sniffer, kann aber die gesammelten Verkehrsdaten von Snort, Bround Suricata einlesen – die alle kostenlos genutzt werden können. Mit Sagan erhalten Sie also eine Mischung aus HIDS- und NIDS-Sicherheitsaktivitäten.

Sie können Sagan unter Unix, Linux und Mac OS installieren. Leider gibt es keine Version für Windows. Obwohl es nicht auf Computer zugreifen kann, die das Windows-Betriebssystem verwenden, kann es Windows-Ereignisprotokollmeldungen verarbeiten. Die Verarbeitungsmethoden von Sagan verteilen seine Last auf mehrere Server oder andere Geräte in Ihrem Netzwerk, die über einen Prozessor verfügen. Dies reduziert die Verarbeitungslast für jedes Gerät.

Das Tool enthält Funktionen, die es zu einem Intrusion Prevention System (IPS) machen. Sobald Sagan ein anomales Verhalten erkennt, kann es in Ihre Firewall-Tabellen schreiben, um bestimmte IP-Adressen entweder dauerhaft oder vorübergehend aus dem Netzwerk zu verbannen. Dies ist ein hervorragender Assistent für die Netzwerksicherheit, da er IP-Verbote automatisch implementiert und das System für legitime Benutzer verfügbar hält. Gleichzeitig generiert Sagan eine Warnung, um Sie über den Einbruch zu informieren. Die Präventionsmaßnahmen müssen nicht implementiert werden, wenn Sie Sagan nur als IDS verwenden möchten.

Für Berichtszwecke bietet Sagan eine interessante Funktion, die verdächtige IP-Adressen zu ihrem Standort zurückverfolgt. Dies kann ein sehr nützliches Werkzeug sein, um Hacker zu verfolgen, die ihre Angriffe über mehrere verschiedene Adressen durchführen, um zu versuchen, der Erkennung zu entgehen. Sagan ermöglicht es Ihnen, die Netzwerkaktivität nach Standort der Quell-IP-Adresse zu aggregieren und so alle Aktionen eines Angreifers mit mehreren Adressen zu vereinen.

6. Paessler PRTG

Paessler PRTG ist ein sehr umfangreiches Überwachungssystem, das durch eine Reihe von Sensoren implementiert wird. Jeder Sensor überwacht ein bestimmtes Attribut eines Netzwerks. Sie können den Umfang des Überwachungstools reduzieren, um sich auf einen bestimmten Aspekt Ihrer Infrastruktur zu konzentrieren, indem Sie nur die von Ihnen ausgewählten Sensoren aktivieren. Das gesamte System überwacht Netzwerkgeräte, Netzwerkverkehr, Anwendungen und Server. Paessler hat dies zu einem reinen Überwachungstool gemacht, das keine Verwaltungsfunktionen, wie z. B. Konfigurationsmanagement, beinhaltet.

Einer der Sensoren in PRTG ist der Syslog-Empfänger. Dieser sammelt Syslog-Meldungen und fügt sie in eine Datenbank ein. Sobald diese Meldungen gespeichert sind, können sie sortiert, in Dateien geschrieben oder auch als auslösende Ereignisse bewertet werden, denen automatisierte Aktionen zugeordnet werden können.

Zu den Sicherheitsüberwachungsfunktionen von PRTG gehört eine Deep Packet Inspection-Funktion, die als „Packet Sniffer Sensor“ bezeichnet wird. Dadurch werden die Pakete Ihres Netzwerkverkehrs abgetastet und in einer Datei gespeichert. Sobald Sie genügend Daten gesammelt haben, können Sie den Datenverkehr im PRTG-Dashboard analysieren. Diese Funktion ermöglicht es Ihnen, den Web-, E-Mail- und Dateiübertragungsverkehr mit diesem Tool gezielt zu steuern. Es ist somit eine gute Hilfe bei der Überwachung der Benutzeraktivitäten und auch beim Schutz eines Webservers vor Angriffen. Der Firewall-Monitor verfolgt Angriffsereignisse und benachrichtigt Sie durch Warnungen. Das Tool sucht außerdem regelmäßig bei Ihrem Firewall-Anbieter nach Updates und Patches für die Software, lädt diese herunter und installiert sie für Sie. Dadurch wird sichergestellt, dass Sie über die neuesten Maßnahmen zur Behebung neu entdeckter Sicherheitslücken verfügen.

Das PRTG-System wird unter Windows installiert. Alternativ können Sie auch online auf den Dienst zugreifen. In jedem Fall können Sie es kostenlos nutzen, wenn Sie bis zu 100 Sensoren aktivieren. Sie können auch eine kostenlose 30-Tage-Testversion von Paessler PRTG mit unbegrenzter Anzahl von Sensoren nutzen.

Netzwerksicherheitstools

Es gibt eine Vielzahl verschiedener Arten von spezialisierten Netzwerksicherheitstools, und Sie müssen mehrere installieren, um die Daten und Ressourcen Ihres Unternehmens vor Diebstahl, Beschädigung und Ausbeutung zu schützen.

Wie Sie aus den Erläuterungen zu den Softwarelösungen in unserer Liste der empfohlenen Tools ersehen können, sind viele von ihnen kostenlos verfügbar. Die kostenpflichtigen Tools haben oft eine kostenlose Version oder einen Testzeitraum, sodass Sie nichts verlieren, wenn Sie jedes davon ausprobieren.

Einige dieser Tools funktionieren unter Windows, andere unter Linux und Unix. Wenn Sie also nur ein Betriebssystem auf den Hosts in Ihrem Unternehmen verwenden, wird die Auswahl des Sicherheitstools für Sie eingeschränkt. Die Größe Ihres Netzwerks ist ein weiterer Faktor, der Sie bei der Auswahl eines bestimmten Tools leitet.

Haben Sie ein bevorzugtes Netzwerksicherheitstool? Haben Sie eine der Software in unserer Liste ausprobiert? Teilen Sie Ihre Erfahrungen im Kommentarbereich mit der Community.