A szoftverellátási lánc biztonsági megoldásai segítenek csökkenteni a kockázatokat, és megvédik rendszereit a veszélyes támadásoktól.

Az elmúlt néhány évben a biztonság kulcsfontosságúvá vált a vállalatok és a magánszemélyek számára, tekintettel a növekvő számú kibertámadásra. Ezek a támadások bármely szervezetnél, részlegnél, rendszernél, IT-infrastruktúránál és szoftverellátási láncnál megtörténhetnek.

A modern szoftverellátási láncok magukban foglalják a már meglévő könyvtárakat, CI/CD-rendszereket, nyílt forráskódú tárolókat, verzióvezérlőket, telepítési rendszereket, megfigyelési és tesztelési eszközöket stb.

Nagyon sok alkatrészt tartalmaz egy szoftvermegoldás felépítése, és a kódot több projektben is használják. Ez növeli a támadási felületet a hackerek számára, akik mindig az Ön által használt rendszerek sebezhetőségeit keresik.

És amikor megtalálják, kihasználják, és feltörik a rendszereit. Ennek eredményeként adatszivárgáshoz, rosszindulatú programokhoz, zsarolóprogramokhoz és bármi máshoz vezethet.

Ezért fontos, hogy a szervezetek, a fejlesztők és a szoftverszállítók javítsák szoftverellátási láncuk biztonságát.

Ebben a cikkben megvitatjuk, hogyan is néz ki pontosan egy szoftveres ellátási lánc támadás, miért kell biztonságossá tennie az ellátási láncot, és megvitatjuk a legjobb biztonsági megoldásokat a kockázatok csökkentésére.

Kezdjük!

Tartalomjegyzék

Mi az a szoftverellátási lánc biztonsága?

A szoftverellátási lánc magában foglalja az összes olyan rendszert, folyamatot, eszközt és dolgot (alapvetően mindent), amely segít egy alkalmazás fejlesztésében annak szoftverfejlesztési életciklusában (SDLC).

A szoftverellátási lánc biztonsága pedig azt jelenti, hogy biztosítjuk az összes rendszert, összetevőt és gyakorlatot. Tartalmazhat protokollokat, interfészeket, saját vagy harmadik féltől származó kódot, külső eszközöket, infrastrukturális rendszereket, telepítési rendszereket, és a lista folytatódik.

Forrás: Mirantis

Az Ön ellátási lánca ugyanúgy sebezhető a támadásokkal szemben, mint a szervezet más rendszerei. Az ellátási lánc támadása során a hacker megtalálja és kihasználja az ellátási lánc bármely rendszerének és folyamatának sebezhetőségét, és beszivárog azokba. Ez adatszivárgáshoz és egyéb biztonsági kockázatokhoz vezethet.

Néhány gyakori szoftver-ellátási lánc támadás:

- Megsérült CI/CD folyamat, amely kiszolgálókat, telepítési eszközöket, tesztelési keretrendszereket, kódtárolókat stb. tartalmaz.

- Rosszindulatú kód egy nyílt forráskódú eszközben. Ez történhet például rosszindulatú commitok elküldésével a kódtárba.

- CI/CD hibás konfigurációk a telepítési és tesztelési folyamatokban

Néhány híres szoftver-ellátási lánc támadás:

- A SolarWinds feltörése: A hackerek sebezhetőséget találtak az Orion platformon, és több mint 30 ezer szervezetet veszélyeztettek világszerte.

- CodeCov megsértése: 2021 áprilisában a támadók megsértették a CodeCov auditáló eszközt, ami a széles körben elterjedt felhasználókat érintette.

- Mimecast támadás: A támadók hitelesítés céljából hozzáfértek az egyik digitális tanúsítványukhoz.

Miért fontos a szoftver-ellátási lánc biztonsága?

A támadások fenti példáiban a kód egyetlen sérülékenysége általában egyéneket és szervezeteket sújtó széles körű incidenshez vezetett.

Amikor egy fejlesztőcsapat kereskedelmi vagy belső használatra telepít szoftvert, a termék biztonsága létfontosságú, beleértve a meg nem írt kódot és az általa használt harmadik féltől származó eszközöket. Mert ha vakon megbízik a külső erőforrásokban, azok a bennük lévő sérülékenységek miatt fenyegetésekké és támadásokká alakulhatnak.

Ennek érdekében a szoftverellátási lánc gondoskodik arról, hogy az Ön teljes kódja, eszközei és erőforrásai a legjobb biztonsági formájukban legyenek, sértetlenek, naprakészek, és ne legyenek sebezhető helyek vagy rosszindulatú kódok.

Ennek megvalósításához ellenőriznie kell az SDLC-n keresztül minden szoftverösszetevőt, beleértve a házon belüli kódot, a nyílt forráskódú telepítéseket, a protokollokat, az interfészt, a fejlesztői eszközöket, a kiszervezett szolgáltatásokat és a szoftverösszeállításhoz kapcsolódó egyéb dolgokat.

Ezenkívül átfogó, megbízható és hatékony szoftver-ellátási lánc biztonsági megoldást használhat a problémák enyhítésére és az egyes szoftverösszetevők védelmére. Ezt úgy teszi, hogy átkutatja a szoftvert az ismert kihasználások és függőségek után, és hálózati védelmi mechanizmusokat alkalmaz.

Ily módon ezek az eszközök segítenek megakadályozni a jóváhagyatlan módosításokat és az illetéktelen hozzáférést a fenyegetések és támadások visszaszorítása érdekében.

Beszéljünk néhány legjobb szoftver-ellátási lánc biztonsági eszközről a támadások mérséklésére és a szoftverellátási lánc védelmére.

Slim.ai

A Slim.ai lehetővé teszi, hogy biztonságos és gyors konténereket építsen, hogy megvédje szoftverellátási láncát anélkül, hogy új kódot írna.

Segítségével automatikusan megtalálhatja és eltávolíthatja a szoftverrendszerek sebezhetőségeit a konténeres alkalmazásokból, mielőtt azok az éles fázisba kerülnének. Ez a szoftvergyártáshoz szükséges munkaterhelést is biztosítja.

A Slim.ai megerősíti és optimalizálja konténereit, miközben hatékonyan kezeli azokat. A csomagok, metaadatok és rétegek mélyreható elemzésével betekintést nyerhet tárolóinak tartalmába is.

Zökkenőmentesen integrálhatja a Slim.ai-t CI/CD-folyamataiba, és lehetővé teszi az automatizálást, amellyel időt és erőfeszítést takaríthat meg a biztonsági kockázatok csökkentésében, minden kézi munka nélkül.

Használhatja a Slim Starter Kits-eket, amelyek olyan sablonok, amelyek segítségével bármilyen nyelven vagy keretrendszerben létrehozhatja alkalmazását. A konténerintelligencia segítségével megtekintheti a képalkotást, a csomag részleteit és a biztonsági réseket. Ez segít megérteni a biztonsági helyzetet, és képbarát kialakítást tesz lehetővé.

Docker Wasm

A Wasm egy könnyű, gyors és új alternatíva a Dockerben használt Windows vagy Linux konténerekhez. A Docker + Wasm nagyobb biztonsággal segít modern alkalmazások létrehozásában, futtatásában és megosztásában.

A Docker használatának számos előnye van a szoftverellátási lánc biztonsága érdekében. Ez kiszámíthatóbbá és hatékonyabbá teszi a szoftverfejlesztést a feladatok automatizálásával és szükségtelenné teszi az ismétlődő konfigurációs feladatokat. A teljes szoftverfejlesztési életciklus gyorsabbá, könnyebbé és hordozhatóbbá válik.

A Docker egy átfogó, teljes körű platformot kínál, amely API-kat, CLI-ket és felhasználói felületeket biztosít olyan biztonsággal, amelyet úgy terveztek, hogy az SDLC-ben azonnal működjön, így hatékonyabbá válik a folyamat.

- A Docker képek kiválóan alkalmasak az alkalmazás hatékony létrehozására Mac és Windows rendszeren.

- A Docker Compose segítségével több tárolót tartalmazó szoftvert készíthet.

- Csomagoljon szoftvereket konténerképekként, amelyek hordozhatóak és következetesen futnak különböző környezetekben, például AWS ECS, Google GKE, Aure ACI, Kubernetes stb.

- Integráljon különféle eszközökkel a szoftverfejlesztési folyamatban, beleértve a CicleCI-t, a GitHub-ot, a VS Code-ot stb.

- Személyre szabhatja a fejlesztők képhozzáférését szerepalapú hozzáférés-vezérléssel (RBAC), és mélyebb betekintést nyerhet a tevékenységi előzményekbe a Docker Hub Audit Logs segítségével.

- Fokozza az innovációt a fejlesztőkkel és a csapattagokkal való együttműködés fokozásával, valamint a képek egyszerű közzétételével a Docker Hubon.

- Az alkalmazásokat egymástól függetlenül, sikeresen telepítheti különböző tárolókon és nyelveken. Ez csökkenti a lehetséges ütközéseket a könyvtárak, keretrendszerek és nyelvek között.

- Használja a Docker Compose CLI-t, és használja ki egyszerűségét az alkalmazások gyorsabb felépítésében. Gyorsan elindíthatja őket a felhőben az Azure ACI vagy AWS ECS segítségével, vagy megteheti helyben.

CycloneDX

A CycloneDX valójában egy modern, full-stack BOM-szabvány, amely fejlett képességeket kínál az ellátási láncok online kockázatokkal és támadásokkal szembeni védelmére.

Támogatja:

- Hardveranyagjegyzék (HBOM): Az ICS, az IoT és más csatlakoztatott és beágyazott eszközök hardverelemeinek készletére szolgál.

- Szoftveranyagjegyzék (SBOM): A szoftverszolgáltatások és -összetevők, valamint ezek függőségei leltározására szolgál.

- Operations Bill of Materials (OBOM): Teljes halom futásidejű készletkonfigurációk, környezetek és további függőségek.

- Software-as-a-Service (SaaSBOM): A készletvégpontokhoz, szolgáltatásokhoz, osztályozásokhoz és adatfolyamokhoz való, amelyek a felhőalapú alkalmazásokat táplálják.

- Vulnerability Exploitability eXchange (VEX): A sebezhető összetevők kiaknázásának módja a termékekben.

- Vulnerability Disclosure Reports (VDR): A szolgáltatásokat és összetevőket érintő ismeretlen és ismert sérülékenységek közlésére szolgál.

- BOV: A sebezhető adatok megosztása a sérülékeny hírszerzési források és rendszerek között.

Az OWASP Foundation támogatja a CycloneDX-et, míg a CycloneDX Core Working Group kezeli. A világ minden tájáról származó információbiztonsági közösség is támogatja.

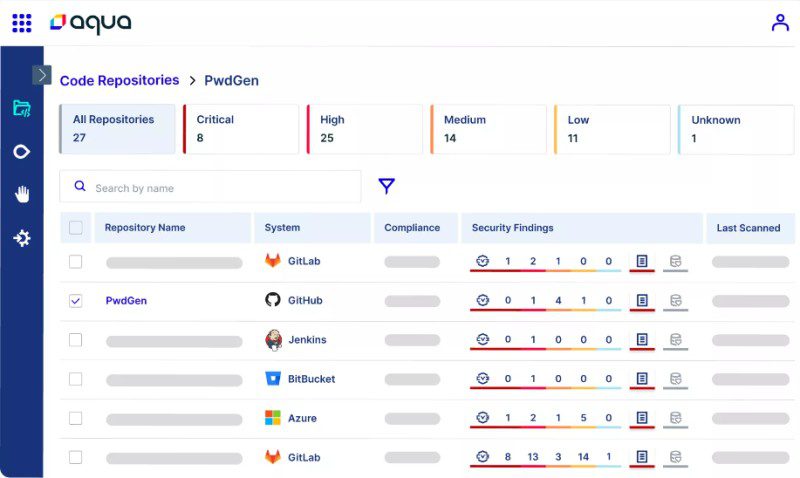

Aqua

Az Aqua a teljes életciklusra kiterjedő ellátási lánc biztonságot nyújt a szoftverekhez. Meg tudja védeni a szoftverellátási láncon belüli összes láncszemét a támadási felületek minimalizálása és a kód integritásának megőrzése érdekében.

Az Aqua segítségével a szoftver életciklusának minden fázisában felfedezheti a kockázatokat és a sebezhetőséget a képek és kódok beolvasásával. Lehetővé teszi a nyilvánosságra hozott titkok, az IaC hibás konfigurációi és a rosszindulatú programok megtalálását is, így egyetlen probléma sem kerülhet a gyártási fázisba.

Az ellátási lánc egészében biztonságossá teheti folyamatait és rendszereit, hogy kifejleszthesse és a termelésbe szállíthassa szoftverét. Az Aqua segít nyomon követni a DevOps-eszközök biztonsági helyzetét, biztosítva, hogy a biztonsági ellenőrzések a helyükön legyenek.

Tulajdonságok és előnyök:

- Univerzális kódellenőrzés: Az Aqua néhány perc alatt képes átvizsgálni a teljes forráskódot, és észleli a sebezhetőségeket, biztonsági réseket, nyílt forráskódú licencproblémákat stb. A kódok rendszeres szkennelésével figyelmeztetést kap a változó kódokkal kapcsolatos új kockázatokra. Az Aqua Trivy Premium kódszkennelést kap, és egyenletes kimenetet kap az SDLC-n.

- Munkafolyamat-figyelmeztetések: Olvassa be a kódot, és kapjon értesítéseket, függetlenül attól, hogy hol dolgozik. Közvetlenül az IDE-ben kaphat értesítéseket a kódolásról, a Forráskód-kezelő (SCM) rendszerben a lekérési kérésekre, a felhőtárolóra és a CI-folyamatra még a szoftver kiadása előtt.

- Nyílt forráskódú függőség figyelése: Az Aqua minden nyílt forráskódú csomagját népszerűségük, kockázataik, karbantarthatóságuk és minőségük alapján minősíti. Ezután értesíti a fejlesztőket a kritikusan veszélyes csomagokról, amikor megjelennek. Ez lehetővé teszi egy szervezetszintű minőségi szint létrehozását és érvényesítését, amelyet meg kell felelnie, mielőtt bármilyen új kódot hozzáadna a kódbázishoz.

- Pipeline biztonság: Nyerjen teljes láthatóságot a CI-folyamatokon keresztül, és navigáljon több ezer szoftverkiadási pálya között, amelyek az éles környezethez vezetnek. Könnyedén implementálhatja a Static Pipeline Analysis-t minden egyes folyamathoz (például GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI stb.), és megértheti az egyes utasításokat.

- Következő generációs SBOM: Ne korlátozza az alapvető SBOM létrehozását; ehelyett lépj túl és rögzíts minden egyes műveletet és lépést attól a pillanattól kezdve, amikor a fejlesztő végrehajtja a kódot a teljes összeállítási folyamatig, egészen a végső műtermék generálásáig. A kódaláírás abban is segít a felhasználóknak, hogy ellenőrizzék a kódelőzményeket, és megbizonyosodjanak arról, hogy a generált kód ugyanaz, amelyik a fejlesztői eszközláncban végződik.

- CI/CD testhelyzet kezelése: Az Aqua segítségével észlelheti és megoldhatja a kritikus hibás konfigurációkat a DevOps platformon (például Jenkins, GitHub stb.), és bevezetheti a Zero-Trust biztonságot. Kikényszerítheti a Least Privilege Access szabályzatát, hogy segítsen ellenőrizni a jogosultságokat az SDLC-ben. A kötelezettségek szétválasztását (SoD) is megvalósíthatja a biztonsági kockázatok csökkentése érdekében, miközben biztosítja a megfelelőséget.

Ezenkívül megteremtheti és fenntarthatja a bizalmat azáltal, hogy digitálisan aláírt SBOM-okat hoz létre, és integritási kapukat alkalmaz a műtermékek ellenőrzésére a CI/CD folyamatban. Segít abban, hogy csak a kódod kerüljön a gyártási fázisba, semmi más nem.

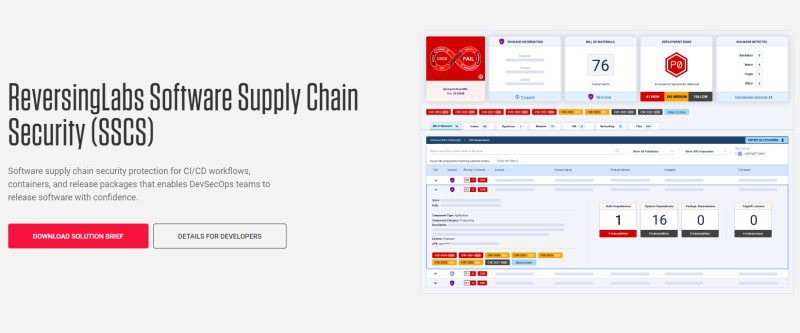

ReversingLabs

Fejlett szoftver-ellátási lánc biztonságot (SSCS) szerezhet be a CI/CD munkafolyamataihoz, kiadási csomagjaihoz és tárolóihoz a ReversingLabs-tól, amely lehetővé teszi, hogy a DevSecOps csapata magabiztosabban telepítse az alkalmazást.

Az eszköz lehetővé teszi a nagyobb kiadási csomagok, nyílt forráskódú könyvtárak, harmadik féltől származó szoftverek és tárolók gyors elemzését a fenyegetések szempontjából. Felismerheti, orvosolhatja és rangsorolhatja a szoftverfüggőségi rétegekben elrejtett nagy kockázatú fenyegetéseket.

Az Aqua egyedi jóváhagyási szabályzatokat kínál, így Ön magabiztosan ellenőrizheti szoftvere biztonsági minőségét, mielőtt azt gyártásba bocsátaná. Ez az eszköz gondoskodik a teljes SDLC biztonságáról a forráskód vezérlésétől a szoftverkomponens-függőségek kezeléséig, a CI/CD folyamatig és a kiadási lemezképekig.

Így könnyedén észlelheti és kijavíthatja a CI/CD munkafolyamat-kockázatait, a kompromisszumokat, a rosszindulatú nyílt forráskódú csomagokat, a titkos expozíciókat és más típusú fenyegetéseket a szervezet szoftverfejlesztési életciklusának minden pontján.

Ezen túlmenően túlléphet és megvédheti ügyfeleit a nem kívánt manipulációkkal szemben, amelyek jogosulatlan viselkedési változásokat, hátsó ajtókat és rosszindulatú programokat juttathatnak a szoftverbe.

A szállítási folyamat minden szakaszában problémamentes integrációt hajthat végre. Ezek az integrációk segítenek a magas kockázatú fenyegetések gyorsabb és korai szakaszában történő megoldásában. A ReversingLabs nagyszerű befektetés nem csak a fejlesztőcsapatok, hanem az SOC csapatok számára is.

Snyk

Növelje szoftverellátási láncának biztonságát a Synk segítségével, amely segíthet megvédeni a szoftver kritikus összetevőit, például a konténerképeket, a nyílt forráskódú könyvtárakat, a fejlesztői eszközöket és a felhőinfrastruktúrát.

A Snyk segít megérteni és kezelni az ellátási lánc biztonságát a függőségek nyomon követésével, a biztonságos tervezés biztosításával és a sebezhetőségek kijavításával. Biztosítja, hogy a szoftver tervezésénél a biztonságot szem előtt tartva, már a kezdetektől fogva.

A Snyk használatával nyomon követheti több mint 1 millió nyílt forráskódú csomag népszerűségét, karbantartását és biztonságát a különböző ökoszisztémákban.

A szoftver beszkennelésével anyagjegyzéket készíthet a felhasznált összetevők és a köztük lévő kölcsönhatás azonosítása érdekében. A Snyk segítségével több, a biztonsággal kapcsolatos problémát rövidebb idő alatt kijavíthat.

- A Snyk Vulnerability Database és a Synk Advisor két olyan eszköz, amely hasznos és naprakész információkat nyújt a kritikus problémákról és azok megelőzésének módjairól, így a biztonsági fenyegetések kezelése még a projekt megkezdése előtt könnyebbé válik.

- A Snyk audit szolgáltatásai, a Snyk Container és a Snyk Open Source olyan eszközök, amelyekkel elemezhetők a projektek, és létrehozható az SBOM az ismert sebezhetőségek listájával, nyílt forráskódú csomagokkal és javítási tanácsokkal.

- A Snyk lehetővé teszi, hogy több eszközzel, munkafolyamattal és folyamattal integrálódjon, hogy biztonságot nyújtson szoftverellátási láncában. Az integrációk közé tartozik a PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack és még sok más.

Ezenkívül a Snyk mögött az iparág vezető biztonsági intelligenciarendszerei állnak, amelyek eszközöket kínálnak a nyílt forráskódú függőségek, egyéni kódok, felhő infrastruktúra és tárolók egyetlen platformról történő védelméhez.

Következtetés

Az online kockázatok bővülnek, és veszélyt jelentenek a vállalkozásokra, az eszközökre és az emberekre. Tehát, ha Ön szoftverfejlesztő vagy szoftverfejlesztéssel foglalkozó vállalkozás, akkor a fentiekhez hasonló módszerek és eszközök felhasználásával javítania kell szoftverellátási láncának biztonságát. Ezek az eszközök segítik a teljes szoftverellátási lánc biztonságát a fenyegetések hatékony mérséklésével.

A DevSecOps eszközöket is felfedezheti.