Die Bedeutung von „Bring Your Own Encryption“ (BYOE) im Cloud-Computing

Ein zentraler Kritikpunkt am Cloud-Computing ist die Datensicherheit. Viele Anwender befürchten, dass ihre Daten in der Cloud nicht ausreichend geschützt sind. Hier kommt „Bring Your Own Encryption“ (BYOE) ins Spiel. Diese Methode ermöglicht es, die Sicherheit von Cloud-Diensten maßgeblich zu verbessern. Lassen Sie uns genauer untersuchen, wie das funktioniert.

Im traditionellen Cloud-Computing hat der Dateneigentümer keine direkte Kontrolle über die Daten und muss darauf vertrauen, dass der Cloud-Anbieter diese vor unbefugtem Zugriff schützt. Die gängigste Methode, um Informationen in der Cloud zu sichern, ist die Verschlüsselung.

Allerdings kann die Datenverschlüsselung nicht nur den Zugriff unbefugter Personen verhindern, sondern auch die Nutzung der Daten für autorisierte Benutzer erschweren. Ein Unternehmen, das seine Daten verschlüsselt auf der Infrastruktur eines Cloud-Anbieters (CSP) speichert, benötigt eine effiziente Entschlüsselungsmethode, die den Umgang mit Daten und Anwendungen nicht kompliziert macht oder die Benutzererfahrung negativ beeinflusst.

Viele Cloud-Anbieter ermöglichen es ihren Kunden, ihre Daten verschlüsselt zu speichern und bieten Tools an, die die Entschlüsselung für autorisierte Benutzer transparent und unauffällig gestalten. Jedoch erfordert jedes zuverlässige Verschlüsselungssystem auch Verschlüsselungsschlüssel. Wenn die Datenverschlüsselung vom selben CSP durchgeführt wird, der auch die Daten speichert, werden die Verschlüsselungsschlüssel ebenfalls von diesem CSP verwaltet.

Als Kunde eines CSP haben Sie daher keine vollständige Kontrolle über Ihre Daten. Sie müssen darauf vertrauen, dass der CSP die Verschlüsselungsschlüssel sicher aufbewahrt. Ein Leck dieser Schlüssel könnte dazu führen, dass Ihre Daten unbefugtem Zugriff preisgegeben werden.

Warum BYOE Notwendig Ist

BYOE, auch als „Bring Your Own Keys“ (BYOK) bekannt, ist ein Sicherheitsmodell, das speziell für das Cloud-Computing entwickelt wurde. Es ermöglicht Cloud-Service-Kunden, eigene Verschlüsselungstools zu verwenden und die Kontrolle über die Verschlüsselungsschlüssel zu behalten. Es ist wichtig zu erwähnen, dass diese Begriffe relativ neu sind und verschiedene Unternehmen ihnen unterschiedliche Bedeutungen geben können.

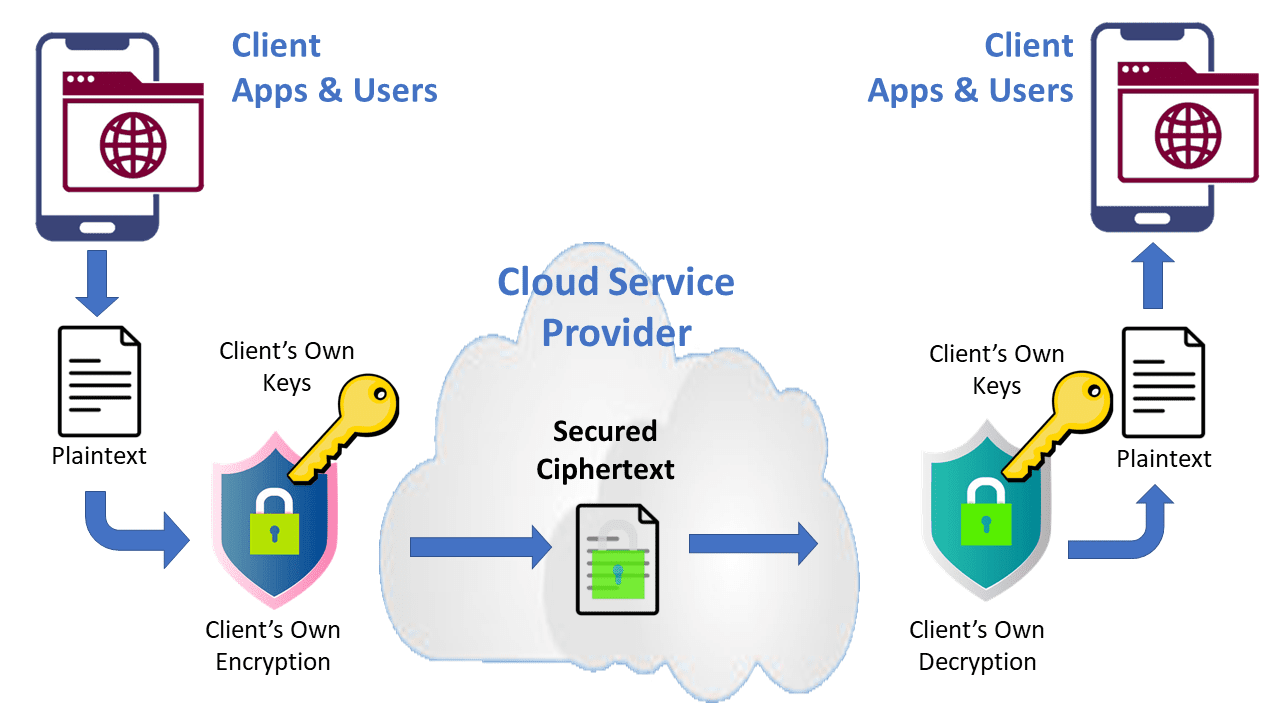

BYOE ermöglicht es Kunden, eine virtualisierte Instanz ihrer eigenen Verschlüsselungssoftware zusammen mit der Anwendung, die sie in der Cloud hosten, bereitzustellen. Die Anwendung ist so konfiguriert, dass alle Informationen von der Verschlüsselungssoftware verarbeitet werden. Diese verschlüsselt die Daten und speichert sie als Chiffretext im physischen Datenspeicher des Cloud-Anbieters.

Ein wesentlicher Vorteil von BYOE ist, dass es Unternehmen erlaubt, Cloud-Dienste zu nutzen und gleichzeitig die Anforderungen des Datenschutzes, wie sie in bestimmten Branchen vorgeschrieben sind, einzuhalten. Das gilt auch in mandantenfähigen Umgebungen von Drittanbietern. Mit BYOE können Unternehmen die Verschlüsselungstechnologie wählen, die am besten zu ihren individuellen Bedürfnissen passt, unabhängig von der IT-Infrastruktur des Cloud-Anbieters.

Die Vorteile von BYOE

Die Nutzung von BYOE bietet einige entscheidende Vorteile:

- Verbesserte Sicherheit von Daten, die auf Infrastrukturen von Drittanbietern gehostet werden.

- Volle Kontrolle über die Datenverschlüsselung, inklusive Algorithmus und Schlüssel.

- Zusätzliche Überwachungs- und Zugangskontrollfunktionen.

- Transparente Ver- und Entschlüsselung, die die Datennutzung nicht beeinträchtigt.

- Optionale Erhöhung der Sicherheit durch Hardware-Sicherheitsmodule.

Es wird oft angenommen, dass die Verschlüsselung von Informationen allein ausreicht, um sie vor Risiken zu schützen. Das ist jedoch nicht der Fall. Die Sicherheit verschlüsselter Daten hängt direkt von der Sicherheit der zur Entschlüsselung verwendeten Schlüssel ab. Werden diese Schlüssel offengelegt, werden auch die verschlüsselten Daten offengelegt.

BYOE ist ein Ansatz, um zu verhindern, dass die Sicherheit der Verschlüsselungsschlüssel dem Zufall überlassen wird oder durch einen Drittanbieter (CSP) implementiert wird. BYOE kann als zusätzlicher Schutz in einem Datenschutzsystem betrachtet werden. Selbst wenn die Verschlüsselungsschlüssel Ihres CSP kompromittiert werden, sind Ihre Daten durch BYOE geschützt.

So Funktioniert BYOE

Das BYOE-Sicherheitssystem setzt voraus, dass der CSP seinen Kunden die Möglichkeit gibt, eigene Verschlüsselungsalgorithmen und -schlüssel zu verwenden. Um dies zu ermöglichen, ohne die Benutzererfahrung zu beeinträchtigen, müssen Sie neben den Anwendungen, die auf dem CSP gehostet werden, eine virtualisierte Instanz Ihrer Verschlüsselungssoftware bereitstellen.

Unternehmensanwendungen müssen im BYOE-Schema so konfiguriert werden, dass alle verarbeiteten Daten durch die Verschlüsselungsanwendung laufen.

Diese Anwendung fungiert als Proxy zwischen Front- und Backend der Geschäftsanwendungen, sodass zu keinem Zeitpunkt unverschlüsselte Daten übertragen oder gespeichert werden. Sie müssen sicherstellen, dass das Back-End Ihrer Geschäftsanwendungen eine verschlüsselte Version Ihrer Daten im physischen Datenspeicher Ihres CSP speichert.

BYOE versus Native Verschlüsselung

BYOE-Architekturen bieten einen höheren Grad an Vertrauen in den Schutz Ihrer Daten als native Verschlüsselungslösungen, die von CSPs bereitgestellt werden. Dies wird durch die Verwendung einer Architektur ermöglicht, die sowohl strukturierte Datenbanken als auch unstrukturierte Dateien und Big-Data-Umgebungen schützt.

Durch den Einsatz von Erweiterungen ermöglichen es BYOE-Lösungen, Daten sogar während Verschlüsselungs- und Rekeying-Vorgängen zu nutzen. Zusätzlich bietet die Überwachung und Protokollierung des Datenzugriffs über eine BYOE-Lösung die Möglichkeit, Bedrohungen frühzeitig zu erkennen und abzuwehren.

Es gibt BYOE-Lösungen, die eine leistungsstarke AES-Verschlüsselung mit Hardwarebeschleunigung und granularen Zugriffsrichtlinien anbieten. Dadurch wird es möglich, zu verfolgen, wer zu welchen Zeiten und durch welche Prozesse auf Daten zugreift, ohne auf spezielle Überwachungstools angewiesen zu sein.

Schlüsselverwaltung

Neben der Verwendung eines eigenen Verschlüsselungsmoduls benötigen Sie eine EKM-Software (Encryption Key Management), um die Verschlüsselungsschlüssel zu verwalten. Diese Software ermöglicht es IT- und Sicherheitsadministratoren, den Zugriff auf Verschlüsselungsschlüssel zu steuern, was es für Unternehmen vereinfacht, eigene Schlüssel zu speichern und sie von Dritten fernzuhalten.

Abhängig von der Art der zu verschlüsselnden Daten gibt es verschiedene Arten von Schlüsseln. Um wirklich effizient zu sein, muss die gewählte EKM-Software in der Lage sein, jede Art von Schlüssel zu verwalten. Eine flexible und effektive Verwaltung von Verschlüsselungsschlüsseln ist von großer Bedeutung, wenn Unternehmen Cloud-Systeme mit lokalen und virtuellen Systemen kombinieren.

Härten von BYOE mit einem HSM

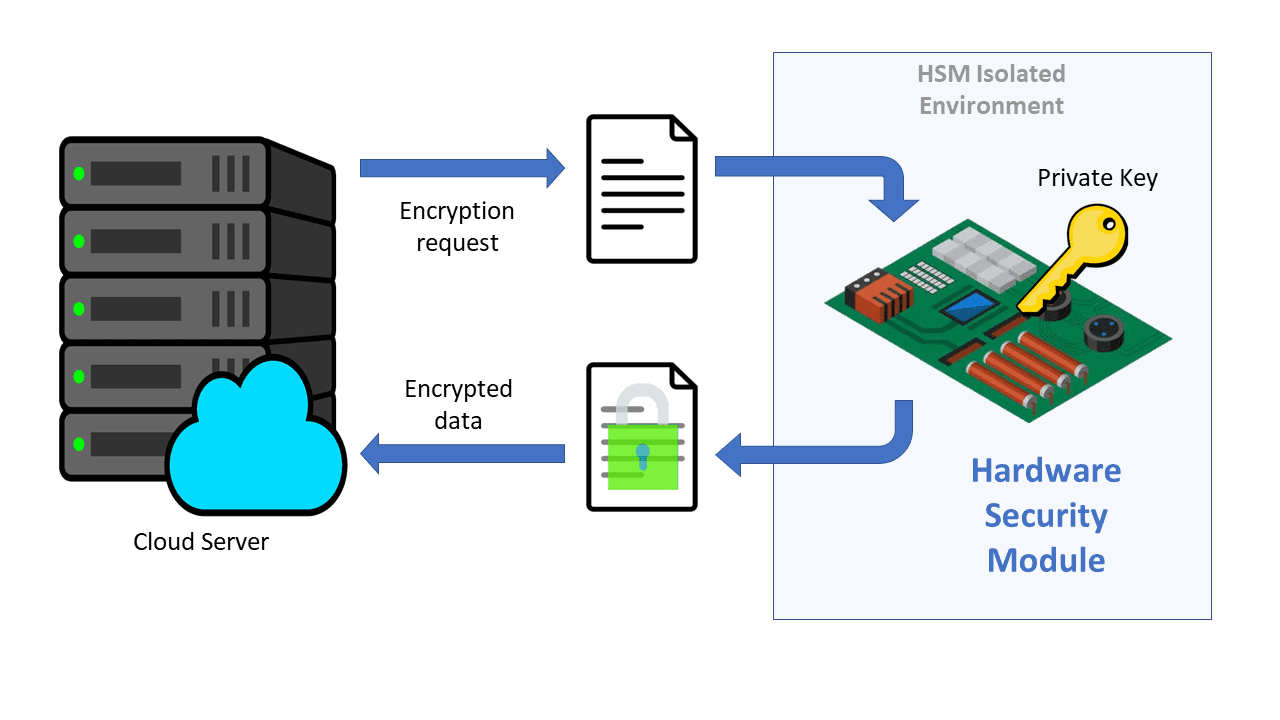

Ein Hardware-Sicherheitsmodul (HSM) ist ein physisches Sicherheitsgerät, das kryptografische Operationen schnell und mit hoher Sicherheit durchführen kann. Solche Operationen umfassen Verschlüsselung, Schlüsselverwaltung, Entschlüsselung und Authentifizierung.

HSMs sind für maximales Vertrauen und Robustheit konzipiert und eignen sich daher ideal für den Schutz sensibler Daten. Sie können als PCI-Express-Karten, als eigenständige Geräte mit Ethernet-Netzwerkschnittstellen oder als externe USB-Geräte eingesetzt werden. Sie haben eigene Betriebssysteme, die speziell für die Maximierung der Sicherheit entwickelt wurden, und ihr Netzwerkzugriff wird durch eine Firewall geschützt.

Wenn Sie ein HSM in Kombination mit BYOE verwenden, übernimmt das HSM die Funktion eines Proxys zwischen Ihren Geschäftsanwendungen und den Speichersystemen Ihres CSP und kümmert sich um die gesamte notwendige kryptografische Verarbeitung. Durch die Nutzung von HSMs für Verschlüsselungsaufgaben stellen Sie sicher, dass diese den normalen Betrieb Ihrer Anwendungen nicht durch störende Verzögerungen beeinträchtigen. Zudem minimiert ein HSM das Risiko, dass Unbefugte in die Verwaltung Ihrer Schlüssel oder Verschlüsselungsalgorithmen eingreifen.

Auf der Suche nach Standards

Wenn Sie BYOE einführen, sollten Sie die Möglichkeiten Ihres CSP genau prüfen. Wie in diesem Artikel erläutert, muss der CSP gewährleisten, dass Sie Ihre eigene Verschlüsselungssoftware oder HSMs zusammen mit Ihren Anwendungen installieren können. Dadurch wird sichergestellt, dass Ihre Daten in der Infrastruktur eines CSP tatsächlich geschützt sind, dass die Daten in den Repositories des CSP verschlüsselt werden und dass nur Sie Zugriff auf die Verschlüsselungsschlüssel haben.

Zudem können Sie die besten Cloud Access Security Broker-Lösungen untersuchen, um die On-Premise-Sicherheitssysteme Ihres Unternehmens zu erweitern.