Die Analyse von Netzwerkpaketen, oft als Packet Sniffing bezeichnet, ist eine essenzielle Methode zur Netzwerkdiagnose, bei der der Netzwerkverkehr detailliert untersucht wird. Für Netzwerkadministratoren ist dies eine Kernkompetenz zur Fehlerbehebung. Da Netzwerke oft unzuverlässig sind, werden Daten nicht kontinuierlich übertragen, sondern in einzelne Fragmente unterteilt. Die Fähigkeit, diese Datenpakete zu erfassen und sinnvoll zusammenzusetzen, ist ein wesentlicher Bestandteil der Netzwerkanalyse. Da dies manuell kaum möglich ist, wurden spezielle Werkzeuge, sogenannte Packet Sniffer und Netzwerkanalysatoren, entwickelt. In diesem Artikel stellen wir sieben der führenden Tools in diesem Bereich vor.

Zunächst klären wir die Grundlagen und beleuchten die Unterschiede zwischen Packet Sniffern und Netzwerkanalysatoren. Anschließend widmen wir uns einer detaillierten Betrachtung unserer sieben ausgewählten Tools. Diese Auswahl umfasst sowohl grafische Oberflächen (GUI-Tools) als auch Befehlszeilenprogramme, die auf verschiedenen Betriebssystemen lauffähig sind.

Grundlagen zu Paket-Sniffern und Netzwerkanalysatoren

Für diesen Artikel betrachten wir Paket-Sniffer und Netzwerkanalysatoren als im Wesentlichen gleichwertig. Obwohl einige argumentieren mögen, dass es Unterschiede gibt, dienen beide im Kern demselben Zweck, nämlich der Erfassung und Analyse von Netzwerkdaten.

Typischerweise führen Paket-Sniffer drei Hauptfunktionen aus: Sie erfassen alle Datenpakete, die eine Netzwerkschnittstelle passieren, filtern optional bestimmte Pakete heraus und speichern die übrigen zur Analyse. Die Analyse der erfassten Daten bildet den größten Unterschied zwischen den einzelnen Paket-Sniffern.

Die meisten Tools zur Datenerfassung nutzen externe Module wie libpcap auf Unix/Linux-Systemen oder Winpcap unter Windows. Diese sind in der Regel Bestandteil der Installationsprozesse und müssen nicht separat installiert werden.

Es ist wichtig zu verstehen, dass selbst die besten Packet Sniffer nicht alle Aufgaben automatisch erledigen. Sie sind Werkzeuge, die geschickten Einsatz erfordern. Wie ein Hammer allein keinen Nagel einschlägt, benötigen diese Tools das Know-how des Anwenders, um den Datenverkehr zu interpretieren und Probleme zu identifizieren. Es gibt umfangreiche Literatur und Schulungen zu diesem Thema. Daher sollte man realistische Erwartungen haben und sich in die Materie einarbeiten.

Praktische Anwendung von Paket-Sniffern

Wie bereits erwähnt, erfassen und analysieren Paket-Sniffer den Netzwerkverkehr. Bei der Fehlerbehebung muss sichergestellt werden, dass der erfasste Datenverkehr relevant ist. Wenn beispielsweise alle Benutzer über eine langsame Anwendung klagen, ist es sinnvoll, den Datenverkehr auf der Netzwerkschnittstelle des Anwendungsservers zu analysieren. So könnte festgestellt werden, ob Anfragen den Server erreichen, dieser aber verzögert antwortet, was auf ein Serverproblem hindeutet.

Wenn der Server zeitnah antwortet, könnte das Problem im Netzwerk zwischen Client und Server liegen. In diesem Fall würde man den Paket-Sniffer schrittweise näher am Client positionieren, um den Ort der Verzögerung einzugrenzen. Sobald der Problembereich lokalisiert ist, ist man der Lösung einen Schritt näher.

Die Datenerfassung an einem bestimmten Punkt erfolgt meist durch Port-Spiegelung (Port Mirroring) oder Replikation, eine Funktion von Netzwerk-Switches. Dabei wird der gesamte Datenverkehr eines bestimmten Switch-Ports auf einen anderen Port desselben Switches kopiert. So kann man beispielsweise den Datenverkehr eines Servers, der an Port 15 angeschlossen ist, auf Port 23 spiegeln und dort mit dem Paket-Sniffer erfassen.

Die Top 7 der Paket-Sniffer und Netzwerkanalysatoren

Nachdem wir die Grundlagen geklärt haben, stellen wir Ihnen sieben der besten Paket-Sniffer und Netzwerkanalysatoren vor. Unsere Auswahl umfasst eine Mischung aus Kommandozeilen- und GUI-basierten Tools, die unter verschiedenen Betriebssystemen funktionieren.

1. SolarWinds Deep Packet Inspection and Analysis Tool (KOSTENLOSE TESTVERSION)

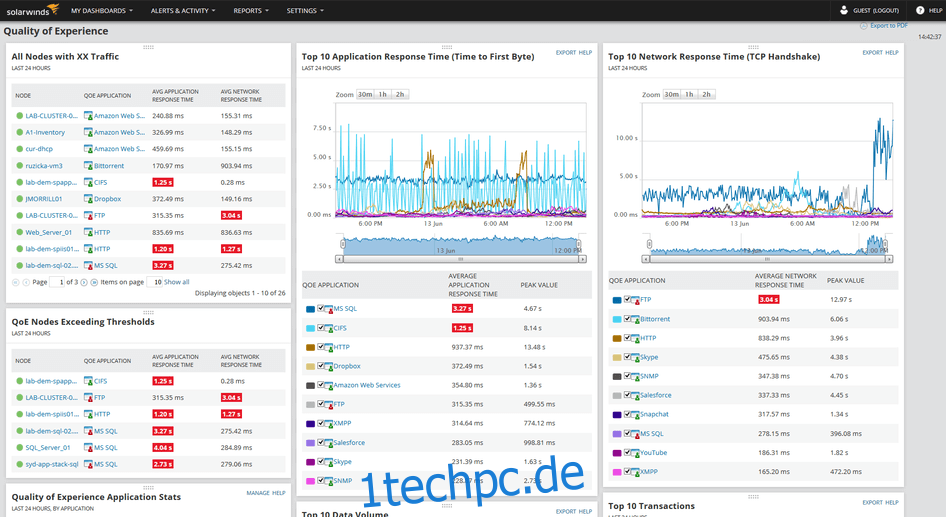

SolarWinds ist bekannt für seine nützlichen, kostenlosen Tools und hochwertige Netzwerkmanagement-Software. Das Deep Packet Inspection and Analysis Tool ist eine Komponente des Network Performance Monitors und analysiert Netzwerkdaten auf eine Weise, die sich von herkömmlichen Paket-Sniffern unterscheidet.

Das Tool hilft bei der Identifizierung von Ursachen für Netzwerklatenzen, der Bestimmung betroffener Anwendungen und der Abgrenzung, ob das Problem im Netzwerk oder bei einer Anwendung liegt. Es verwendet Deep Packet Inspection-Techniken zur Analyse der Antwortzeiten von über 1200 Anwendungen. Zudem klassifiziert es den Netzwerkverkehr nach Kategorie, Geschäftszweck, Risiko und hilft so, unerwünschten Verkehr zu identifizieren und zu eliminieren.

Das Deep Packet Inspection and Analysis Tool ist Teil des Network Performance Monitors (NPM), einer umfassenden Netzwerküberwachungslösung, die Technologien wie SNMP und Deep Packet Inspection kombiniert. Das Tool wird mit einer kostenlosen 30-Tage-Testversion angeboten.

Offizieller Download-Link: https://www.solarwinds.com/topics/deep-packet-inspection

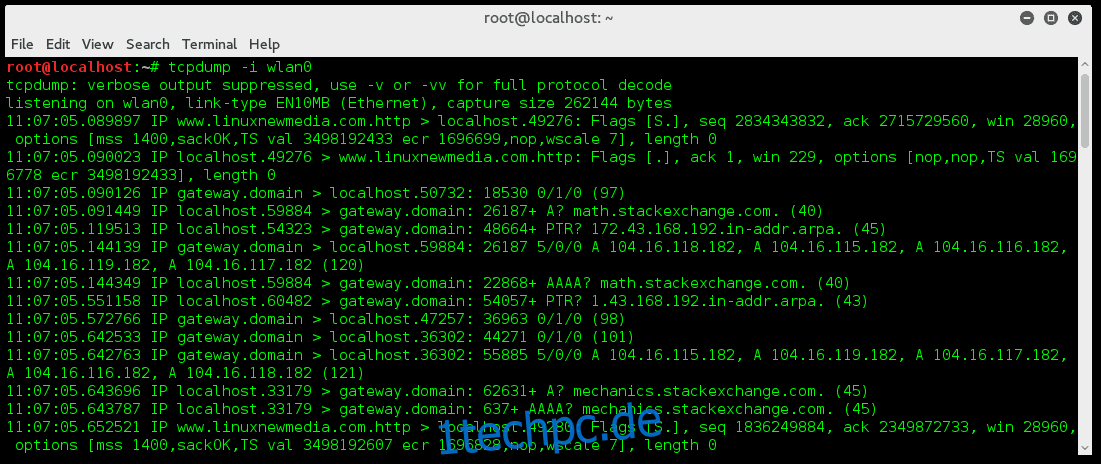

2. tcpdump

TCPdump ist ein Urgestein unter den Paket-Sniffern, entwickelt im Jahr 1987. Trotz seiner langen Geschichte ist es in seiner Verwendung weitgehend unverändert geblieben. Es ist auf fast allen Unix-ähnlichen Betriebssystemen vorinstalliert und gilt als Standard für schnelle Paketerfassung. TCPdump nutzt die libpcap-Bibliothek für die Paketerfassung.

TCPdump erfasst standardmäßig den gesamten Datenverkehr der angegebenen Schnittstelle und gibt ihn auf dem Bildschirm aus. Die Ausgabe kann auch in eine Datei umgeleitet und später mit anderen Tools analysiert werden. Seine Stärke liegt in der Möglichkeit, Filter zu verwenden und die Ausgabe zur weiteren Filterung an `grep` weiterzuleiten, was eine präzise Erfassung des benötigten Datenverkehrs ermöglicht.

3. Windump

Windump ist eine Portierung von TCPdump für Windows. Es verhält sich ähnlich wie sein Unix-Pendant. Windump ist ein reines Kommandozeilenprogramm, die Verwendung und Befehlszeilenoptionen sind mit denen von TCPdump identisch. Die Ausgabe kann ebenfalls in einer Datei gespeichert werden.

Im Gegensatz zu TCPdump ist Windump nicht in Windows integriert und muss von der Windump-Website heruntergeladen werden. Es verwendet die Winpcap-Bibliothek, die separat heruntergeladen und installiert werden muss.

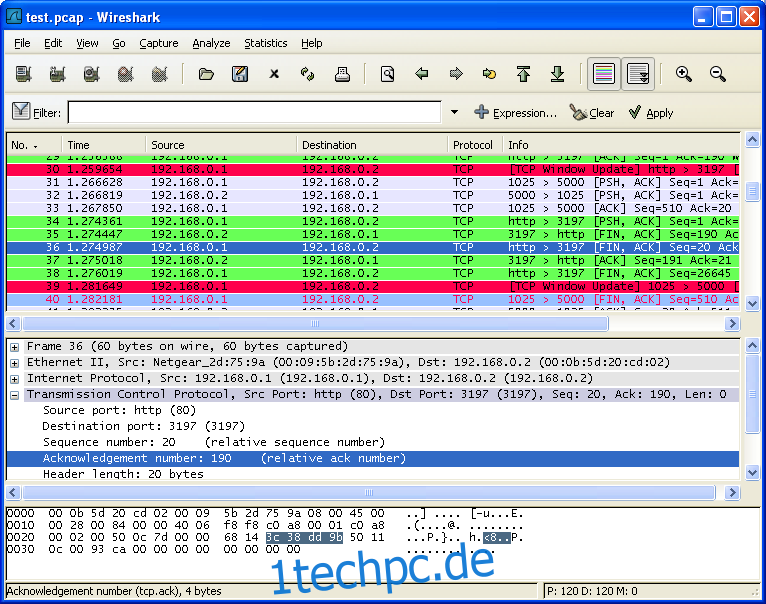

4. Wireshark

Wireshark gilt als Referenz unter den Paket-Sniffern und ist zum De-facto-Standard geworden. Es bietet nicht nur Datenerfassung, sondern auch umfangreiche Analysefunktionen. Viele Administratoren nutzen TCPdump oder Windump zur Erfassung und laden die Dateien dann in Wireshark zur Analyse. Das Tool zeichnet sich durch seine Filteroptionen aus.

Die Einarbeitung in Wireshark erfordert etwas Zeit, ist aber lohnenswert. Das kostenlose Open-Source-Tool ist auf fast allen Betriebssystemen verfügbar.

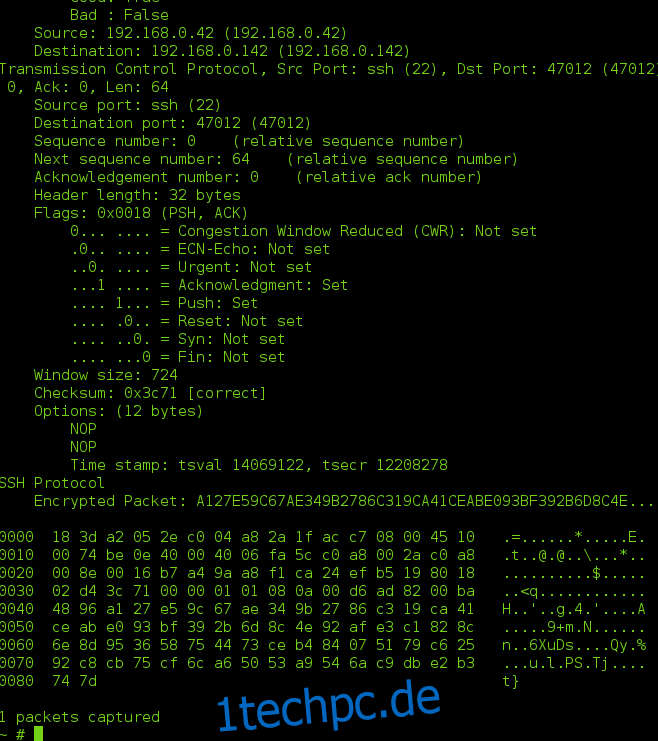

5. TShark

TShark ist eine Kreuzung zwischen TCPdump und Wireshark. Es ist ein reines Kommandozeilen-Tool, das nicht nur Daten erfasst, sondern auch analysiert. TShark stammt von denselben Entwicklern wie Wireshark und ist im Wesentlichen die Kommandozeilenversion. Es nutzt die gleichen Filtermechanismen wie Wireshark.

TShark eignet sich ideal für den Einsatz auf Nicht-GUI-Servern, da Wireshark mit seiner grafischen Oberfläche dort nicht genutzt werden kann.

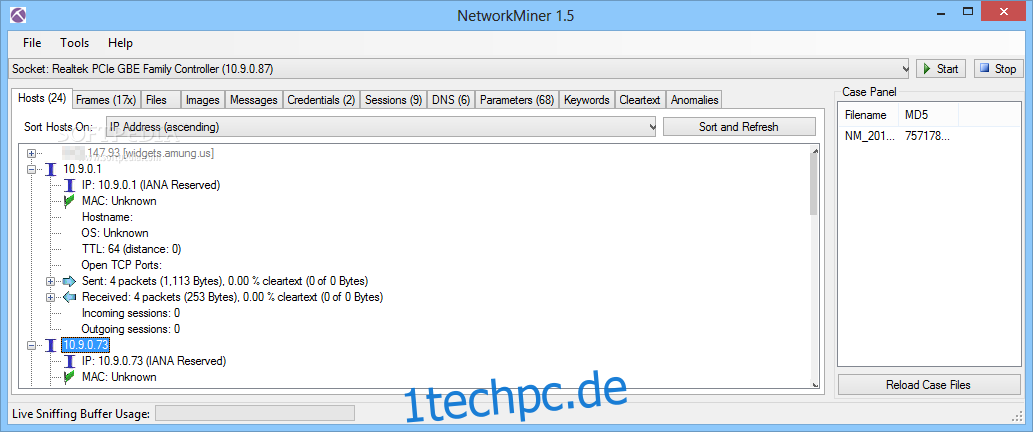

6. NetworkMiner

NetworkMiner ist eher ein forensisches Tool als ein typischer Paket-Sniffer. Es verfolgt TCP-Streams und rekonstruiert vollständige Konversationen. Es kann im Offline-Modus arbeiten, indem Capture-Dateien importiert werden. Network Miner läuft nur unter Windows.

Network Miner ist in einer kostenlosen Version verfügbar, für erweiterte Funktionen wie IP-basierte Geolokalisierung und Skripterstellung ist eine kostenpflichtige Lizenz erforderlich.

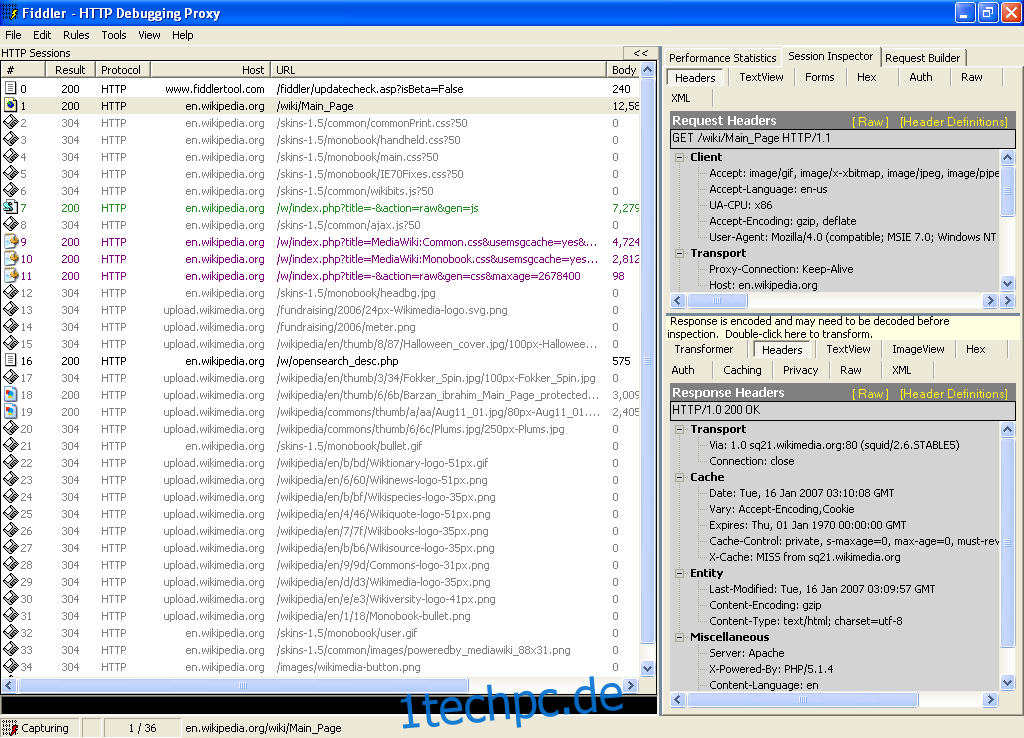

7. Fiddler (HTTP)

Fiddler ist kein reiner Paket-Sniffer, sondern ein HTTP-Verkehrsanalysator. Es erfasst HTTP-Verkehr und ist besonders nützlich in der Fehlerbehebung von Webanwendungen.

Der Vorteil von Fiddler gegenüber klassischen Paket-Sniffern liegt darin, dass es den HTTP-Verkehr „versteht“ und z.B. Cookies und Zertifikate erkennt. Fiddler ist kostenlos und für Windows verfügbar, Beta-Versionen existieren auch für OS X und Linux.

Fazit

Die beste Wahl unter den vorgestellten Tools ist nicht einfach zu beantworten, da alle ihren Wert haben. Es ist ratsam, sich mit allen vertraut zu machen. Kommandozeilen-Tools sind besonders wertvoll, da sie skriptbasiert genutzt werden können, z.B. zur automatisierten Erfassung von Daten in bestimmten Zeiträumen. So können Probleme auch außerhalb der regulären Arbeitszeiten analysiert werden.