A Linux-alapú operációs rendszer használata, hogy elrejtse személyazonosságát az interneten, meglehetősen egyszerű, és mindezt megteheti anélkül, hogy fizetnie kellene a ma elérhető VPN-szolgáltatásért.

A Kali Linux disztribúciók többek között a WiFi hálózatok, webhelyek és szerverek biztonságának tesztelésére szolgálnak. Az olyan operációs rendszereket, mint a Debian és az Ubuntu, szintén gyakran használják erre a célra.

ProxyChains és Tor számos proxy láncolására és anonimitás biztosítására használható, így nagyobb kihívást jelent a tényleges IP-cím nyomon követése. Ennek eredményeként a ProxyChains sok proxyszerver használatával elrejti az Ön valódi IP-címét. Ne feledje, hogy minél több proxyt használ, annál lassabb lesz az internetkapcsolat.

Tartalomjegyzék

Mik azok a proxyláncok?

A Proxychains egy UNIX program, amely lehetővé teszi az IP-címünk elfedését a hálózati forgalom átirányításával. A TCP-forgalmunkat számos proxyn keresztül irányítja, beleértve a TOR-t, ZOKNIés HTTP.

- A TCP felderítő eszközök, például az Nmap kompatibilisek.

- Lehetővé teszi bármely TCP-kapcsolat továbbítását az internetre konfigurálható proxykon keresztül.

- Alapértelmezés szerint a Tor hálózatot használják.

- Egy listán belül lehetőség van különböző proxytípusok keverésére.

- A proxyláncok a tűzfalak, az IDS és az IPS észlelésének elkerülésére is használhatók.

A proxyláncolás egyszerű, és bárki elvégezheti, amint az ebben a cikkben is látható.

Ez az útmutató bemutatja, hogyan állíthatja be a Tor és a Proxychains Linux rendszeren az anonimitást.

Tor & Proxychains telepítése Linux alatt

Először frissítse a Linux rendszert a javításokkal és a legújabb alkalmazásokkal. Ehhez megnyitunk egy terminált, és beírjuk:

$ sudo apt update && sudo apt upgrade

Ezután ellenőrizze, hogy a Tor és a Proxychains előre telepítve van-e, egyszerűen csak külön írja be ezeket a parancsokat:

$ proxychains $ tor

Ha nincsenek telepítve, írja be a következő parancsot a terminálba:

$ sudo apt install proxychains tor -y

Felhívjuk figyelmét, hogy nem telepítjük a Tor böngészőt. Telepítjük a tor szolgáltatást, amely egy olyan szolgáltatás, amely helyileg fut a virtuális gépen vagy az operációs rendszeren, és valójában a helyi gazdagép egy adott portjához van kötve. A mi esetünkben ez 9050 lesz, és ez az alapértelmezett a tor szolgáltatásnál.

A Tor állapotának ellenőrzéséhez:

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled)

Active: inactive (dead)

A tor szolgáltatás elindítása:

$ service tor start

A tor szolgáltatás leállítása:

$ service tor stop

ProxyChains konfigurálása

Először keresse meg a ProxyChains könyvtárát a következő paranccsal:

┌──(root💀kali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4

Ez a konfigurációs fájlunk.

/etc/proxychains4.conf

A fenti eredmény alapján észrevehetjük, hogy a ProxyChain konfigurációs fájl az /etc/ könyvtárban található.

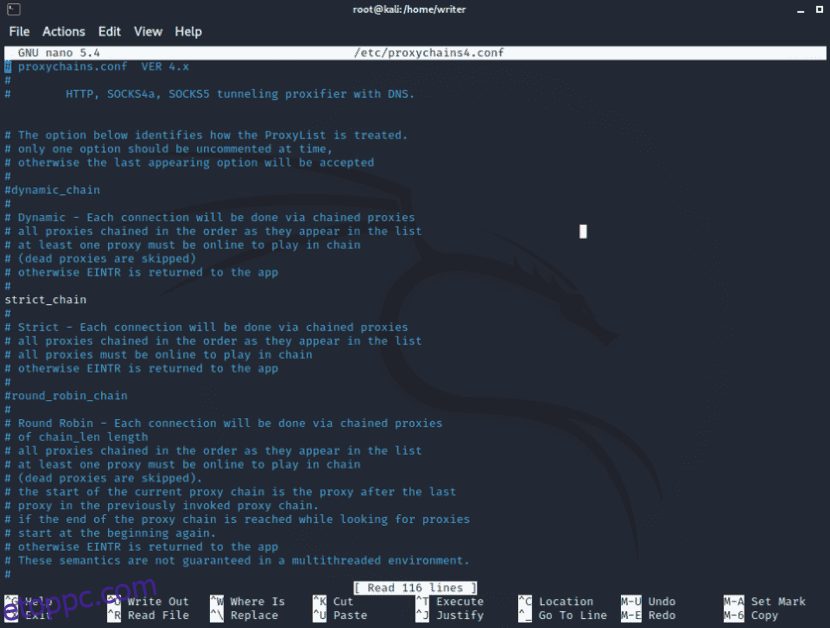

Néhány módosítást kell végrehajtanunk a ProxyChains konfigurációs fájljain. Nyissa meg a konfigurációs fájlt kedvenc szövegszerkesztőjében, például a leafpadban, a vim-ben vagy a nano-ban.

Itt nano szerkesztőt használok.

nano /etc/proxychains.conf

Megnyílik a konfigurációs fájl. Most megjegyzéseket kell fűznie néhány sorhoz a proxyláncok beállításához.

Észreveheti a „#” karaktert a konfigurációban, ami a bash nyelvű megjegyzéseket jelenti. Lefelé görgetve a nyílbillentyűkkel végezheti el a beállításokat.

#1. A dinamikus láncot el kell távolítani a megjegyzés megjegyzésből. Mindössze annyit kell tennie, hogy eltávolítja a # jelet a dynamic_chain elől.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app

#2. Tedd a megjegyzést a random_chain és a strict_chain elé. Csak írja be ezek elé a #-t.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)

#3. Maximum többször tartalmazza a proxy-DNS megjegyzést, ellenőrizze még egyszer, hogy nincs-e megjegyzés. Ezzel elkerülheti a DNS-szivárgást, amely felfedheti valódi IP-címét.

# Proxy DNS requests - no leak for DNS data proxy_dns

#4. Adja hozzá a socks5 127.0.0.1 9050 értéket a proxy lista utolsó sorához.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050

Itt a socks4 proxy már megadva lesz. A fent látható módon hozzá kell adnia a socks5 proxyt. Végül mentse a konfigurációs fájlt, és lépjen ki a terminálból.

ProxyChains használata

Először el kell indítania a Tor szolgáltatást a ProxyChains használatához.

┌──(root💀kali)-[/home/writer] └─# service tor start

A tor szolgáltatás elindítása után a ProxyChains segítségével böngészhet, valamint anonim szkennelést és felsorolást végezhet. Az Nmap vagy az sqlmap eszközt a ProxyChain-nel is használhatja a kizsákmányolások névtelen beolvasására és keresésére. Nagyszerű, igaz?

A ProxyChains használatához egyszerűen írja be a ProxyChains parancsot egy terminálba, majd írja be a használni kívánt alkalmazás nevét. A formátum a következő:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.com

Az Nmap használata:

$ proxychains nmap -targetaddress

Az sqlmap használata:

$ proxychains python sqlmap -u target

Azt is tesztelheti kihasználja névtelenül, mint

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3

Szó szerint minden TCP felderítő eszköz használható a ProxyChain-ekkel.

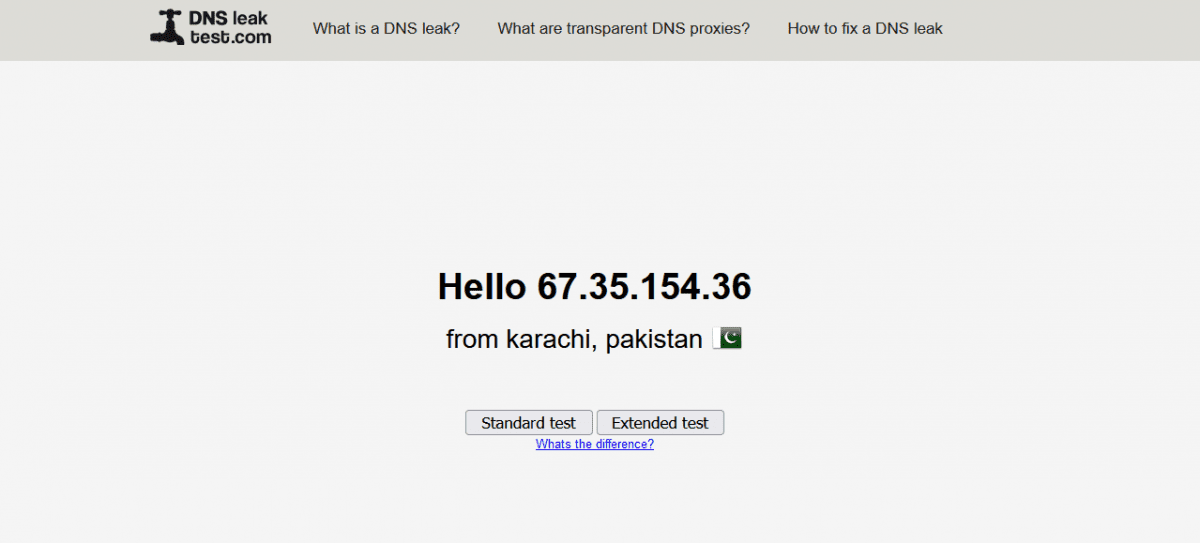

A végső megerősítéshez, hogy a ProxyChains megfelelően működik-e vagy sem, lépjen a következő helyre: dnsleaktest.com és ellenőrizze az IP-címét és a DNS-szivárgását.

A ProxyChains futtatása után észre fogja venni, hogy a Firefox egy másik nyelvvel lett betöltve. Most végezzünk DNS-szivárgástesztet a következő paranccsal:

$ proxychains firefox dnsleaktest.com

Mint láthatja, a tartózkodási helyem INDIÁBÓL PAKISZTÁNBA költözött, és a jó hír az, hogy a ProxyChains folyamatosan dinamikusan változtatja IP-címemet, biztosítva anonimitásom megőrzését.

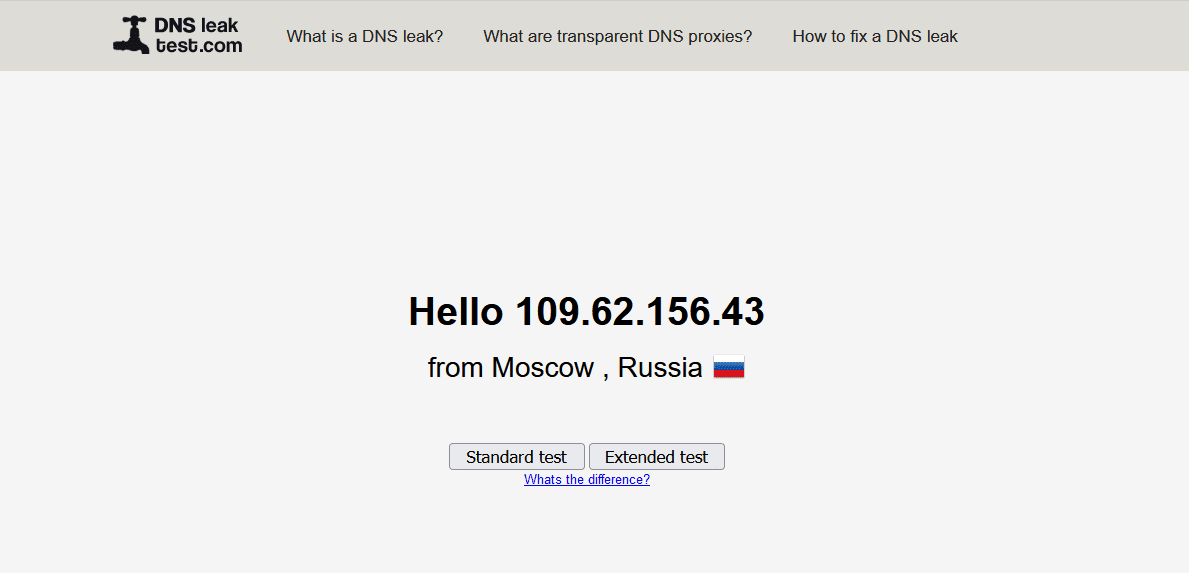

Ha új eredményt szeretne látni, egyszerűen zárja be a Firefoxot, tisztítsa meg a terminált, indítsa újra a Tor szolgáltatást, és indítsa újra a ProxyChains programot. A DNS-szivárgásteszt során számos eredményt láthat, az alábbiak szerint.

Ismét láthatja, hogy a tartózkodási helyem Pakisztánból Oroszországba került. Így működnek a dinamikus lánc proxyk. Növeli az anonimitás esélyét hackelés közben.

Következtetés 👨💻

Megtanultuk, hogyan maradhatunk névtelenek az interneten, és hogyan védhetjük meg online adatainkat a pentesztelés során. A ProxyChains olyan biztonsági eszközökkel együtt is használható, mint az Nmap és a Burpsuite, és gyakran használják az IDS, az IPS és a tűzfal észlelésének elkerülésére.

Alternatív megoldásként, ha gyors és egyszerű beállítási megoldást keres, fontolja meg egy VPN használatát, amely anonimizálja a forgalmat.