Ha Ön rendszergazda, már hallott a kritikus informatikai eszközökhöz kiváltságos hozzáféréssel rendelkező fiókokkal kapcsolatos kockázatokról. Olvassa el a legjobb megoldásokat, amelyekkel kordában tarthatja őket.

A privilegizált hozzáféréssel járó helyzet gyorsan kikerülhet az irányítás alól, amikor a felhasználók száma nő, az alkalmazások, eszközök, sőt infrastruktúra-típusok számával együtt.

Az ilyen problémás helyzetek elkerülése érdekében privilegizált hozzáférés-kezelési megoldást kell alkalmaznia. Kezdjük a legkézenfekvőbb kérdés megválaszolásával:

Tartalomjegyzék

Mi az a Privileged Access Management?

A Privileged Access Management (PAM) kiberbiztonsági stratégiák és technológiák összessége a felhasználók, fiókok, folyamatok és rendszerek fokozott („kiváltságos”) hozzáférése és engedélyei feletti ellenőrzés gyakorlására IT környezetben.

A privilegizált hozzáférés-ellenőrzés megfelelő szintjének meghatározásával a PAM segít a szervezeteknek csökkenteni a támadási felületeiket, és megakadályozni (vagy legalább mérsékelni) a külső támadásokból származó károkat, valamint a belső szabotázskísérleteket vagy hanyagságból elkövetett cselekményeket.

Bár a jogosultságkezelés számos stratégiát felölel, központi cél a legkisebb kiváltság alkalmazása, amely a hozzáférési jogok és engedélyek korlátozása az abszolút minimumra, amely ahhoz szükséges, hogy a felhasználók, fiókok, alkalmazások és eszközök elvégezhessék rutinszerű engedélyezett tevékenységeiket.

Sok elemző és technológus úgy véli, hogy a PAM az egyik legkritikusabb biztonsági kezdeményezés a kiberkockázat csökkentése és a biztonsági befektetések magas megtérülése érdekében.

Hogyan működik a Privileged Access Management (PAM)?

A privilegizált hozzáférés-kezelés a legkisebb jogosultság elvén működik, így a legkiváltságosabb felhasználók is csak azt érhetik el, amire szükségük van. A privilegizált hozzáférés-kezelési eszközök általában a szélesebb körű PAM-megoldások részét képezik, amelyeket a kiemelt fiókok figyelésével, biztonságával és kezelésével kapcsolatos különféle kihívások kezelésére terveztek.

A privilegizált hozzáférés-kezelésre tervezett megoldásnak képesnek kell lennie az összes kiváltságos hozzáférési tevékenység figyelésére és naplózására, majd jelentésére a rendszergazdának. Az adminisztrátor nyomon követheti a privilegizált hozzáférést, és észlelheti, hogy mely helyzetekben élhetnek vissza vele.

A megoldásnak lehetővé kell tennie a rendszergazdák számára az anomáliák és a potenciális fenyegetések azonosítását, hogy azonnali lépéseket tegyenek és korlátozzák a károkat. A privilegizált hozzáférés-kezelési megoldás alapvető jellemzőinek a következőket kell tartalmazniuk:

- A hálózaton belüli összes rendszeren és alkalmazásban azonosíthatja, kezelheti és figyelheti a privilegizált fiókokat.

- A kiváltságos fiókokhoz való hozzáférés szabályozása, beleértve a megosztott vagy vészhelyzetben elérhető hozzáférést.

- Véletlenszerű és biztonságos hitelesítő adatokat hozhat létre a kiemelt fiókokhoz, beleértve a jelszavakat, felhasználóneveket és kulcsokat.

- Többtényezős hitelesítés biztosítása.

- Korlátozza és szabályozza a privilegizált parancsokat, feladatokat és tevékenységeket.

- A kitettség korlátozása érdekében kezelheti a hitelesítő adatok megosztását a szolgáltatások között.

PAM kontra IAM

A Privileged Access Management (PAM) és az Identity Access Management (IAM) gyakori módszerek a magas szintű biztonság fenntartására, és lehetővé teszik a felhasználók számára, hogy helytől és eszköztől függetlenül hozzáférjenek az IT-eszközökhöz.

Alapvető fontosságú, hogy az üzleti és informatikai munkatársak megértsék a két megközelítés közötti különbséget és szerepüket a személyes és bizalmas információkhoz való hozzáférésben.

Az IAM egy általánosabb fogalom. Elsősorban a felhasználók azonosítására és engedélyezésére szolgál az egész szervezeten belül. Másrészt a PAM az IAM egy részhalmaza, amely a privilegizált felhasználókra összpontosít, azaz azokra, akiknek engedélyre van szükségük a legérzékenyebb adatok eléréséhez.

Az IAM az egyedi digitális identitást alkalmazó felhasználói profilok azonosítását, hitelesítését és engedélyezését jelenti. Az IAM-megoldások olyan funkciók kombinációját biztosítják a vállalatok számára, amelyek kompatibilisek a kiberbiztonság nulla bizalmi megközelítésével, amely megköveteli a felhasználóktól, hogy igazolják személyazonosságukat, amikor hozzáférést kérnek egy szerverhez, alkalmazáshoz, szolgáltatáshoz vagy egyéb informatikai eszközhöz.

Az alábbi áttekintés az elérhető vezető PAM-megoldásokról, mind felhő alapú, mind helyileg telepített on-prem rendszerként.

Erős DM

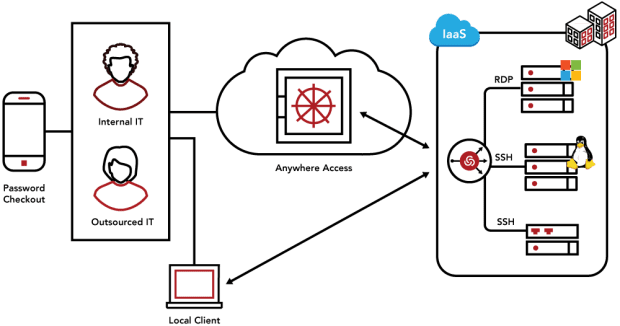

Erős DM infrastruktúra-hozzáférési platformot biztosít, amely kiküszöböli a végponti megoldásokat, és lefedi az összes protokollt. Ez egy proxy, amely egyetlen platformon egyesíti a hitelesítési, engedélyezési, hálózati és megfigyelési módszereket.

Ahelyett, hogy bonyolítaná a hozzáférést, a StrongDM engedély-hozzárendelési mechanizmusai felgyorsítják a hozzáférést azáltal, hogy azonnal megadják és visszavonják a részletes, legkisebb jogosultságokkal rendelkező hozzáférést szerepalapú hozzáférés-vezérlés (RBAC), attribútumalapú hozzáférés-vezérlés (ABAC) vagy végpont-jóváhagyások segítségével az összes erőforráshoz.

Az alkalmazottak be- és leállítása egyetlen kattintással megtörténik, lehetővé téve a Slack, a Microsoft Teams és a PagerDuty által végzett kényes műveletek emelt szintű jogosultságának ideiglenes jóváhagyását.

A StrongDM lehetővé teszi, hogy minden végfelhasználót vagy szolgáltatást pontosan azokhoz az erőforrásokhoz kapcsolódjon, amelyekre szükségük van, függetlenül azok helyétől. Ezenkívül a VPN hozzáférést és a bástyás gazdagépeket nulla megbízhatóságú hálózatokra cseréli.

A StrongDM számos automatizálási lehetőséggel rendelkezik, beleértve a hozzáférési munkafolyamatok integrálását a meglévő telepítési folyamatba, a naplók streamelését a SIEM-be, valamint bizonyítékok gyűjtését a különböző tanúsítási auditokhoz, beleértve a SOC 2, SOX, ISO 27001 és HIPAA szabványokat.

ManageEngine PAM360

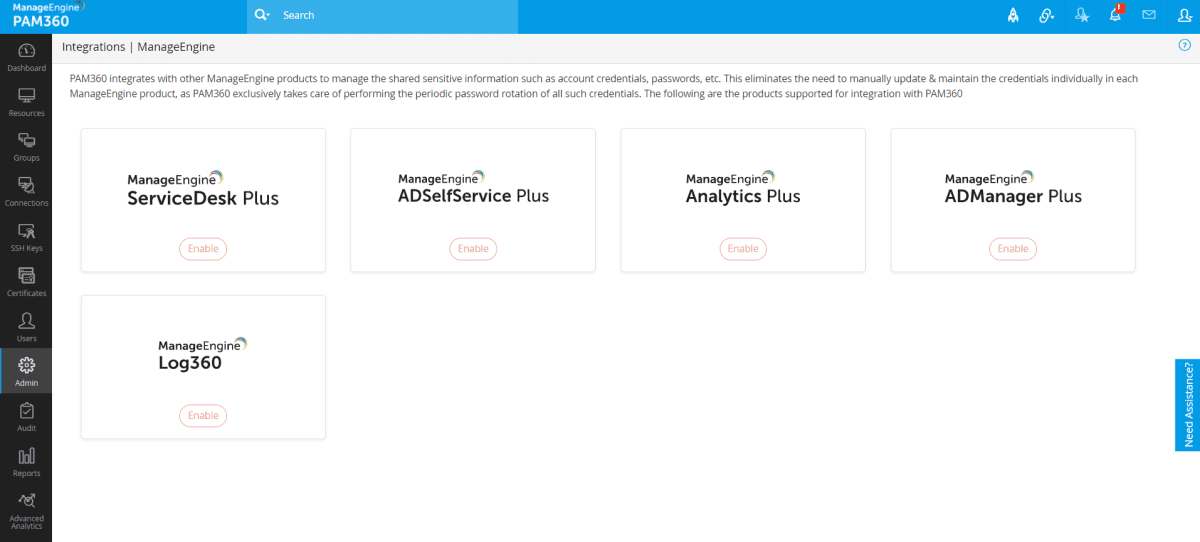

PAM360 egy átfogó megoldás azoknak a vállalatoknak, amelyek be akarják építeni a PAM-ot biztonsági tevékenységeikbe. A PAM360 kontextuális integrációs képességeivel létrehozhat egy központi konzolt, ahol az IT-felügyeleti rendszer különböző részei összekapcsolódnak a privilegizált hozzáférési adatok és az általános hálózati adatok mélyebb összefüggése érdekében, megkönnyítve az értelmes következtetéseket és a gyorsabb helyreállítást.

A PAM360 gondoskodik arról, hogy a kritikus fontosságú eszközeihez egyetlen privilegizált hozzáférési útvonal se kerüljön felügyelet nélkül, ismeretlenül vagy felügyelet nélkül. Ennek lehetővé tétele érdekében egy hitelesítő adattárat biztosít, ahol privilegizált fiókokat tárolhat. Ez a tároló központosított felügyeletet, szerepkör-alapú hozzáférési engedélyeket és AES-256 titkosítást kínál.

A tartományfiókok éppen időben történő vezérlésével a PAM360 csak akkor biztosít emelt szintű jogosultságokat, ha a felhasználóknak szükségük van rájuk. Egy bizonyos idő elteltével a rendszer automatikusan visszavonja az engedélyeket, és visszaállítja a jelszavakat.

A kiváltságos hozzáférés kezelésén túl a PAM360 megkönnyíti a privilegizált felhasználók számára, hogy egyetlen kattintással kapcsolódjanak távoli gazdagépekhez, böngészőbővítmények vagy végponti ügynökök nélkül. Ez a funkció a kapcsolatok alagútját biztosítja titkosított, jelszó nélküli átjárókon keresztül, amelyek maximális védelmet nyújtanak.

Teleportál

Teleportál A stratégia az, hogy az infrastruktúra-hozzáférés minden aspektusát egyetlen platformon konszolidálja a szoftvermérnökök és az általuk fejlesztett alkalmazások számára. Ennek az egységes platformnak az a célja, hogy csökkentse a támadási felületet és a működési költségeket, miközben javítja a termelékenységet és biztosítja a szabványoknak való megfelelést.

A Teleport’s Access Plane egy nyílt forráskódú megoldás, amely felváltja a megosztott hitelesítő adatokat, VPN-eket és az örökölt privilegizált hozzáférés-kezelési technológiákat. Kifejezetten úgy tervezték, hogy az informatikai személyzet munkájának akadályozása vagy termelékenységének csökkentése nélkül biztosítsa az infrastruktúrához szükséges hozzáférést.

A biztonsági szakemberek és mérnökök egyetlen eszközzel érhetik el a Linux- és Windows-kiszolgálókat, a Kubernetes-fürtöket, az adatbázisokat és a DevOps-alkalmazásokat, például a CI/CD-t, a verziókezelést és a figyelő irányítópultokat.

A Teleport Server Access olyan nyílt szabványokat használ, mint például az X.509 tanúsítványok, a SAML, a HTTPS és az OpenID Connect. Alkotói a telepítés és a használat egyszerűségére helyezték a hangsúlyt, hiszen ezek a jó felhasználói élmény és a szilárd biztonsági stratégia alappillérei. Ezért csak két binárisból áll: egy kliensből, amely lehetővé teszi a felhasználók számára, hogy rövid élettartamú tanúsítványokat szerezzenek be, és a Teleport ügynökből, amely egyetlen paranccsal telepíthető bármely Kubernetes-kiszolgálóra vagy -fürtre.

Okta

Okta egy hitelesítési, címtár- és egyszeri bejelentkezési megoldásokkal foglalkozó vállalat. Partnerei révén PAM-megoldásokat is kínál, amelyek a termékeibe integrálva központosított identitást, testreszabható és adaptív hozzáférési házirendeket, valós idejű eseményjelentést és csökkentett támadási felületeket biztosítanak.

Az Okta integrált megoldásai révén a vállalatok automatikusan létrehozhatják/leállíthatják a kiemelt felhasználókat és adminisztratív fiókokat, miközben közvetlen hozzáférést biztosítanak a kritikus eszközökhöz. Az informatikai rendszergazdák a biztonsági elemzési megoldásokkal való integráció révén észlelhetik a rendellenes tevékenységeket, riaszthatnak, és lépéseket tehetnek a kockázatok megelőzésére.

Határ

A HashiCorp kínálja Határ megoldás identitásalapú hozzáférés-kezelés biztosítására dinamikus infrastruktúrákhoz. Ezenkívül egyszerű és biztonságos munkamenet-kezelést és távoli hozzáférést biztosít bármely megbízható identitásalapú rendszerhez.

A HashiCorp Vault megoldásának integrálásával lehetővé válik a tokenekhez, jelszavakhoz, tanúsítványokhoz és titkosítási kulcsokhoz való hozzáférés biztonságossá tétele, tárolása és strukturális szabályozása a titkok és más érzékeny adatok védelme érdekében felhasználói felületen, CLI-munkameneten vagy HTTP API-n keresztül.

A Boundary segítségével a kritikus gazdagépek és rendszerek több szállítón keresztül is elérhetők külön-külön, anélkül, hogy minden rendszerhez külön hitelesítő adatokat kellene kezelni. Integrálható az identitásszolgáltatókkal, így nincs szükség arra, hogy az infrastruktúrát a nyilvánosság elé tárják.

A Boundary egy platform-agnosztikus nyílt forráskódú megoldás. A HashiCorp portfóliójának részeként természetesen lehetővé teszi a biztonsági munkafolyamatokba való könnyű integrálódást, így könnyen telepíthető a legtöbb nyilvános felhőplatformon. A szükséges kód már megtalálható a GitHubon, és használatra kész.

Delinea

Delineáé A privilegizált hozzáférés-kezelési megoldások célja, hogy a lehető legnagyobb mértékben leegyszerűsítsék az eszköz telepítését és használatát. A vállalat intuitívvá teszi megoldásait, megkönnyítve a hozzáférési határok meghatározását. Akár felhőben, akár helyszíni környezetben, a Delinea PAM-megoldásai egyszerűen telepíthetők, konfigurálhatók és kezelhetők anélkül, hogy a funkcionalitás feláldozása szükséges.

A Delinea felhő alapú megoldást kínál, amely több százezer gépen teszi lehetővé a telepítést. Ez a megoldás egy Privilege Manager-ből munkaállomásokhoz és Cloud Suite-ból áll a szerverekhez.

A Privilege Manager lehetővé teszi a rendszergazdai jogokkal rendelkező gépek, fiókok és alkalmazások felfedezését, akár munkaállomásokon, akár felhőben tárolt szervereken. Még különböző tartományokhoz tartozó gépeken is működik. Szabályok meghatározásával automatikusan alkalmazhat házirendeket a jogosultságok kezelésére, állandóan meghatározhatja a helyi csoporttagságot, és automatikusan váltogathatja a nem emberi jogosultságokkal rendelkező hitelesítő adatokat.

A házirend varázsló lehetővé teszi az alkalmazások emelését, letiltását és korlátozását néhány kattintással. Végül a Delinea jelentéskészítő eszköze hasznos információkat nyújt a rosszindulatú programok által blokkolt alkalmazásokról és a legkevésbé kiváltságos megfelelőségről. Ezenkívül a Privileged Behavior Analytics integrációját kínálja a Privilege Manager Clouddal.

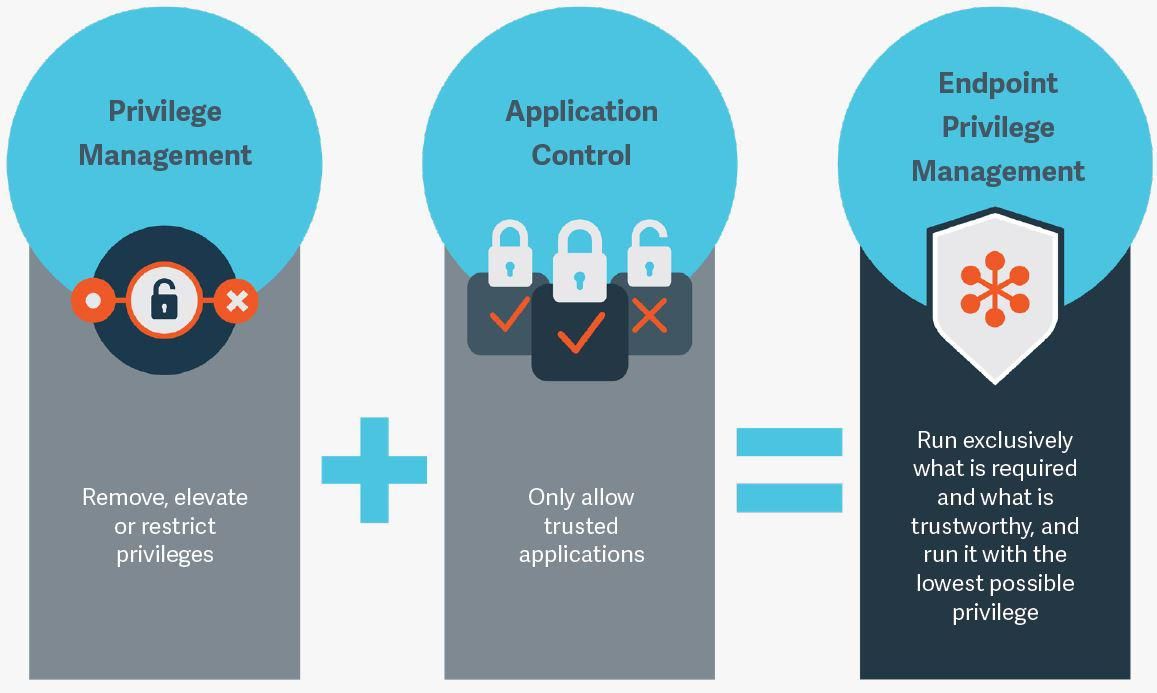

Beyond Trust

Beyond Trust A Privilege Management megkönnyíti az ismert és megbízható alkalmazások jogosultságainak emelését az alkalmazások használatának vezérlésével, valamint a kiemelt tevékenységek naplózásával és jelentésével. Ezt az infrastruktúrán belül már meglévő biztonsági eszközök használatával teszi.

A Privilege Manager segítségével pontosan azokat a jogosultságokat adhatja meg a felhasználóknak, amelyekre a feladataik elvégzéséhez szükségük van, anélkül, hogy a túlzott kiváltságosság kockázata állna fenn. Meghatározhat házirendeket és jogosultságelosztásokat is, módosítva és meghatározva a szervezetben elérhető hozzáférési szintet. Így elkerülheti a túlzott jogosultságok miatti rosszindulatú programok támadásait.

Használhat finomszemcsés házirendeket az alkalmazásjogosultságok növelésére a normál Windows vagy Mac felhasználók számára, elegendő hozzáférést biztosítva az egyes feladatok elvégzéséhez. A BeyondTrust Privilege Manager az eszközbe épített csatlakozókon keresztül integrálódik a megbízható help desk-alkalmazásokkal, a sebezhetőség-kezelő szkennerekkel és a SIEM-eszközökkel.

A BeyondTrust végponti biztonsági elemzése lehetővé teszi a felhasználói viselkedés és a biztonsági intelligencia összekapcsolását. Ezenkívül hozzáférést biztosít az összes felhasználói tevékenység teljes ellenőrzési nyomvonalához, így felgyorsíthatja a törvényszéki elemzést és egyszerűsítheti a vállalati megfelelést.

Egy identitás

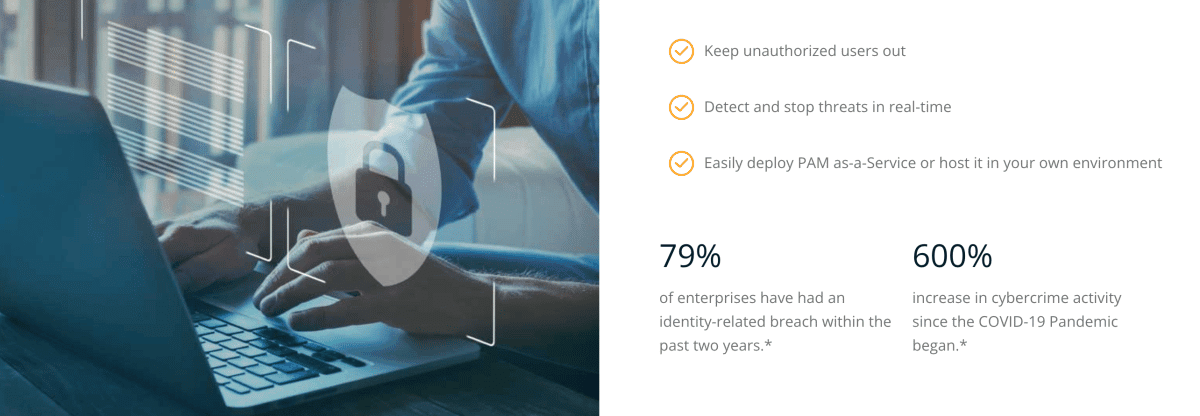

Egy identitásA Privileged Access Management (PAM) megoldásai csökkentik a biztonsági kockázatokat, és lehetővé teszik a vállalati megfelelést. A terméket SaaS vagy helyszíni módban kínálják. Mindkét változat lehetővé teszi a kiváltságos hozzáférés biztosítását, vezérlését, megfigyelését, elemzését és szabályozását több környezetben és platformon.

Ezen túlmenően rugalmasságot biztosít, hogy csak szükség esetén adjon teljes jogosultságot a felhasználóknak és az alkalmazásoknak, minden más helyzetben nulla megbízhatóságú, legkisebb jogosultságokkal rendelkező működési modellt alkalmazva.

CyberArk

Val vel CyberArk A Privileged Access Manager segítségével automatikusan felfedezheti és beépítheti az emberi vagy nem emberi entitások által használt privilegizált hitelesítő adatokat és titkokat. A központosított házirend-kezelés révén a CyberArk megoldása lehetővé teszi a rendszergazdák számára, hogy meghatározzák a jelszavak elforgatására, a jelszavak összetettségére, a felhasználónkénti tároló-hozzárendelésre és sok másra vonatkozó házirendeket.

A megoldás telepíthető szolgáltatásként (SaaS mód), vagy telepítheti a kiszolgálókra (saját hosztolt).

Centrizálni

Az Centrizálni A Privilege Threat Analytics szolgáltatás észleli a privilegizált hozzáféréssel kapcsolatos visszaéléseket azáltal, hogy biztonsági réteget ad a felhőhöz és a helyszíni infrastruktúrához. Ezt fejlett viselkedéselemzés és adaptív többtényezős hitelesítés alkalmazásával teszi. A Centrify eszközeivel közel valós idejű riasztásokat kaphat a hálózaton belüli összes felhasználó rendellenes viselkedéséről.

A Centrify Vault Suite segítségével kiváltságos hozzáférést rendelhet a megosztott fiókokhoz és hitelesítő adatokhoz, kézben tarthatja a jelszavakat és az alkalmazások titkait, valamint biztonságos távoli munkameneteket. A Centrify Cloud Suite segítségével viszont szervezete méretétől függetlenül globálisan szabályozhatja a privilegizált hozzáférést a kiszolgálón dinamikusan érvényesített központilag felügyelt házirendek révén.

Következtetés

A privilégiumokkal való visszaélés napjaink egyik legnagyobb kiberbiztonsági fenyegetése, amely gyakran költséges veszteségeket és akár a vállalkozások megbénítását is eredményezi. A kiberbűnözők körében is az egyik legnépszerűbb támadási vektor, mert sikeres végrehajtása esetén ingyenes hozzáférést biztosít a vállalat belsőségéhez, gyakran anélkül, hogy riasztást keltene, amíg a kár meg nem történik. A megfelelő jogosultság-hozzáférés-kezelési megoldás használata kötelező minden olyan esetben, amikor a fiókjogosultságokkal való visszaélés kockázatát nehéz ellenőrizni.