Gefahren durch Eskalation von Privilegien

Eskalationsangriffe auf Privilegien treten auf, wenn Angreifer fehlerhafte Konfigurationen, Sicherheitslücken, einfache Passwörter und andere Schwachstellen ausnutzen, um sich unbefugten Zugang zu geschützten Ressourcen zu verschaffen.

Ein solcher Angriff beginnt oft damit, dass ein Angreifer sich Zugang zu einem Konto mit geringen Berechtigungen verschafft. Nach der Anmeldung analysieren die Angreifer das System, um weitere Schwachstellen zu identifizieren, die sie ausnutzen können. Anschließend verwenden sie die erlangten Rechte, um sich als legitime Benutzer auszugeben, auf Zielressourcen zuzugreifen und verschiedene Aufgaben unbemerkt auszuführen.

Privilegieneskalationsangriffe lassen sich in vertikale und horizontale Typen unterteilen.

Bei einem vertikalen Angriffstyp erlangt der Angreifer Zugang zu einem Konto und führt dann Aufgaben im Namen dieses Kontos aus. Bei einem horizontalen Angriffstyp verschafft sich der Angreifer zuerst Zugang zu einem oder mehreren Konten mit begrenzten Rechten und kompromittiert dann das System, um erweiterte Berechtigungen für administrative Rollen zu erhalten.

Diese erweiterten Rechte ermöglichen es Angreifern, administrative Aufgaben auszuführen, Schadsoftware einzusetzen oder andere unerwünschte Aktivitäten durchzuführen. Sie können beispielsweise den Betriebsablauf stören, Sicherheitseinstellungen ändern, Daten stehlen oder Systeme so kompromittieren, dass Hintertüren für zukünftige Angriffe offen bleiben.

Im Grunde genommen nutzen Angriffe zur Rechteausweitung, wie auch andere Cyberattacken, Schwachstellen in Systemen und Prozessen von Netzwerken, Diensten und Anwendungen aus. Daher ist es möglich, sie durch eine Kombination aus bewährten Sicherheitsmaßnahmen und passenden Tools zu verhindern. Idealerweise sollten Unternehmen Lösungen einsetzen, die ein breites Spektrum an potenziellen und existierenden Sicherheitslücken und Bedrohungen erkennen, untersuchen und abwehren können.

Bewährte Methoden zur Verhinderung von Privilegieneskalationsangriffen

Unternehmen müssen alle ihre kritischen Systeme und Daten sowie andere Bereiche schützen, die für Angreifer von Interesse sein könnten. Ein Angreifer muss nur einmal in ein System eindringen. Sobald er sich im System befindet, kann er nach Schwachstellen suchen, die er ausnutzen kann, um weitere Rechte zu erlangen. Neben dem Schutz von Ressourcen vor externen Bedrohungen ist es wichtig, ausreichende Vorkehrungen zu treffen, um interne Angriffe zu vermeiden.

Die konkreten Maßnahmen können je nach Systemen, Netzwerken, Umgebung und anderen Faktoren variieren. Im Folgenden sind einige Strategien aufgeführt, mit denen Unternehmen ihre Infrastruktur sichern können:

Schutz und Überprüfung von Netzwerk, Systemen und Anwendungen

Neben der Verwendung einer Echtzeit-Sicherheitslösung ist es entscheidend, alle Bestandteile der IT-Infrastruktur regelmäßig auf Schwachstellen zu überprüfen, die das Eindringen neuer Bedrohungen ermöglichen könnten. Hierzu kann ein effektiver Schwachstellen-Scanner eingesetzt werden, um ungepatchte und unsichere Betriebssysteme und Anwendungen, Fehlkonfigurationen, unsichere Passwörter und andere Schwachstellen zu erkennen, die Angreifer missbrauchen könnten.

Auch wenn unterschiedliche Schwachstellenscanner verwendet werden können, um Anfälligkeiten in veralteter Software zu ermitteln, ist es meist schwierig oder unpraktikabel, alle Systeme zu aktualisieren oder zu patchen. Dies ist insbesondere bei älteren Komponenten oder großen Produktionssystemen eine Herausforderung.

In solchen Fällen können zusätzliche Sicherheitsebenen, wie z.B. Web Application Firewalls (WAFs), eingesetzt werden, die schädlichen Datenverkehr auf Netzwerkebene erkennen und abwehren. Eine WAF schützt das zugrunde liegende System in der Regel auch dann, wenn es nicht gepatcht oder veraltet ist.

Ordnungsgemäße Verwaltung von privilegierten Konten

Es ist wichtig, privilegierte Konten zu verwalten und sicherzustellen, dass sie alle geschützt sind, gemäß bewährten Methoden verwendet werden und nicht offengelegt werden. Sicherheitsteams müssen eine Übersicht über alle Konten haben, wo sie existieren und wofür sie eingesetzt werden.

Weitere Maßnahmen umfassen:

- Minimierung der Anzahl und des Umfangs privilegierter Konten sowie Überwachung und Protokollierung ihrer Aktivitäten.

- Analyse jedes privilegierten Benutzers oder Kontos, um Risiken, potenzielle Bedrohungen, Quellen und Absichten des Angreifers zu identifizieren und zu adressieren.

- Beachtung wichtiger Angriffsmodi und Präventionsmaßnahmen

- Befolgung des Prinzips der geringsten Privilegien

- Verhinderung der gemeinsamen Nutzung von Konten und Anmeldeinformationen durch Administratoren.

Überwachung des Benutzerverhaltens

Durch die Analyse des Benutzerverhaltens kann festgestellt werden, ob kompromittierte Identitäten vorliegen. Angreifer zielen in der Regel auf Benutzeridentitäten ab, die Zugriff auf die Systeme der Organisation ermöglichen. Wenn sie die Zugangsdaten erlangen, melden sie sich im Netzwerk an und bleiben möglicherweise eine Weile unbemerkt.

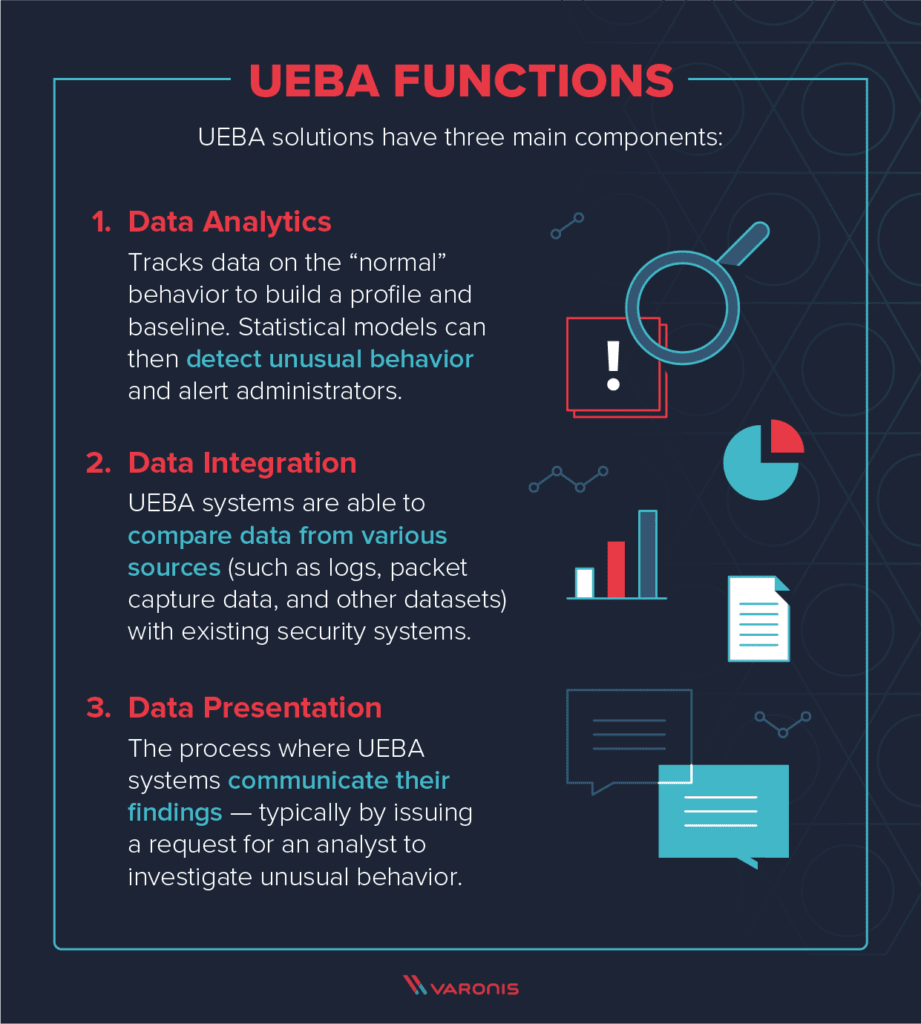

Da es schwierig ist, das Verhalten jedes Benutzers manuell zu überwachen, ist der beste Ansatz der Einsatz einer User and Entity Behavior Analytics (UEBA)-Lösung. Ein solches Tool überwacht die Benutzeraktivität im Laufe der Zeit kontinuierlich. Anschließend wird eine legitime Verhaltensbasislinie erstellt, anhand derer ungewöhnliche Aktivitäten, die auf eine Kompromittierung hindeuten, erkannt werden.

Das resultierende Profil enthält Informationen wie Standort, Ressourcen, Dateien und Dienste, auf die der Benutzer zugreift, Häufigkeit, spezifische interne und externe Netzwerke, Anzahl der Hosts sowie ausgeführte Prozesse. Mit diesen Informationen kann das Tool verdächtige Aktionen oder Parameter identifizieren, die von der Baseline abweichen.

Starke Passwortrichtlinien und deren Durchsetzung

Es sollten strenge Richtlinien eingerichtet und durchgesetzt werden, um sicherzustellen, dass Benutzer einzigartige und schwer zu erratende Passwörter verwenden. Die Verwendung einer Multi-Faktor-Authentifizierung fügt eine zusätzliche Sicherheitsebene hinzu und überwindet gleichzeitig die Schwierigkeiten, die bei der manuellen Durchsetzung starker Kennwortrichtlinien auftreten können.

Sicherheitsteams sollten außerdem die erforderlichen Tools, wie z.B. Passwort-Auditoren und Policy Enforcer, einsetzen, die Systeme scannen, schwache Passwörter identifizieren und markieren oder zum Handeln auffordern. Die Durchsetzungstools stellen sicher, dass Benutzer starke Passwörter in Bezug auf Länge, Komplexität und Unternehmensrichtlinien einsetzen.

Unternehmen können auch Enterprise-Passwortverwaltungstools einsetzen, um Benutzern bei der Generierung und Verwendung komplexer und sicherer Passwörter zu helfen, die den Richtlinien für authentifizierungsbedürftige Dienste entsprechen.

Zusätzliche Maßnahmen wie die Multi-Faktor-Authentifizierung zum Entsperren des Passwort-Managers erhöhen die Sicherheit zusätzlich und machen es Angreifern nahezu unmöglich, auf die gespeicherten Zugangsdaten zuzugreifen. Gängige Passwort-Manager für Unternehmen sind zum Beispiel Keeper, Dashlane, 1Password.

Bereinigung von Benutzereingaben und Absicherung der Datenbanken

Angreifer können anfällige Benutzereingabefelder und Datenbanken verwenden, um schädlichen Code einzuschleusen, sich Zugang zu verschaffen und die Systeme zu kompromittieren. Daher sollten Sicherheitsteams bewährte Verfahren, wie z.B. starke Authentifizierung und wirksame Tools, einsetzen, um die Datenbanken und alle Arten von Dateneingabefeldern zu schützen.

Eine bewährte Vorgehensweise ist die Verschlüsselung aller Daten während der Übertragung und im Ruhezustand, zusätzlich zum Patchen der Datenbanken und der Bereinigung aller Benutzereingaben. Weitere Maßnahmen umfassen die Kennzeichnung von Dateien als „nur lesen“ und die Gewährung von Schreibzugriff nur für die Gruppen und Benutzer, die ihn benötigen.

Schulung der Benutzer

Benutzer sind das schwächste Glied in der Sicherheitskette eines Unternehmens. Daher ist es wichtig, sie zu befähigen und darin zu schulen, ihre Aufgaben sicher auszuführen. Andernfalls kann ein einziger Klick eines Benutzers zur Kompromittierung eines ganzen Netzwerks oder Systems führen. Einige der Risiken sind das Öffnen schädlicher Links oder Anhänge, der Besuch kompromittierter Websites, die Verwendung schwacher Passwörter und vieles mehr.

Idealerweise sollte das Unternehmen regelmäßige Schulungen zur Erhöhung des Sicherheitsbewusstseins anbieten. Außerdem sollten sie eine Methode zur Überprüfung der Wirksamkeit der Schulung implementieren.

Werkzeuge zur Verhinderung von Privilegieneskalationsangriffen

Die Verhinderung von Privilegien-Eskalationsangriffen erfordert den Einsatz einer Reihe von Tools. Dazu gehören unter anderem die folgenden Lösungen.

User and Entity Behavior Analytics-Lösung (UEBA)

Exabeam

Die Exabeam Security Management Plattform ist eine KI-gestützte Verhaltensanalyse-Lösung, die schnell und einfach implementiert werden kann und hilft, Benutzer- und Kontoaktivitäten über verschiedene Dienste hinweg zu verfolgen. Mit Exabeam können auch Protokolle anderer IT-Systeme und Sicherheitstools erfasst und analysiert werden, um riskante Aktivitäten, Bedrohungen und andere Probleme zu erkennen und zu markieren.

Zu den Funktionen gehören:

- Protokollierung und Bereitstellung nützlicher Informationen für Vorfalluntersuchungen. Dazu gehören alle Sitzungen, in denen ein bestimmtes Konto oder Benutzer zum ersten Mal auf einen Dienst, Server, eine Anwendung oder Ressource zugegriffen hat, Kontoanmeldungen über eine neue VPN-Verbindung, aus einem ungewöhnlichen Land usw.

- Die skalierbare Lösung ist für Einzelinstanz-, Cloud- und On-Premise-Bereitstellungen geeignet.

- Erstellt eine umfassende Zeitleiste, die den gesamten Weg eines Angreifers basierend auf dem normalen und abweichenden Konto- oder Benutzerverhalten klar aufzeigt.

Cynet 360

Die Cynet 360 Plattform ist eine umfassende Lösung, die Verhaltensanalyse, Netzwerk- und Endpunktsicherheit kombiniert. Sie können damit Benutzerprofile erstellen, einschließlich ihrer Geolokalisierungen, Rollen, Arbeitszeiten, Zugriffsmuster auf lokale und cloudbasierte Ressourcen usw.

Die Plattform hilft bei der Identifizierung ungewöhnlicher Aktivitäten, wie zum Beispiel:

- Erstanmeldungen am System oder an Ressourcen

- Ungewöhnlicher Anmeldeort oder Verwendung einer neuen VPN-Verbindung

- Mehrere gleichzeitige Verbindungen zu mehreren Ressourcen in kurzer Zeit

- Konten, die außerhalb der Geschäftszeiten auf Ressourcen zugreifen.

Passwort-Sicherheits-Tools

Passwortprüfer

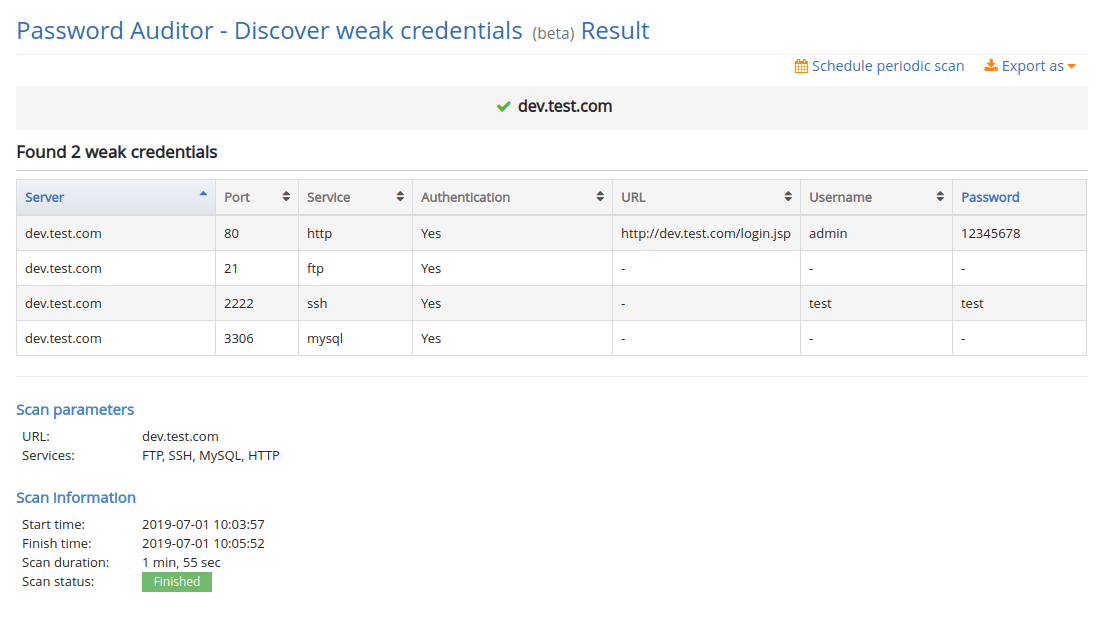

Der Passwortprüfer scannt Hostnamen und IP-Adressen, um automatisch schwache Anmeldeinformationen für Netzwerkdienste und Webanwendungen wie HTTP-Webformulare, MySQL, FTP, SSH, RDP, Netzwerkrouter und andere, die eine Authentifizierung erfordern, zu identifizieren. Er versucht dann, sich mit den schwachen und den häufigsten Kombinationen aus Benutzername und Passwort anzumelden, um Konten mit schwachen Anmeldeinformationen zu erkennen und zu warnen.

Password Manager Pro

Der ManageEngine Passwort-Manager Pro bietet Ihnen eine umfassende Lösung für die Verwaltung, Kontrolle, Überwachung und Prüfung privilegierter Konten während ihres gesamten Lebenszyklus. Es kann das privilegierte Konto, das SSL-Zertifikat, den Fernzugriff sowie die privilegierte Sitzung verwalten.

Zu den Funktionen gehören:

- Automatisiert und erzwingt häufige Kennwortzurücksetzungen für kritische Systeme wie Server, Netzwerkkomponenten, Datenbanken und andere Ressourcen.

- Speichert und organisiert alle privilegierten und vertraulichen Kontozugangsdaten und Passwörter in einem zentralen und sicheren Tresor.

- Ermöglicht Unternehmen, kritische Sicherheitsaudits sowie gesetzliche Standards wie HIPAA, PCI, SOX und mehr zu erfüllen.

- Ermöglicht Teammitgliedern, Administratorpasswörter sicher zu teilen.

Schwachstellen-Scanner

Invicti

Invicti ist ein skalierbarer, automatisierter Schwachstellenscanner und eine Verwaltungslösung, die skaliert werden kann, um den Anforderungen jedes Unternehmens gerecht zu werden. Das Tool kann komplexe Netzwerke und Umgebungen scannen und sich nahtlos in andere Systeme, wie z.B. CI/CD-Lösungen, SDLC und andere, integrieren. Es verfügt über erweiterte Funktionen und ist optimiert, um Schwachstellen in komplexen Umgebungen und Anwendungen zu scannen und zu identifizieren.

Darüber hinaus kann Invicti verwendet werden, um die Webserver auf Sicherheitsfehlkonfigurationen zu testen, die Angreifer ausnutzen könnten. Im Allgemeinen identifiziert das Tool SQL-Injections, Remote-Dateieinschlüsse, Cross-Site-Scripting (XSS) und andere OWASP-Top-10-Schwachstellen in Webanwendungen, Webdiensten, Webseiten, APIs und mehr.

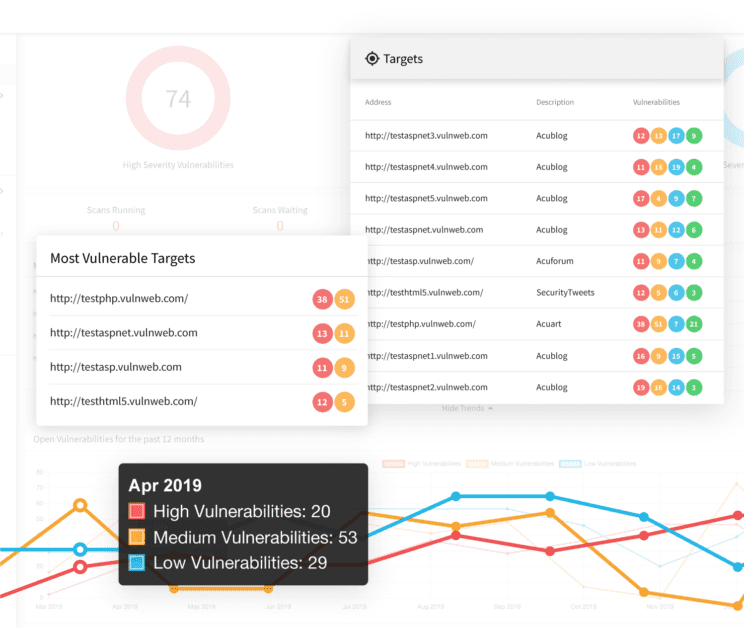

Acunetix

Acunetix ist eine umfassende Lösung mit integriertem Schwachstellenscan, Verwaltung und einfacher Integration mit anderen Sicherheitstools. Es hilft bei der Automatisierung von Aufgaben des Schwachstellenmanagements wie Scannen und Beheben, wodurch Ressourcen eingespart werden können.

Zu den Funktionen gehören:

- Integration in andere Tools wie Jenkins, Issue-Tracker von Drittanbietern wie GitHub, Jira, Mantis und mehr.

- On-Premise- und Cloud-Bereitstellungsoptionen

- Anpassbar an die Umgebung und Anforderungen des Kunden sowie plattformübergreifende Unterstützung.

- Schnelle Identifizierung und Reaktion auf eine Vielzahl von Sicherheitsproblemen, darunter häufige Webangriffe, Cross-Site-Scripting (XSS), SQL-Injections, Malware, Fehlkonfigurationen, exponierte Assets usw.

Privileged Access Management (PAM)-Softwarelösungen

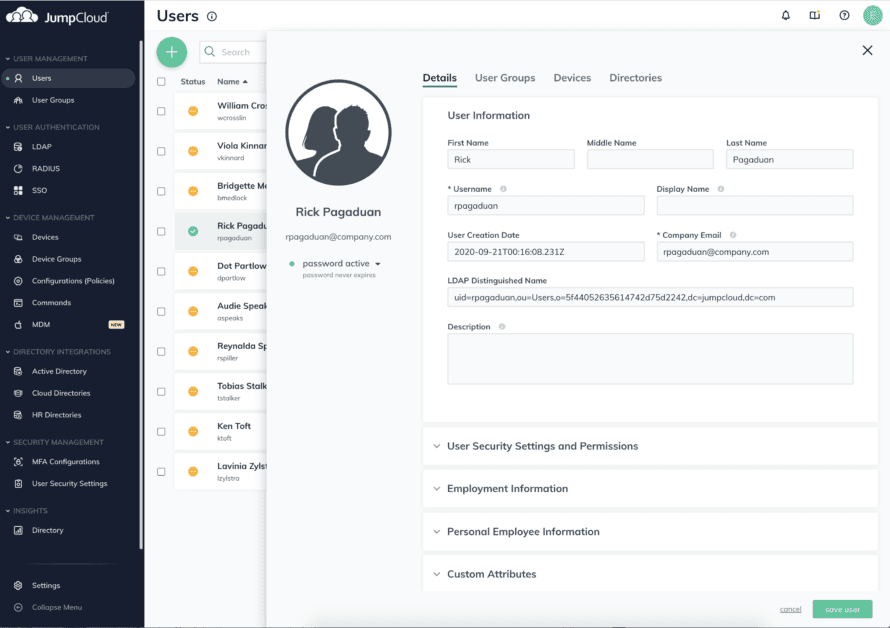

JumpCloud

JumpCloud ist eine Directory-as-a-Service-Lösung (DaaS), die Benutzer sicher authentifiziert und mit Netzwerken, Systemen, Diensten, Apps und Dateien verbindet. Im Allgemeinen ist das skalierbare, Cloud-basierte Verzeichnis ein Dienst, der Benutzer, Anwendungen und Geräte verwaltet, authentifiziert und autorisiert.

Zu den Funktionen gehören:

- Erstellung eines sicheren und zentralisierten autoritativen Verzeichnisses.

- Unterstützung der plattformübergreifenden Benutzerzugriffsverwaltung.

- Bereitstellung von Single-Sign-On-Funktionen, die die Steuerung des Benutzerzugriffs auf Anwendungen über LDAP, SCIM und SAML 2.0 unterstützen.

- Sicherer Zugriff auf lokale und Cloud-Server.

- Unterstützung der Multi-Faktor-Authentifizierung.

- Automatisierte Verwaltung von Sicherheits- und verwandten Funktionen wie Ereignisprotokollierung, Skripterstellung, API-Verwaltung, PowerShell und mehr.

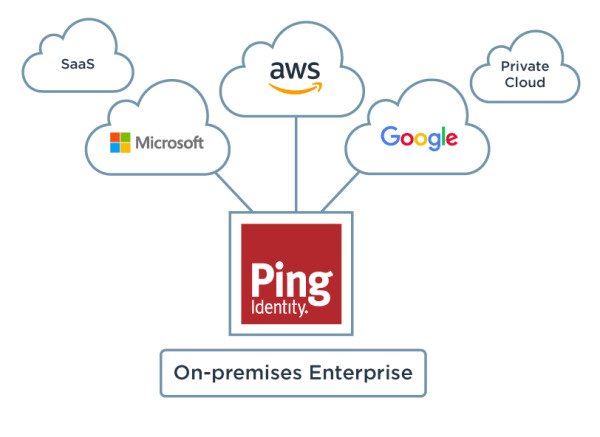

Ping Identity

Ping Identity ist eine intelligente Plattform, die Multi-Faktor-Authentifizierung, Single Sign-On, Verzeichnisdienste und mehr bietet. Sie ermöglicht es Unternehmen, die Sicherheit und das Benutzererlebnis der Benutzeridentität zu verbessern.

Zu den Funktionen gehören:

- Einmaliges Anmelden, das eine sichere und zuverlässige Authentifizierung und den Zugriff auf Dienste ermöglicht.

- Multi-Faktor-Authentifizierung, die zusätzliche Sicherheitsebenen hinzufügt.

- Verbesserte Datenverwaltung und die Fähigkeit zur Einhaltung von Datenschutzbestimmungen.

- Ein Verzeichnisdienst, der eine sichere Verwaltung von Benutzeridentitäten und Daten in großem Umfang bietet.

- Flexible Cloud-Bereitstellungsoptionen wie Identity-as-a-Service (IDaaS), containerisierte Software usw.

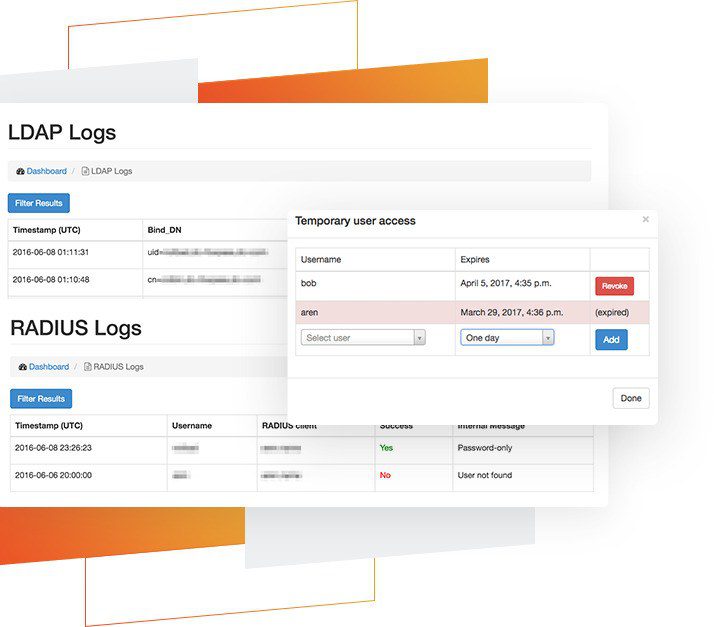

Foxpass

Foxpass ist eine skalierbare Identitäts- und Zugriffskontrolllösung der Enterprise-Klasse für On-Premise- und Cloud-Bereitstellungen. Sie bietet RADIUS-, LDAP- und SSH-Schlüsselverwaltungsfunktionen, die sicherstellen, dass jeder Benutzer nur zur erlaubten Zeit auf bestimmte Netzwerke, Server, VPNs und andere Dienste zugreift.

Das Tool lässt sich nahtlos in andere Dienste wie Office 365, Google Apps und mehr integrieren.

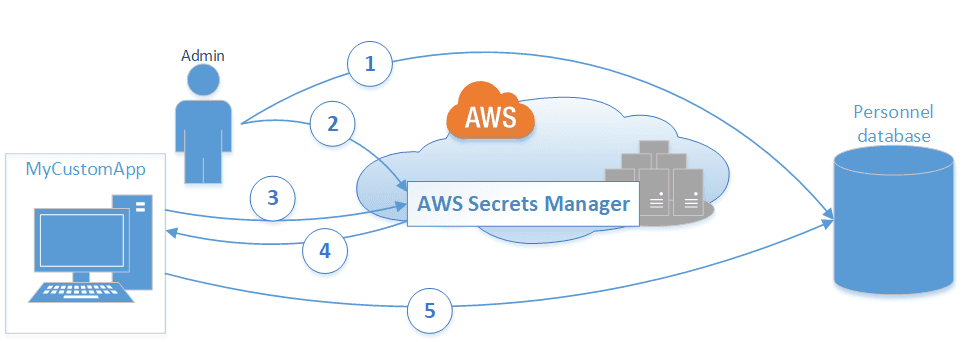

AWS Secrets Manager

AWS Secrets Manager bietet Ihnen ein zuverlässiges und effektives Mittel, um die Geheimnisse zu schützen, die für den Zugriff auf Dienste, Anwendungen und andere Ressourcen erforderlich sind. Damit können Sie API-Schlüssel, Datenbankanmeldeinformationen und andere Geheimnisse einfach verwalten, rotieren und abrufen.

Es gibt noch weitere Lösungen zur Verwaltung von Geheimnissen, die Sie sich ansehen können.

Fazit

Wie auch Cyberangriffe nutzen Privilegien-Eskalationen Schwachstellen in Systemen und Prozessen von Netzwerken, Diensten und Anwendungen aus. Daher ist es möglich, diese durch die Verwendung geeigneter Sicherheitswerkzeuge und -praktiken zu verhindern.

Zu den wirksamen Maßnahmen gehören die Durchsetzung des Prinzips der geringsten Privilegien, starke Passwörter und Authentifizierungsrichtlinien, der Schutz vertraulicher Daten, die Reduzierung der Angriffsfläche, die Sicherung der Anmeldedaten von Konten und vieles mehr. Weitere Maßnahmen umfassen das Aktualisieren aller Systeme, Software und Firmware, die Überwachung des Benutzerverhaltens sowie die Schulung der Benutzer in Bezug auf sichere Computernutzung.