Die Dynamik des E-Commerce hat in jüngster Zeit durch den rasanten Fortschritt der Internettechnologien eine bemerkenswerte Beschleunigung erfahren. Diese Entwicklung ermöglicht es einer stetig wachsenden Anzahl von Menschen, sich mit dem Internet zu verbinden und eine Vielzahl von Transaktionen online abzuwickeln.

Im heutigen Geschäftsumfeld sind Webseiten für viele Unternehmen zu einer unerlässlichen Einnahmequelle geworden. Aus diesem Grund ist die Sicherheit dieser digitalen Plattformen von höchster Bedeutung. In diesem Beitrag werfen wir einen detaillierten Blick auf einige der besten cloudbasierten VAPT-Tools (Vulnerability Assessment and Penetration Testing), die aktuell auf dem Markt erhältlich sind, und untersuchen, wie sie von Start-ups sowie kleinen und mittelständischen Unternehmen eingesetzt werden können.

Bevor man sich für ein Tool entscheidet, sollte jeder Webseiten- oder E-Commerce-Betreiber die Feinheiten und Gemeinsamkeiten von Vulnerability Assessment (VA) und Penetration Testing (PT) verstehen. Beide Methoden sind komplementär, unterscheiden sich jedoch in ihren Zielen und Schwerpunkten.

Der Unterschied zwischen VA und PT

Bei einer Vulnerability Assessment (VA) strebt der Tester danach, alle bestehenden Schwachstellen in der Anwendung, der Webseite oder dem Netzwerk aufzuspüren, zu definieren, zu identifizieren, zu klassifizieren und zu priorisieren. Eine VA ist primär eine listenorientierte Aktivität. Diese kann durch den Einsatz von Scan-Tools realisiert werden, auf die wir später noch eingehen werden. Diese Maßnahme ist unerlässlich, da sie Unternehmen ein klares Bild davon vermittelt, wo Sicherheitslücken bestehen und welche Maßnahmen zur Behebung erforderlich sind. Zudem liefert sie essenzielle Daten für die Konfiguration von Firewalls, wie beispielsweise Web Application Firewalls (WAFs).

Ein Penetration Testing (PT) ist im Gegensatz dazu zielorientierter und direkter. Hier wird nicht nur die Abwehr der Anwendung überprüft, sondern auch, ob gefundene Schwachstellen tatsächlich ausgenutzt werden können. Das Ziel ist es, reale Cyberangriffe auf die Anwendung oder Webseite zu simulieren. Einige dieser Schritte können mit automatisierten Tools erfolgen, andere, die ebenfalls in diesem Artikel erwähnt werden, erfordern möglicherweise manuellen Eingriff. Dies ist von entscheidender Bedeutung, um das Risikopotenzial einer Schwachstelle zu verstehen und sich vor deren potenzieller missbräuchlicher Nutzung zu schützen.

Wir können also schlussfolgern, dass eine Schwachstellenanalyse Informationen liefert, die für die Durchführung von Penetrationstests notwendig sind. Daher ist es ratsam, Tools zu verwenden, die beide Funktionen abdecken können.

Betrachten wir nun die Optionen im Detail…

Astra

Astra ist ein umfassendes, cloudbasiertes VAPT-Tool, das sich besonders auf E-Commerce-Plattformen konzentriert. Es unterstützt unter anderem WordPress, Joomla, OpenCart, Drupal, Magento und PrestaShop. Mit einer Reihe von Anwendungs-, Malware- und Netzwerktests ermöglicht es eine detaillierte Sicherheitsbewertung Ihrer Webanwendung.

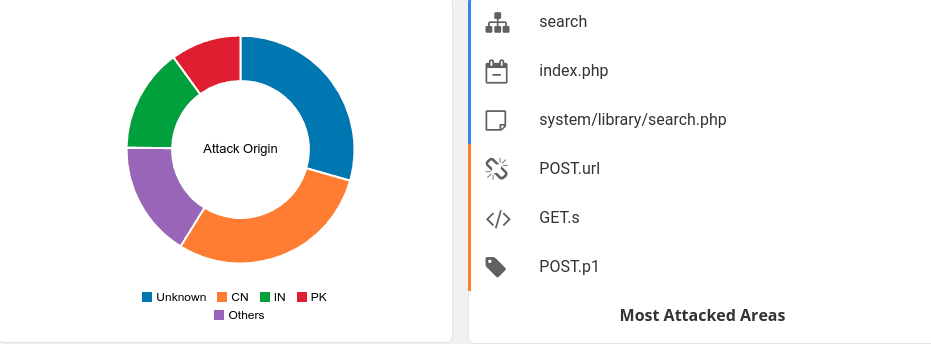

Das intuitive Dashboard visualisiert aufschlussreich die blockierten Bedrohungen Ihrer Webseite in einem bestimmten Zeitraum.

Zu den Hauptfunktionen gehören:

- Statische und dynamische Codeanalyse der Anwendung

Die statische und dynamische Analyse, die den Code einer Anwendung vor und während der Ausführung untersucht, stellt sicher, dass Bedrohungen in Echtzeit erkannt und unmittelbar behoben werden können.

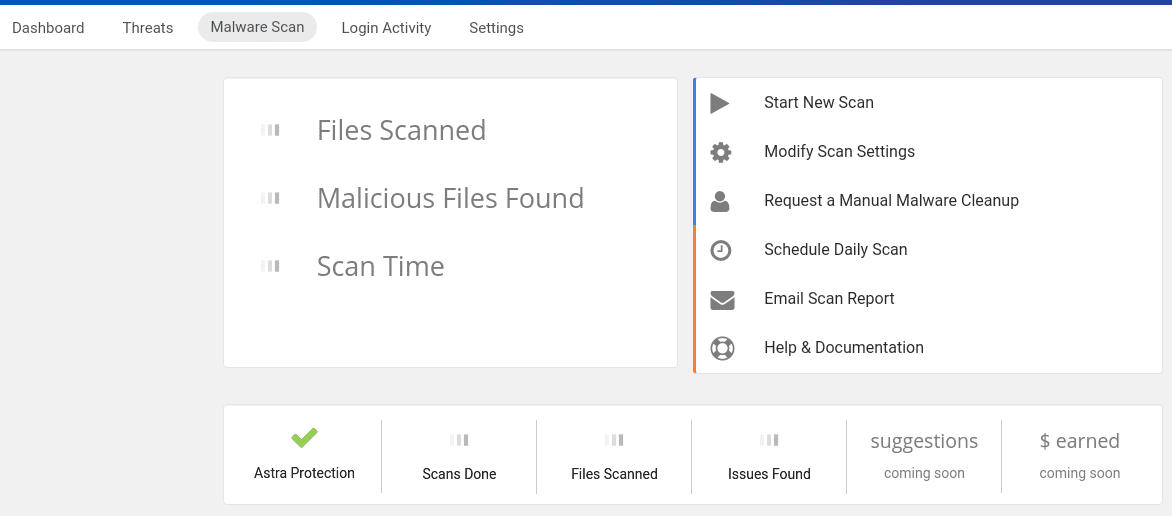

Das Tool führt außerdem einen automatisierten Scan auf bekannte Malware durch und entfernt diese. Dateiänderungen werden überprüft, um die Integrität Ihrer Dateien zu gewährleisten, die möglicherweise durch ein internes Programm oder einen externen Angreifer manipuliert wurden. Der Abschnitt zum Malware-Scan liefert nützliche Informationen über potenzielle Malware auf Ihrer Webseite.

Astra bietet auch eine automatische Bedrohungserkennung und -protokollierung, die Einblicke gibt, welche Bereiche der Anwendung am anfälligsten für Angriffe sind und welche aufgrund früherer Angriffe am meisten ausgenutzt werden.

- Tests von Zahlungsgateways und der Infrastruktur

Es führt Penetrationstests für Zahlungsgateways durch, wenn diese in Anwendungen integriert sind. Ebenso werden Infrastrukturtests durchgeführt, um die Sicherheit der Holding-Infrastruktur der Anwendung zu gewährleisten.

Astra beinhaltet zudem Netzwerkpenetrationstests von Routern, Switches, Druckern und anderen Netzwerkknoten, die Ihr Unternehmen internen Sicherheitsrisiken aussetzen könnten.

Die Tests von Astra basieren auf den wichtigsten Sicherheitsstandards wie OWASP, PCI, SANS, CERT und ISO27001.

Invicti

Invicti ist eine umfassende Sicherheitslösung für mittlere bis große Unternehmen und bietet eine Reihe von Funktionen. Es zeichnet sich durch seine robuste Scanfunktion aus, die auf der Proof-Based-Scanning™-Technologie mit vollständiger Automatisierung und Integration basiert.

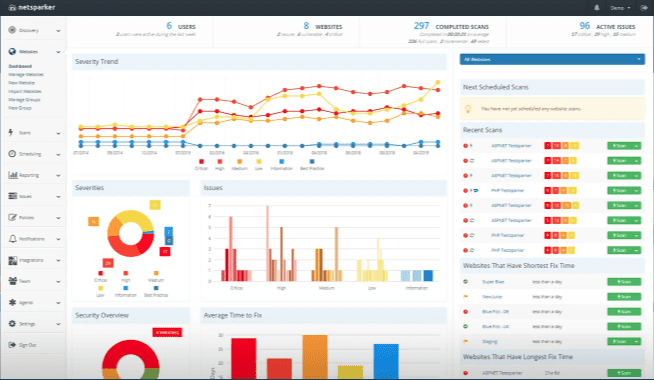

Invicti bietet eine Vielzahl von Integrationen mit bestehenden Tools. Es lässt sich nahtlos in Problemverfolgungssysteme wie Jira, Clubhouse, Bugzilla und AzureDevops integrieren. Ebenso sind Integrationen mit Projektmanagementsystemen wie Trello vorhanden, sowie mit CI-Systemen (Continuous Integration) wie Jenkins, Gitlab CI/CD, Circle CI und Azure. Dies ermöglicht die Integration von Invicti in Ihren Software Development Life Cycle (SDLC). Ihre Build-Pipelines können nun eine Schwachstellenprüfung durchlaufen, bevor Funktionen in Ihrer Geschäftsanwendung implementiert werden.

Ein intelligentes Dashboard gibt Aufschluss darüber, welche Sicherheitsfehler in Ihrer Anwendung vorhanden sind, wie schwerwiegend sie sind und welche bereits behoben wurden. Darüber hinaus erhalten Sie detaillierte Informationen über Schwachstellen aus den Scanergebnissen und über potenzielle Sicherheitslücken.

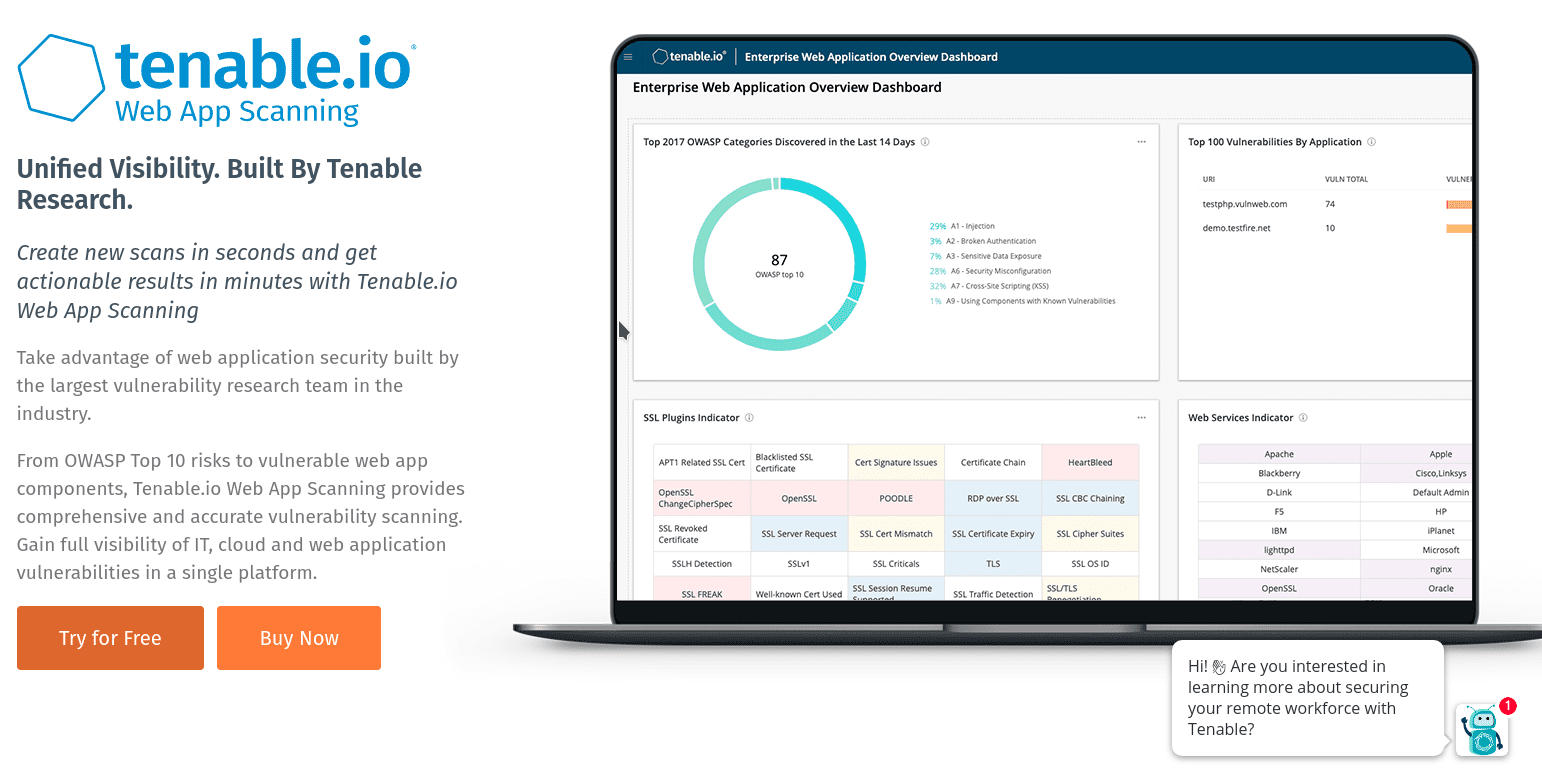

Tenable

Tenable.io ist ein Enterprise-Tool zum Scannen von Webanwendungen, das wertvolle Einblicke in die Sicherheitslage Ihrer Webanwendungen liefert.

Es ist einfach einzurichten und zu starten. Dieses Tool konzentriert sich nicht nur auf eine einzelne Anwendung, sondern auf alle von Ihnen bereitgestellten Web-Apps.

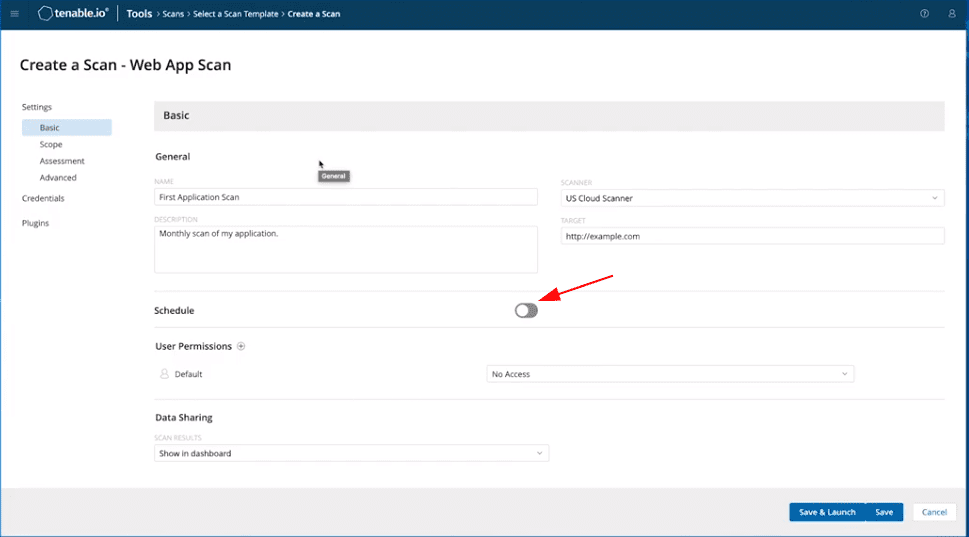

Darüber hinaus basieren die Schwachstellenscans auf den allgemein anerkannten OWASP Top Ten Schwachstellen. Dies macht es für jeden Sicherheitsexperten einfach, einen Web-App-Scan zu initiieren und die Ergebnisse zu interpretieren. Sie können automatische Scans planen, um die sich wiederholende Aufgabe des manuellen Scannens zu umgehen.

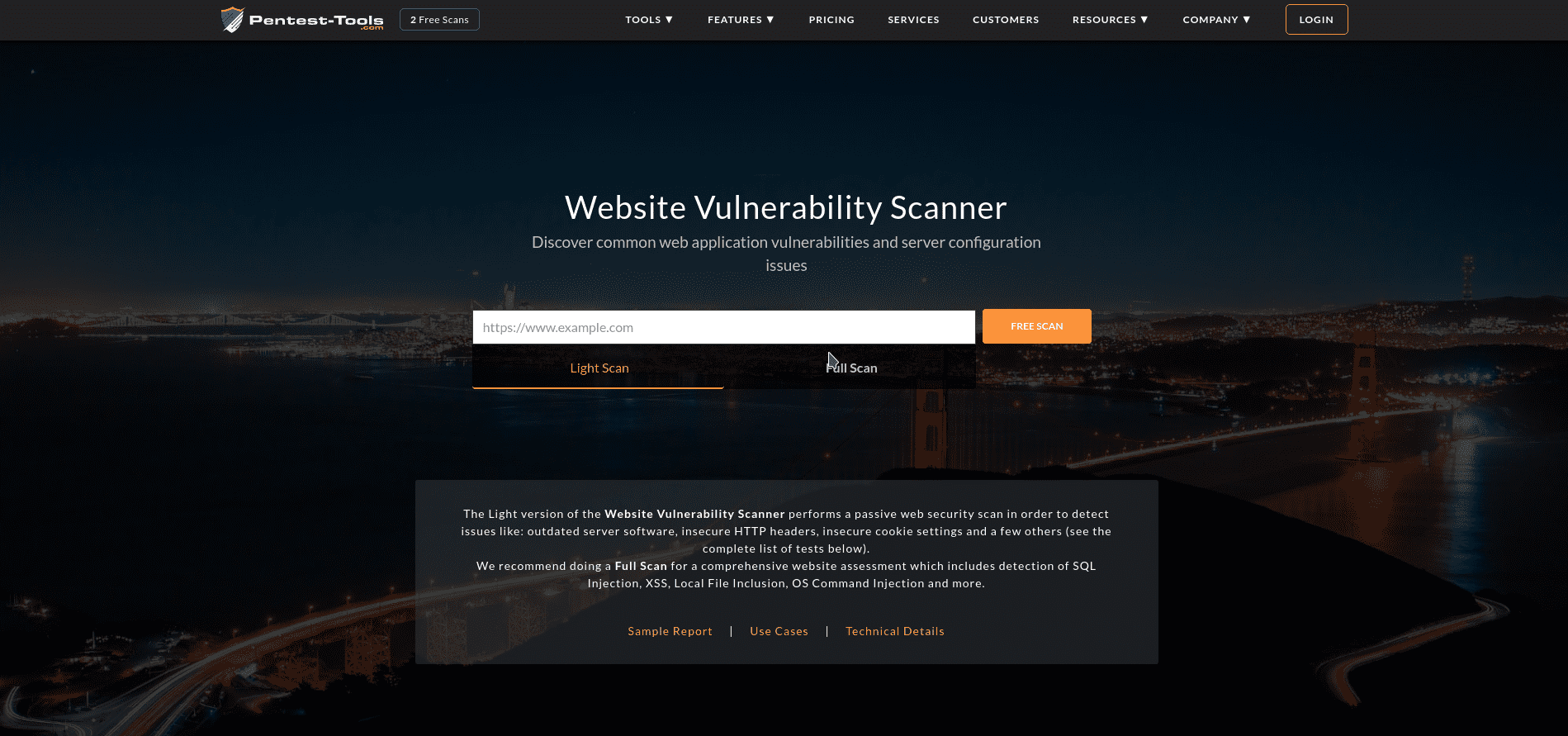

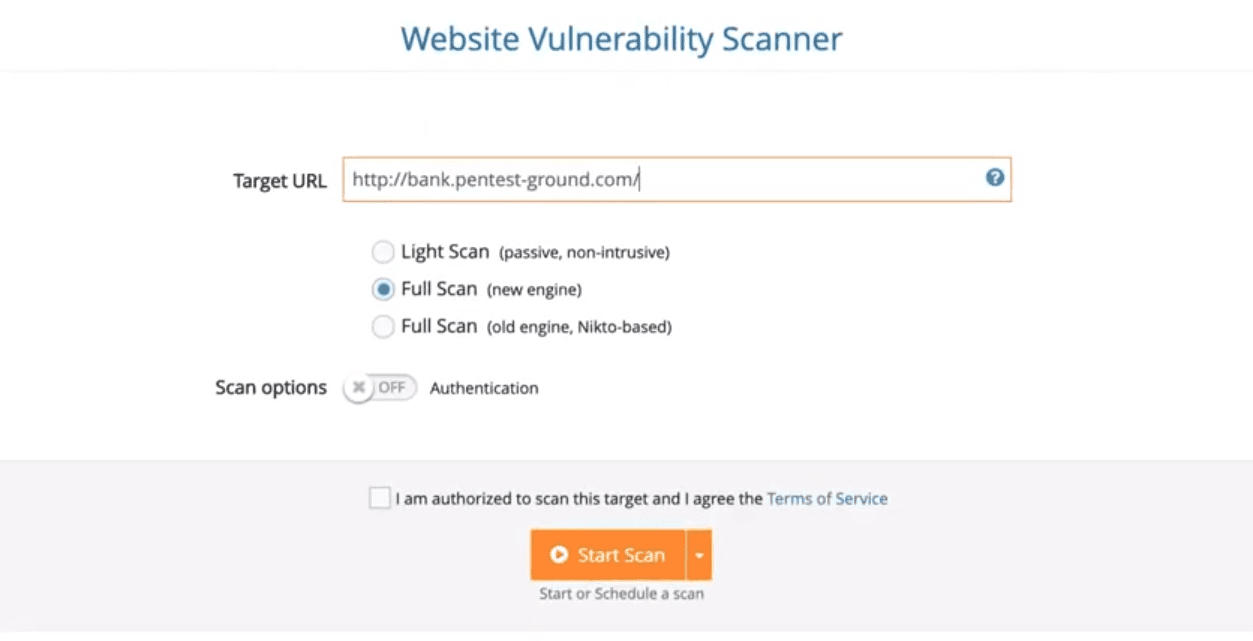

Pentest-Tools liefert detaillierte Scan-Informationen zu Schwachstellen, nach denen auf einer Webseite gesucht werden kann.

Das Tool deckt Web-Fingerprinting, SQL-Injection, Cross-Site-Scripting, Remote Command Execution, Local/Remote File Inclusion usw. ab. Ein kostenloser Scan mit eingeschränktem Funktionsumfang ist ebenfalls erhältlich.

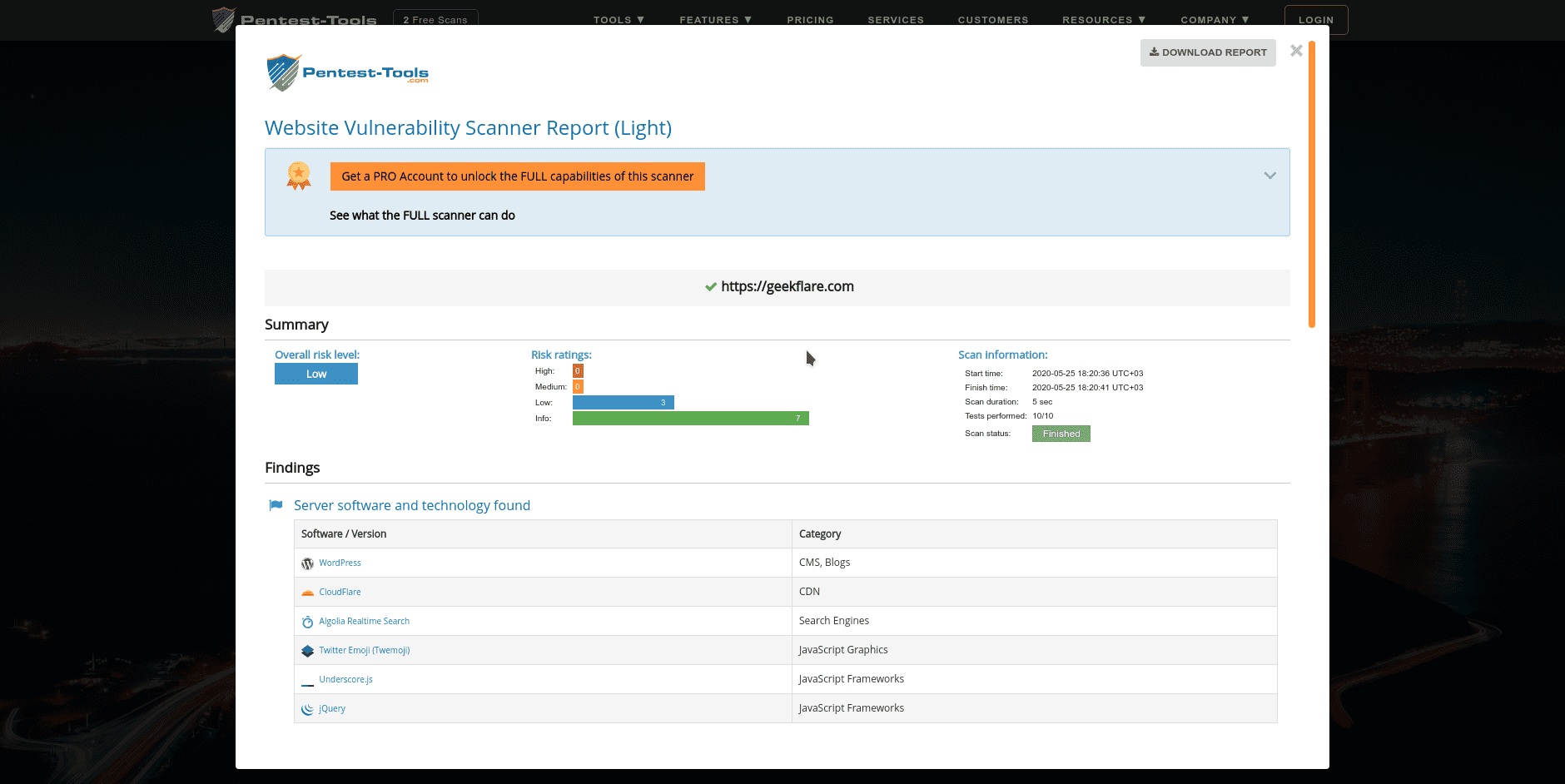

Die Berichterstellung enthält Details zu Ihrer Webseite, den verschiedenen (falls vorhandenen) Schwachstellen und deren Schweregrad. Hier ein Screenshot des kostenlosen „Light“-Scan-Berichts.

Im PRO-Konto können Sie den gewünschten Scanmodus wählen.

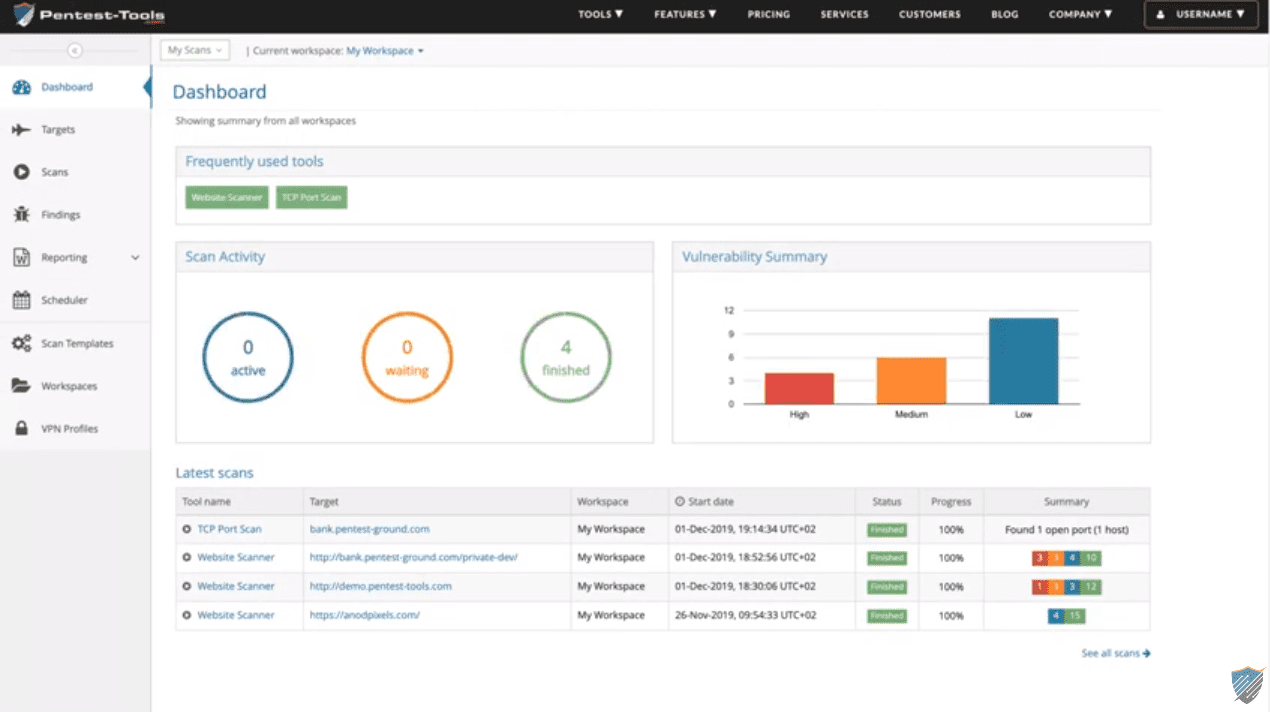

Das Dashboard ist benutzerfreundlich und bietet einen umfassenden Überblick über alle durchgeführten Scans und deren unterschiedliche Schweregrade.

Bedrohungsscans können ebenfalls geplant werden. Das Tool beinhaltet auch eine Berichtsfunktion, die es ermöglicht, Schwachstellenberichte aus den durchgeführten Scans zu generieren.

Google-SCC

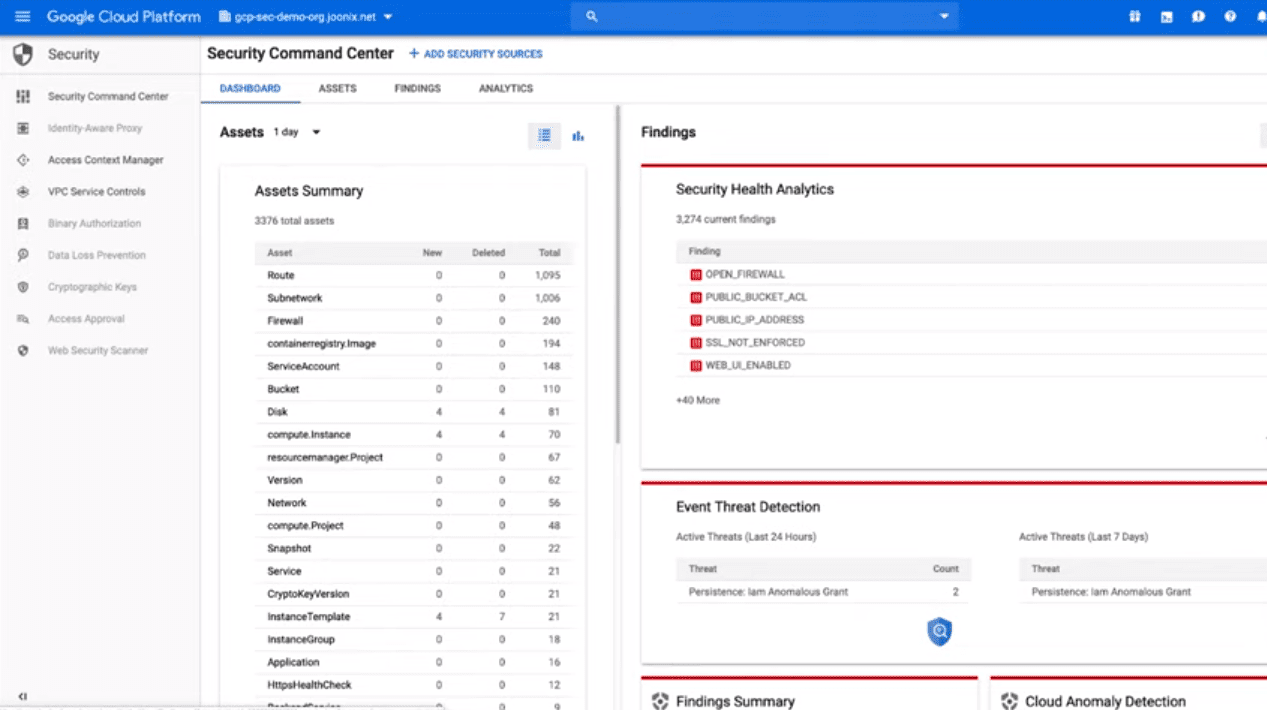

Security Command Center (SCC) ist ein Sicherheitsüberwachungstool für Google Cloud.

Google Cloud-Nutzern wird dadurch ermöglicht, die Sicherheitsüberwachung ihrer bestehenden Projekte ohne zusätzliche Werkzeuge zu konfigurieren.

SCC umfasst eine Vielzahl von nativen Sicherheitsquellen, darunter:

- Cloud-Anomalieerkennung: Zur Identifizierung fehlerhafter Datenpakete, die durch DDoS-Angriffe verursacht wurden.

- Cloud Security Scanner: Zur Erkennung von Schwachstellen wie Cross-Site Scripting (XSS), die Verwendung von Klartext-Passwörtern und veralteten Bibliotheken in Ihrer App.

- Cloud DLP Data Discovery: Zeigt eine Liste von Speicher-Buckets an, die sensible und/oder regulierte Daten enthalten.

- Forseti Cloud SCC Connector: Damit können Sie Ihre eigenen benutzerdefinierten Scanner und Detektoren entwickeln.

Es beinhaltet auch Partnerlösungen wie CloudGuard, Chef Automate, Qualys Cloud Security und Reblaze, die alle in Cloud SCC integriert werden können.

Fazit

Die Sicherheit von Webseiten ist eine Herausforderung, aber dank der Tools, die es einfach machen, Schwachstellen zu identifizieren und Online-Risiken zu minimieren, kann diese Herausforderung gemeistert werden. Wenn Sie es noch nicht getan haben, sollten Sie die oben genannten Lösungen noch heute ausprobieren, um Ihr Online-Geschäft zu schützen.