Die Vielfalt der Cyberangriffe und ihre Akteure

Die rasanten technologischen Fortschritte haben zu bemerkenswerten Innovationen geführt, die darauf abzielen, den Anforderungen moderner Unternehmen und Nutzer gerecht zu werden. Insbesondere internetbasierte Technologien, Tools, Produkte und Dienstleistungen haben unser Arbeits- und Privatleben grundlegend verändert. Sie haben viele Aspekte unseres Alltags vereinfacht und den Komfort deutlich erhöht.

Jedoch hat diese Entwicklung auch Besorgnisse und Cyberrisiken verstärkt, die sowohl den privaten als auch den geschäftlichen Bereich negativ beeinflussen können. Unternehmen haben finanzielle Einbußen in Millionenhöhe erfahren, und das Vertrauen der Kunden sowie der Ruf der gesamten Branche wurden beschädigt. Auch Einzelpersonen sind zunehmend durch die Offenlegung persönlicher Daten und daraus resultierende Bedrohungen in Angst versetzt worden.

Hacker und ihre Methoden entwickeln sich ständig weiter, da sie über hochqualifizierte Fähigkeiten verfügen. Einige missbrauchen ihre Kenntnisse für kriminelle Zwecke, während andere von Organisationen beauftragt werden, um kriminelle Hacker zu bekämpfen. Es ist entscheidend, sich und sein Unternehmen vor Cyberbedrohungen zu schützen, indem man sich über die aktuelle Situation in der Cybersicherheitsbranche informiert und die verschiedenen Arten von Hacks und Hackern kennt.

In diesem Artikel werden wir die verschiedenen Arten von Cyberangriffen und Hackern vorstellen, um Ihnen zu helfen, diese zu unterscheiden und geeignete Sicherheitsmaßnahmen zu implementieren. So können Sie besser geschützt agieren.

Was ist ein Hack?

Ein Hack ist ein Angriff, bei dem eine oder mehrere Personen (Hacker) versuchen, die Sicherheit einer Organisation zu kompromittieren, indem sie sich unbefugten Zugriff auf Daten, Netzwerke, Systeme und Anwendungen verschaffen und Angriffe ausführen. Der Missbrauch von Geräten und Systemen führt oft zu erheblichen finanziellen Schäden und einem Reputationsverlust für das betroffene Unternehmen.

Ein solcher Angriff geht von einem System aus, das von einem Hacker mit Programmierkenntnissen und fortschrittlicher Computerhardware und -software bedient wird.

Moderne Hacker setzen auf raffinierte Methoden, um die Erkennung durch IT-Teams und Cybersicherheits-Software zu umgehen und ihre Angriffe durchzuführen. Sie versuchen beispielsweise, Benutzer dazu zu bringen, bösartige Links oder Anhänge zu öffnen, was zur Offenlegung vertraulicher Informationen führen kann. Beispiele für Hacks sind das Einschleusen von Viren oder Schadcode, Man-in-the-Middle-Angriffe, DDoS-Angriffe, Phishing und Ransomware.

Verschiedene Arten von Cyberangriffen

Im Folgenden werden einige der häufigsten Arten von Cyberangriffen detaillierter erläutert:

Phishing

Phishing ist eine Methode, bei der Cyberkriminelle versuchen, Ihre Identität und Ihr Geld durch betrügerische E-Mails zu stehlen. Die Hacker versuchen dabei, Sie zur Offenlegung persönlicher Daten wie Bankdaten, Passwörter und Kreditkarteninformationen zu verleiten.

Der Angreifer sendet eine E-Mail, die täuschend echt wirkt und den Anschein erweckt, von einer vertrauenswürdigen Person oder Institution zu stammen, wie etwa einem Bankmitarbeiter oder Personalverantwortlichen. Oft werden Phishing-Angriffe mit anderen Techniken wie Code-Injection, Netzwerkangriffen oder Malware kombiniert, um den Hack zu erleichtern. Es gibt verschiedene Arten von Phishing-Angriffen, wie E-Mail-Phishing, Spear-Phishing, Whaling, Smishing, Vishing und Angler-Phishing.

DoS- und DDoS-Angriffe

Ein Denial-of-Service-Angriff (DoS) zielt darauf ab, ein Netzwerk oder einen Computer durch Überlastung außer Betrieb zu setzen und es für die Endbenutzer unzugänglich zu machen.

Dabei unterbrechen Cyberangreifer die Funktionalität eines Geräts, indem sie das Netzwerk oder den Computer mit einer Flut von Anfragen überlasten, so dass normaler Datenverkehr nicht mehr verarbeitet werden kann. Es gibt zwei Hauptarten von DoS-Angriffen:

- Buffer-Overflow-Angriffe: Diese zielen auf CPU-Zeit, Festplattenspeicher und Arbeitsspeicher ab, um das System zu überlasten und zum Absturz zu bringen.

- Flood-Angriffe: Diese zielen auf Server mit einer großen Anzahl von Datenpaketen ab. Der Angreifer überlastet die Serverkapazität und verursacht so einen DoS-Zustand.

Bei einem DDoS-Angriff (Distributed Denial of Service) kommt der Datenverkehr aus verschiedenen Quellen. Diese Angriffe sind schwerwiegender als DoS-Angriffe, da die vielen Quellen gleichzeitig nicht einfach blockiert werden können.

Lockvogeltaktik (Bait and Switch)

Bait and Switch ist eine Technik, die von Betrügern eingesetzt wird, um persönliche Daten über scheinbar vertrauenswürdige Anzeigen zu stehlen. Sie locken Benutzer auf bösartige Webseiten und stehlen dort ihre Daten. Diese Angriffe erfolgen oft über Werbeflächen auf Webseiten. Nachdem die Angreifer eine Werbefläche erworben haben, ersetzen sie die ursprüngliche Anzeige durch einen schädlichen Link, der dazu führt, dass der Browser gesperrt oder das System kompromittiert wird. Internetbasiertes Content-Marketing ist ein Hauptkanal für diese Angriffe, bei denen Benutzer dazu gebracht werden, bösartige Links zu öffnen.

Cookie-Diebstahl

Cookie-Diebstahl ist eine Technik, bei der Angreifer Zugriff auf Benutzerinformationen erlangen, indem sie Sitzungsdaten kopieren und sich als Benutzer ausgeben. Dies tritt häufig auf, wenn Benutzer über öffentliche WLANs oder ungesicherte Netzwerke auf Webseiten zugreifen. Wenn dies geschieht, kann der Angreifer mit den gestohlenen Informationen gefälschte Nachrichten veröffentlichen, Geld überweisen oder andere bösartige Aktionen durchführen. Dies kann verhindert werden, indem SSL-Verbindungen verwendet und ungeschützte Netzwerke beim Zugriff auf Webseiten vermieden werden.

Viren, Trojaner und Malware

Ein Virus ist ein Computerprogramm, das sich an andere Programme anheftet und das System beschädigt. Hacker fügen den Code in ein harmloses Programm ein und warten dann, bis es ausgeführt wird. Dadurch kann sich der Virus auf andere Programme auf einem Computer verbreiten. Ein Trojaner tarnt sich als harmloses und nützliches Programm, führt aber in Wirklichkeit schädliche Aktionen im Hintergrund aus, ähnlich dem Trojanischen Pferd in der griechischen Sage. Anstatt nur ein einzelnes System anzugreifen, zielt ein Trojaner oft darauf ab, andere Malware zu installieren. Ein Wurm ist eine ähnliche Art von Schadsoftware wie ein Virus, verbreitet sich aber unabhängig und repliziert sich selbst auf Computersystemen, oft ohne menschliches Zutun. Es gibt auch eine Vielzahl anderer Bedrohungen wie Ransomware, Adware, Spyware und Rootkits.

Clickjacking-Angriffe

Clickjacking, auch bekannt als UI-Redress-Angriff, zielt auf Benutzer durch transparente Ebenen ab, um sie zu täuschen. Wenn ein Benutzer auf eine Schaltfläche oder einen Link klickt, ohne zu wissen, dass es sich um ein anderes Element handelt, können die Informationen in die falschen Hände geraten. Angreifer verwenden diese Methode, um Benutzer auf andere Seiten umzuleiten, oft mit betrügerischen Absichten. Durch das Anbieten von kostenlosen oder verlockenden Angeboten werden Benutzer dazu gebracht, auf Links zu klicken, die zu Phishing-Seiten führen können, wo dann Anmeldeinformationen und persönliche Daten gestohlen werden.

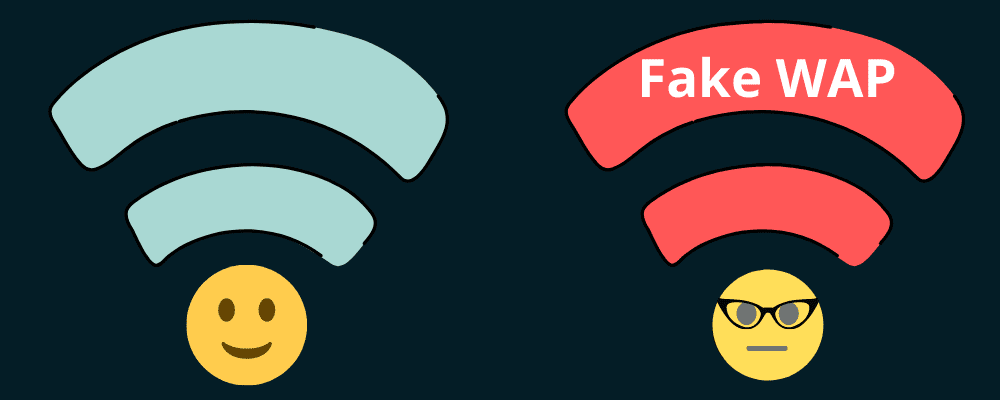

Gefälschte Wireless Access Points (WAP)

Ein Wireless Access Point (WAP) ist eine Technologie, die es vielen Benutzern ermöglicht, sich gleichzeitig über einen öffentlichen Kanal zu verbinden. Ein gefälschter WAP imitiert diese Funktion und ermöglicht es Hackern, an einem öffentlichen Ort, wie z. B. Flughäfen oder Cafés, ein gefälschtes WLAN anzubieten. Benutzer, die sich mit diesem WLAN verbinden, geben ihre Informationen freiwillig beim Anmelden im WLAN-Konto und auf anderen beliebten Webseiten preis. Dadurch können Hacker auch Facebook-, Instagram- und andere Konten kompromittieren.

Keylogger

Ein Keylogger, auch Tastaturaufzeichnung genannt, ist eine Technik, mit der jeder Tastenanschlag auf einem Gerät aufgezeichnet wird. Keylogger können in Form von Software oder Hardware existieren. Hacker verwenden Keylogger, um Anmeldeinformationen, sensible Unternehmensdaten und andere vertrauliche Informationen zu stehlen. Hardware-Keylogger werden zwischen der CPU und der Tastatur platziert, um die Eingaben aufzuzeichnen. Die so erfassten Daten ermöglichen es Hackern, Passwörter, E-Mail-Adressen, Kontonummern und weitere vertrauliche Daten zu erhalten.

Abhören (Eavesdropping)

Abhören ist eine alte Sicherheitsbedrohung, bei der Angreifer die Netzwerkkommunikation unbemerkt überwachen, um an private Informationen zu gelangen, wie Routing-Updates oder Anwendungsdaten. Diese Informationen können dazu verwendet werden, Knoten zu kompromittieren, Routing zu stören und die Anwendungsleistung oder das gesamte Netzwerk negativ zu beeinflussen. Mögliche Angriffsvektoren sind E-Mail, Mobilfunknetze und Telefonleitungen.

Watering-Hole-Angriffe

Bei einem Watering-Hole-Angriff beobachten oder erraten Hacker, welche Webseiten häufig von einer Organisation oder einer bestimmten Person genutzt werden. Dann werden diese Webseiten mit Malware infiziert, was zur Kompromittierung der Systeme der Zielpersonen führt. Da die Angreifer nach einer bestimmten IP-Adresse suchen, um anzugreifen und Informationen zu stehlen, ist diese Technik schwer zu erkennen. Ziel ist es, das System des Benutzers zu infizieren und Zugriff auf die Webseiten des Ziels zu erhalten.

SQL-Injektion

SQL-Injection (SQLi) ist ein Angriff, bei dem schädlicher Code verwendet wird, um Datenbanken zu manipulieren. Auf diese Weise können Angreifer auf Informationen zugreifen, die in den Datenbanken von Organisationen gespeichert sind. Die Angreifer beeinflussen die Abfragen von Anwendungen, um Benutzer- und Geschäftsdaten anzuzeigen. Nach dem erfolgreichen Zugriff können Daten gelöscht oder verändert werden, was das Verhalten einer Anwendung verändert oder dem Hacker sogar Administratorrechte gewährt. SQLi zielt auf Webanwendungen und Webseiten ab, die SQL-Datenbanken wie Oracle, SQL Server oder MySQL nutzen. Es handelt sich um einen der ältesten und gefährlichsten Angriffe, der es Hackern ermöglicht, Geschäftsgeheimnisse, persönliche Daten und geistiges Eigentum zu stehlen.

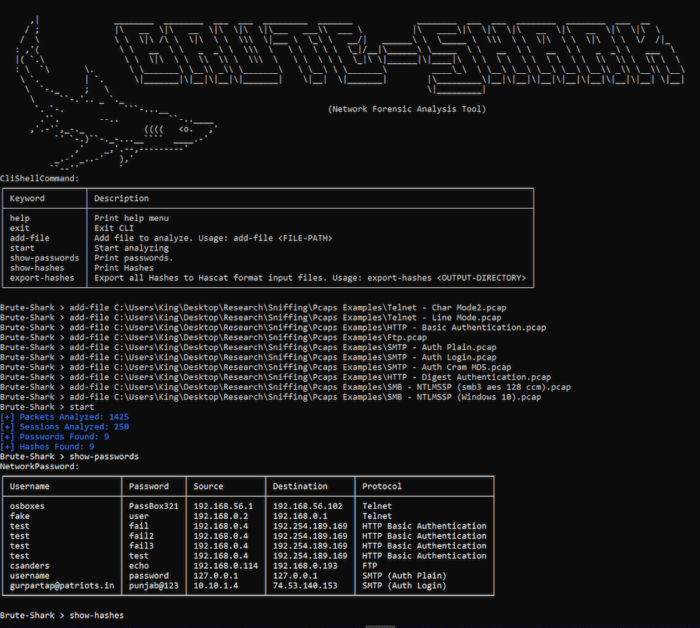

Brute-Force-Angriffe

Ein Brute-Force-Angriff ist eine einfache Methode, die auf dem Prinzip von Versuch und Irrtum beruht, um Passwörter, Verschlüsselungsschlüssel oder Anmeldeinformationen zu knacken. Dabei werden systematisch alle möglichen Kombinationen ausprobiert, bis die richtige gefunden ist. Hacker profitieren dabei von Anzeigen, stehlen private Daten, verbreiten Malware, übernehmen Systeme für bösartige Aktivitäten und schädigen den Ruf einer Webseite. Es gibt verschiedene Arten von Brute-Force-Angriffen, darunter einfache Angriffe, Wörterbuch-Angriffe, hybride Angriffe, Reverse-Brute-Force-Angriffe und Credential Stuffing.

DNS-Spoofing (DNS-Cache-Poisoning)

Beim DNS-Spoofing werden gefälschte DNS-Einträge verwendet, um Datenverkehr auf bösartige Webseiten umzuleiten. Dies geschieht, indem falsche Daten im Cache des Domain Name Systems (DNS) abgelegt werden, sodass Benutzer bei ihren Abfragen falsche Antworten erhalten und somit auf die falschen Webseiten geleitet werden. Dieser Angriff gehört zu den täuschendsten Cyberbedrohungen.

Passwort-Cracking

Passwort-Cracking beschreibt die Methoden, mit denen Hacker versuchen, Anmeldeinformationen zu erhalten. Ein Brute-Force-Angriff ist nur eine Technik des Passwort-Crackings.

Es ist entscheidend, dass alle Passwörter mit einer Key Derivation Function (KDF) verschlüsselt werden. Falls Passwörter im Klartext gespeichert werden, hat jeder, der die Datenbank hackt, Zugriff auf alle Kontoinformationen. Hacker verwenden verschiedene Techniken wie Phishing, Malware, Rainbow-Attacks, Raten und Wörterbuchangriffe, um Passwörter zu knacken.

Wer ist ein Hacker?

Ein Hacker ist eine Person, die über spezielle Netzwerk-, Programmier- und Computerkenntnisse verfügt, um Probleme zu lösen oder zu verursachen. Sie brechen in Computersysteme ein, um Malware zu installieren, Daten zu stehlen oder zu zerstören, und Geräte zu stören. Nicht alle Hacker haben böse Absichten. In einigen Fällen wird Hacking von Fachleuten legal genutzt, um Systeme und Daten oder auch ganze Länder zu sichern.

Die Mehrheit der Hacker nutzt ihre Fähigkeiten jedoch, um Organisationen und Einzelpersonen zu schaden, indem sie Informationen stehlen oder offenlegen, Lösegeld fordern oder das Image eines Unternehmens schädigen. Hacker überwinden die Sicherheitsbarrieren von Unternehmen, um sich unbefugten Zugriff auf verschiedene Geräte wie Telefone, IoT-Geräte, ganze Computersysteme und Netzwerke zu verschaffen. Sie nutzen Schwachstellen in einem Netzwerk oder System aus, die entweder technischer oder sozialer Natur sein können.

Verschiedene Arten von Hackern

Nun da Sie wissen was Hacking ist und welche Arten von Hacks es gibt, ist es wichtig die unterschiedlichen Arten von Hackern zu kennen.

Nicht alle Hacker sind Kriminelle. Daher ist es wichtig, die verschiedenen Arten von Hackern zu verstehen und zu unterscheiden.

White-Hat-Hacker

White-Hat-Hacker sind autorisierte Experten, die über technisches Wissen verfügen, um Schwachstellen in Netzwerken und Systemen zu identifizieren. Sie sind befugt, Systeme zu hacken, um Sicherheitslücken zu finden und Unternehmen vor kriminellen Hackern zu schützen. Sie beheben Schwachstellen im Sicherheitssystem und helfen so, Datenschutzverletzungen und Angriffe abzuwenden.

Black-Hat-Hacker

Black-Hat-Hacker verfügen über dieselben technischen Fähigkeiten wie White-Hat-Hacker, setzen sie aber für illegale Zwecke ein. Sie werden auch als Cyberkriminelle bezeichnet, die mit betrügerischer oder böswilliger Absicht in Systeme eindringen. Sie suchen nach Sicherheitslücken und Schlupflöchern, um Angriffe zu starten, die Organisationen finanziell und rufschädigend schaden.

Grey-Hat-Hacker

Grey-Hat-Hacker stehen zwischen White- und Black-Hat-Hackern. Sie sind ebenfalls Sicherheitsexperten, die Schwachstellen in Systemen finden und ausnutzen, aber ihre Motivationen sind unterschiedlich. Sie engagieren sich in Aktivitäten, um den Eigentümern zu helfen, Schwachstellen zu erkennen oder um Informationen zu stehlen. Einige Grey-Hat-Hacker hacken aus reinem Vergnügen. Ihre Handlungen sind meist nicht genehmigt, aber sie entscheiden selbst, wie sie ihre Fähigkeiten einsetzen.

Script-Kiddies

Script-Kiddies werden als Amateur-Hacker bezeichnet, da sie keine fortgeschrittenen Fähigkeiten besitzen. Sie verwenden Skripte erfahrener Hacker, um Systeme und Netzwerke anzugreifen. Sie wollen damit meist die Aufmerksamkeit der erfahrenen Hacker auf sich ziehen. Ihnen fehlt das tiefergehende Wissen über die Prozesse, aber sie können eine IP-Adresse mit unnötigem Datenverkehr überlasten. Dies geschieht z. B. häufig während des Black Friday-Shopping-Events.

Hacktivisten

Hacktivisten sind eine Gruppe von Personen, die im Namen bestimmter politischer oder gesellschaftlicher Anliegen aktiv werden. Sie versuchen, Terroristen, Pädophile, Drogenhändler oder religiöse Organisationen anzugreifen, um ihre Ziele zu erreichen. Sie zielen auf Organisationen ab, die ihrer Meinung nach nicht mit ihren Praktiken oder Ansichten übereinstimmen.

Bösartige Insider / Whistleblower-Hacker

Ein bösartiger Insider kann ein Auftragnehmer, ein ehemaliger Mitarbeiter oder ein Partner sein, der Zugang zum Netzwerk, den Daten oder Systemen einer Organisation hat. Diese Personen missbrauchen und überschreiten ihre Zugriffsrechte absichtlich. Sie sind schwerer zu erkennen, da sie bereits autorisierten Zugriff auf Daten haben und die Wege kennen, um einen Hack zu planen und durchzuführen. Die Cloud-Sicherheit ist durch bösartige Insider besonders gefährdet.

Green-Hat-Hacker

Green-Hat-Hacker sind Neulinge auf dem Gebiet des Hackens. Sie haben nur wenig Erfahrung mit Sicherheitsmechanismen und der Funktionsweise des Internets. Sie haben zwar ein tiefes Interesse daran, die Techniken zu lernen, aber sie sind noch keine Bedrohung. Allerdings können sie während ihrer Übungen Schaden anrichten, ohne die Konsequenzen zu kennen. Dies kann schnell zu schwerwiegenden Problemen führen.

Blue-Hat-Hacker

Blue-Hat-Hacker sind Rache suchende Personen, die Computersysteme hacken, um sich an Organisationen zu rächen. Sie nutzen ihre Kenntnisse, um Zugang zu Konten und E-Mails zu erhalten und dann Profile zu missbrauchen. Sie veröffentlichen bspw. unangemessene Nachrichten oder stehlen Daten von ehemaligen Arbeitgebern, um ihnen einen Imageschaden zuzufügen.

Red-Hat-Hacker sind in gewisser Weise White-Hat-Hackern ähnlich, sind aber nicht dazu befugt, Hacking-Operationen durchzuführen. Ihre Ziele sind, Black-Hat-Hacker und andere Kriminelle zu stoppen. Sie sind bekannt dafür, dass sie den Kampf gegen illegale Hacker aufnehmen und ihre Server und Ressourcen abschalten. Sie wählen manchmal illegale Wege, um ihr Hacking zu planen. Das heißt, Red-Hat-Hacker tun das Richtige, indem sie einen falschen Weg wählen. Normalerweise infizieren sie die Systeme der Bösen, starten DDoS-Angriffe und nutzen Tools, um auf deren Systeme zuzugreifen und sie zu zerstören.

Elite-Hacker

Elite-Hacker sind die erfahrensten Hacker in ihrem Gebiet. Sie sind entweder White-Hat- oder Black-Hat-Hacker. Sie sind außerordentlich geschickt und es ist für sie eine einfache Aufgabe in Systeme einzudringen. Elite-Hacker entwickeln eigene Exploits und haben ein tiefes Verständnis für Systeme. Sie arbeiten oft mit selbst entwickelten Linux-Distributionen, in denen alle Hacking-Tools integriert sind. Ob Windows, Unix, Mac oder Linux, Elite-Hacker sind in jedem Betriebssystem Experten.

Cyber-Terroristen

Cyberterroristen zielen auf die Bevölkerung ab, indem sie wichtige Infrastrukturen wie Regierungssysteme, Energie- oder Transportwesen angreifen und lahmlegen. Cyberterrorismus bezeichnet jeden Cyberangriff, der indirekt der Bevölkerung schadet. Cyberterroristen versuchen durch Einschüchterung oder Drohungen ideologische oder politische Ziele zu erreichen. Erfahrene Cyberterroristen können mit ihren Fähigkeiten ganze Regierungen zerstören und Nachrichten für weitere Angriffe hinterlassen.

Fazit

Wenn Sie sich mit den verschiedenen Hacks und Hackern auseinandersetzen, sind Sie über die aktuellen Risiken der Cybersicherheit informiert. Dieses Wissen hilft Ihnen auch, Hacker zu unterscheiden, da nicht alle eine kriminelle Absicht haben. So können Sie rechtzeitig geeignete Sicherheitsmaßnahmen ergreifen, um Angriffe zu verhindern und Risiken zu minimieren.