Die Bedeutung des Attack Surface Monitorings für die Cybersicherheit

Die Angriffsfläche eines Computernetzwerks bezeichnet die Gesamtheit aller Eintrittspunkte oder Angriffsvektoren, die von unbefugten Akteuren genutzt werden können, um Daten zu entwenden oder Störungen zu verursachen. Ein optimaler Schutz eines Netzwerks erfordert die Minimierung dieser Angriffsfläche. Selbst bei reduzierter Angriffsfläche ist eine kontinuierliche Überwachung unerlässlich, um potenzielle Gefahren schnell zu erkennen und abzuwehren.

Nach der Identifizierung und vollständigen Erfassung der Angriffsfläche ist es entscheidend, deren Schwachstellen zu untersuchen, um aktuelle und zukünftige Risiken zu identifizieren. Diese Aufgaben sind integraler Bestandteil des Attack Surface Monitorings (ASM).

Spezielle Tools erleichtern die Überwachung von Angriffsflächen. Diese scannen in der Regel das Netzwerk und die IT-Assets wie Endpunkte, Webanwendungen und Webdienste nach exponierten Ressourcen. Die Tools informieren über erkannte Risiken und überwachen kontinuierlich das Netzwerk auf Veränderungen der Angriffsfläche oder das Auftreten neuer Risiken.

Die besten ASM-Tools nutzen aktuelle Bedrohungsdatenbanken, um aufkommende Probleme zu antizipieren. Im Folgenden werden einige der führenden ASM-Tools vorgestellt.

UpGuard

UpGuard bietet eine umfassende Plattform für Risikomanagement und das Management der Angriffsfläche von Drittanbietern. Sie umfasst drei Hauptbereiche:

- UpGuard Vendor Risk: Kontinuierliche Überwachung von Technologieanbietern, Automatisierung von Sicherheitsfragebögen und Reduzierung von Risiken durch Dritte.

- UpGuard BreachSight: Schutz vor Datenverletzungen, Aufdeckung von durchgesickerten Zugangsdaten und Schutz von Kundendaten durch Management der Angriffsfläche.

- UpGuard CyberResearch: Managed Security Services zur Erweiterung des Schutzes vor Risiken durch Dritte durch Analysten, die Ihr Unternehmen und dessen Lieferanten auf potenzielle Datenlecks überwachen.

UpGuard bietet einen kostenlosen Cybersicherheitsbericht an, um seine Funktionen zu demonstrieren. Dieser Bericht identifiziert wichtige Risiken auf Ihrer Website, Ihrem E-Mail-System oder Ihrem Netzwerk und ermöglicht sofortige Maßnahmen gegen verschiedene Risikofaktoren, wie SSL, offene Ports und DNS-Probleme. Nach dem kostenlosen Bericht können Sie UpGuard mit verschiedenen Preisoptionen erwerben, die an die Größe Ihres Unternehmens angepasst sind. Die Basisoption für kleine Unternehmen ermöglicht erste Schritte im Angriffsflächenmanagement und kann bei Bedarf erweitert werden.

Reflectiz

Reflectiz bietet Unternehmen einen klaren Überblick über ihre Risikooberflächen und hilft, die Risiken zu mindern, die durch die zunehmende Nutzung von Open-Source-Tools und Drittanbieteranwendungen entstehen. Die Reflectiz-Anwendung ist wirkungslos, erfordert keine Installation und wird remote ausgeführt, um das Risiko für IT-Ressourcen und vertrauliche Unternehmensinformationen zu vermeiden.

Die Strategie von Reflectiz basiert auf einer innovativen Sandbox, in der Anwendungen von Erst-, Dritt- und Viertanbietern gescannt werden, um Schwachstellen durch Verhaltensanalysen zu identifizieren. Die Analyseergebnisse werden über ein zentrales Dashboard visualisiert. Reflectiz priorisiert Risiken, behebt diese und adressiert Compliance-Probleme. Durch regelmäßige Internetscans wird die Bedrohungsdatenbank aktuell gehalten. Reflectiz bietet einen hohen Mehrwert für Unternehmen jeder Größe, von kleinen Teams bis zu großen Konzernen.

Intruder

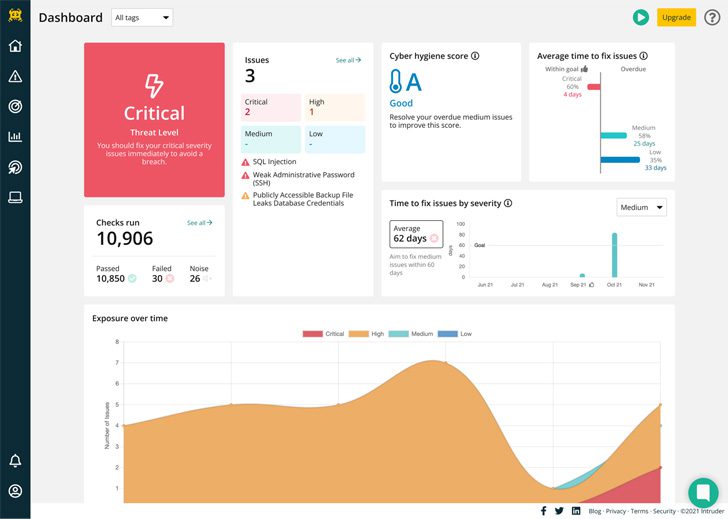

Intruder hilft, alle dem Internet zugänglichen Bereiche der IT-Infrastruktur aufzudecken, um die Angriffsfläche besser zu kontrollieren und zu begrenzen, was nicht offengelegt werden soll. Das Tool bietet eine einfache Suchfunktion für offene Ports und Dienste mit adaptiven Filtern, die Technologien identifizieren, auf die ein Angreifer zugreifen könnte. Intruder bietet auch eine kontinuierliche Überwachung, um Änderungen in der IT-Umgebung zu verfolgen und über kürzlich geöffnete Ports oder Dienste zu informieren. Warnungen über unbekannte Bereitstellungen helfen, auf dem Laufenden zu bleiben.

Für große Netzwerke bietet Intruder die Smart Recon-Funktion, die automatisch ermittelt, welche Assets aktiv sind, wodurch Scans auf aktive Ziele beschränkt und unnötige Kosten reduziert werden. Intruder beinhaltet auch die Ablaufsteuerung von SSL- und TLS-Zertifikaten, um Sie bei bevorstehenden Abläufen zu benachrichtigen und Ausfallzeiten zu vermeiden.

InsightVM

Die InsightVM-Plattform von Rapid7 zielt auf Klarheit bei der Risikoerkennung und -behebung ab. Sie ermöglicht die Identifizierung von Risiken an allen Endpunkten, in der Cloud und in der virtualisierten Infrastruktur. Die richtige Risikopriorisierung und schrittweise Anleitungen für IT- und DevOps-Abteilungen ermöglichen effizientere Behebungsverfahren.

Mit dem Dashboard von InsightVM sehen Sie die Risiken in Echtzeit. Sie können den Fortschritt Ihrer Risikominderungspläne messen und melden. InsightVM lässt sich in über 40 Technologien integrieren, um Schwachstelleninformationen über eine RESTful-API zu teilen. Informationen werden mit einem leichtgewichtigen Agenten gesammelt, der auch in anderen Rapid7-Lösungen verwendet wird.

Detectify Surface Monitoring

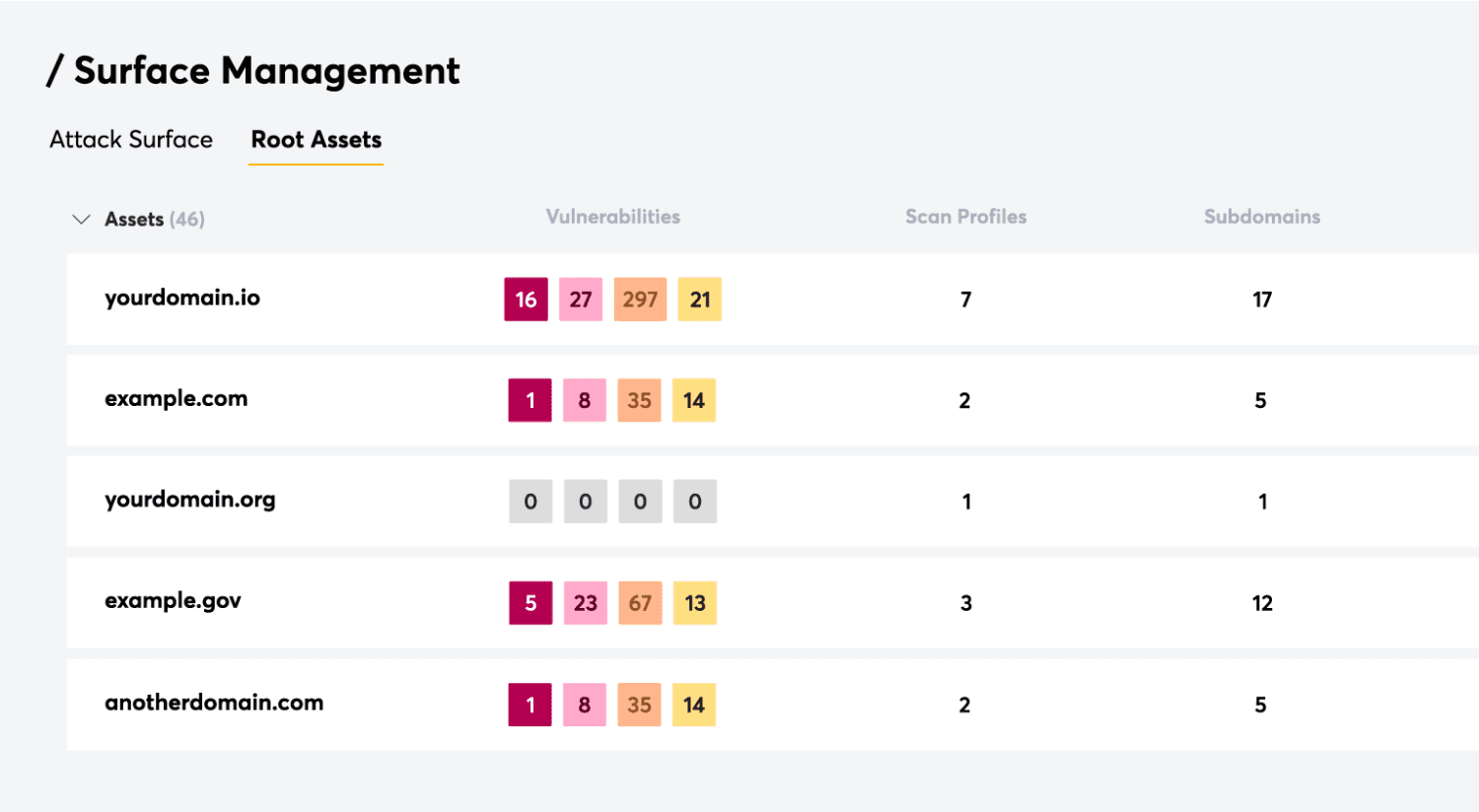

Detectify Surface Monitoring überwacht alles, was in Ihrer IT-Infrastruktur dem Internet zugänglich gemacht wird, sichert Ihre Anwendungs-Subdomains und erkennt exponierte Dateien, Konfigurationsfehler und Schwachstellen. Es ist einfach zu starten: Fügen Sie Ihre Domain hinzu, und Detectify beginnt mit der Überwachung aller Subdomains und Anwendungen.

Detectify integriert täglich die Ergebnisse der ethischen Hacking-Forschung von Crowdsource in seine Lösung, wodurch Sie immer vor den neuesten Schwachstellen geschützt sind. Crowdsource ist eine Gemeinschaft von über 350 ethischen Hackern, die kontinuierlich daran arbeiten, ihre Forschungsergebnisse in Detectify zu integrieren. Detectify analysiert auch den Status Ihrer DNS-Infrastruktur und verhindert Subdomain-Übernahmen sowie unbeabsichtigte Informationslecks.

Bugcrowd

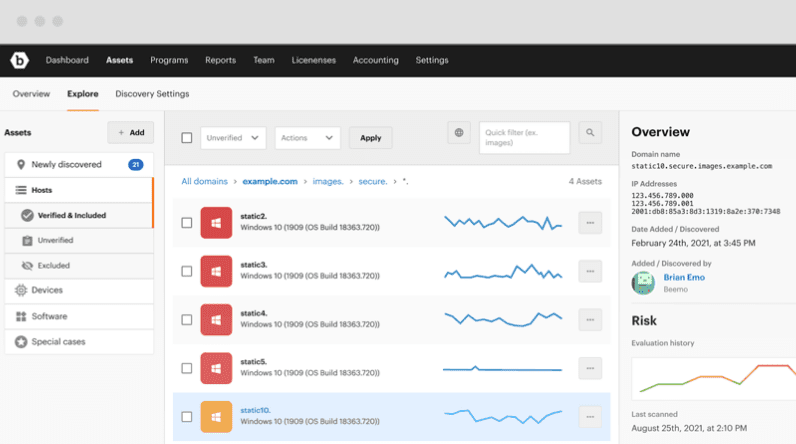

Bugcrowd ist ein Tool zur Verwaltung der Angriffsfläche, mit dem exponierte Geräte, vergessene oder Schattenanwendungen und andere verborgene IT-Ressourcen gefunden, inventarisiert und einer Risikostufe zugewiesen werden können. Es kombiniert Technologie und Daten mit menschlichem Einfallsreichtum für eine umfassende Risikobewertung.

Mit Bugcrowd können Sie Scan-Ergebnisse analysieren und für die Überprüfung durch Benutzer und Stakeholder paketieren. Die Plattform enthält auch Empfehlungen und Abhilfepläne. Die entdeckten Schwachstellen können an Bug Bounty- oder Penetration Testing-Lösungen übergeben werden. Die AssetGraph-Technologie von Bugcrowd erstellt ein Ranking der gefährdeten Assets auf der Grundlage umfangreichen Sicherheitswissens. Die Stärke von Bugcrowd liegt in seinem globalen Netzwerk von Sicherheitsforschern, die helfen, die Angriffsfläche Ihres Netzwerks zu reduzieren und Schwachstellen zu finden, bevor sie von Hackern entdeckt werden.

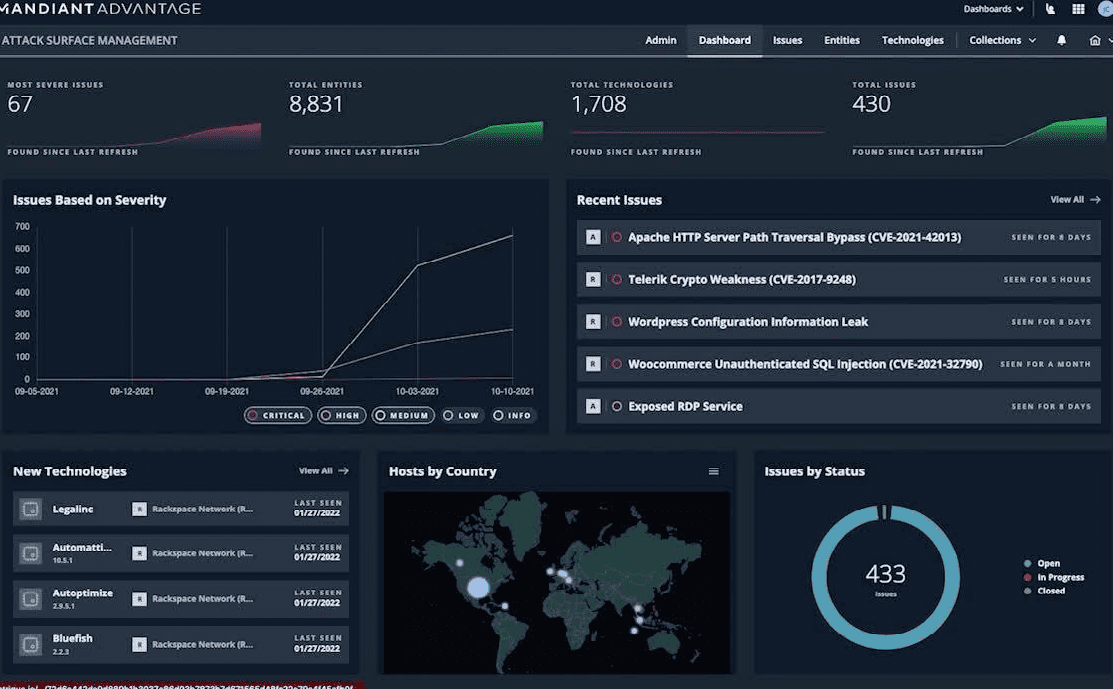

Mandiant Advantage

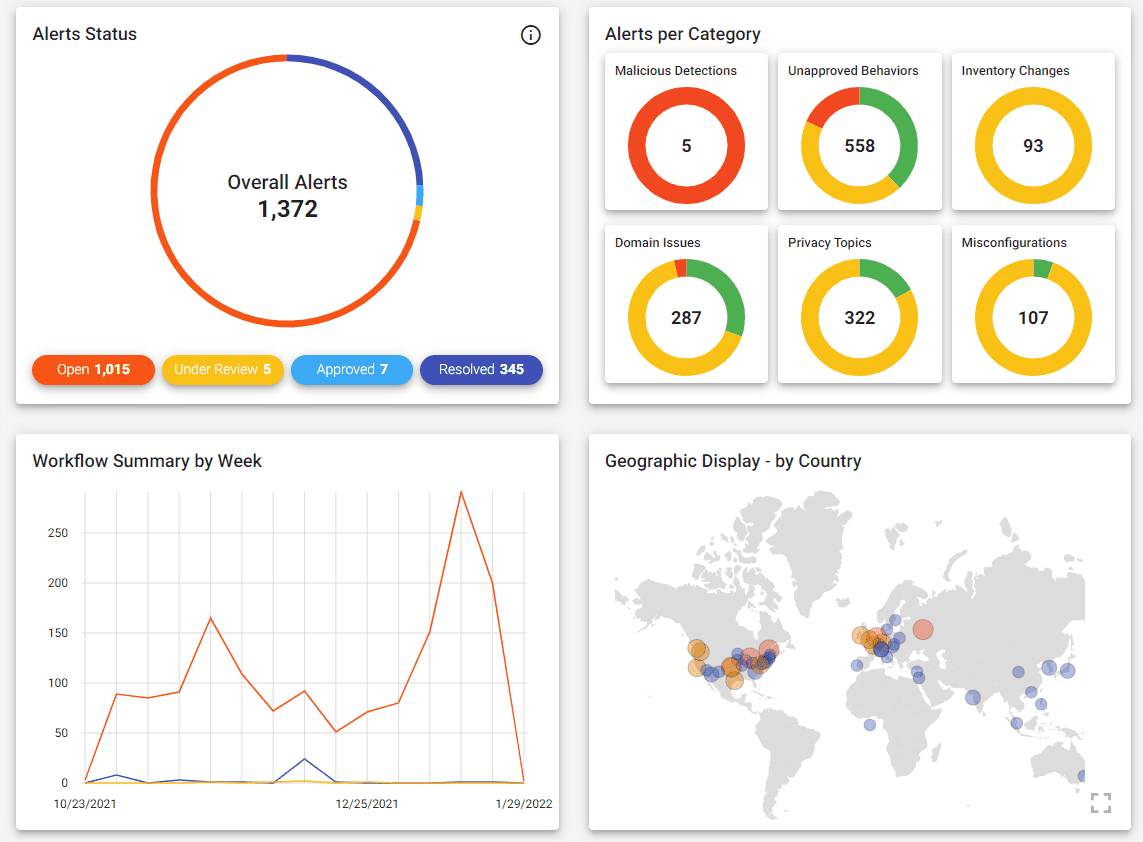

Mandiant hilft, Ihr Sicherheitsprogramm von reaktiv auf proaktiv umzustellen, indem es eine grafische Darstellung Ihrer Assets erstellt und Warnungen bei riskanten Situationen auslöst. Mandiant ermöglicht es, sein Fachwissen und seine Intelligenz auf Ihre Angriffsfläche anzuwenden und zu informieren, was anfällig, offengelegt oder falsch konfiguriert ist. So können Sie ein intelligentes Schema zur Erkennung von Bedrohungen einrichten und schnell reagieren.

Mandiant bietet eine Echtzeitüberwachung mit Warnungen über Änderungen Ihrer Vermögenswerte. Mit Mandiant können Sie die Cloud-Technologie voll ausschöpfen und die digitale Transformation Ihres Unternehmens ohne Risiko vorantreiben. Das IT-Asset-Mapping von Mandiant ermöglicht es, Ressourcen zu entdecken, die in der Cloud durch Integrationen verfügbar gemacht werden und Beziehungen zu Partnern und Dritten zu identifizieren.

Der Wert der Prävention

Bei der Bewertung der Kosten von ASM-Tools sollte man nicht nur die direkten Kosten betrachten, sondern auch die Einsparungen durch die vereinfachte Bedrohungserkennung und -minderung. Wichtig ist, dass diese Tools Ihre gesamte IT-Umgebung abdecken, einschließlich lokaler, Remote-, Cloud-, containerisierter und virtueller Ressourcen. Es ist jedoch wichtig zu wissen, dass ein ASM-Tool keine Wunderwaffe ist, die jedes Risiko beseitigt. Ihr wirklicher Wert liegt in ihrer Fähigkeit, Schwachstellen proaktiv zu managen und Metriken zu verfolgen, um die Behebung zu optimieren.