Werkzeuge zur Reaktion auf Sicherheitsvorfälle sind für Unternehmen unerlässlich, um Cyberattacken, Exploits, Schadsoftware und andere interne wie externe Sicherheitsrisiken unverzüglich zu identifizieren und zu neutralisieren.

Diese Instrumente interagieren üblicherweise mit etablierten Sicherheitslösungen wie Antivirenprogrammen und Firewalls, um Attacken zu analysieren, Alarme auszulösen und, wo möglich, die Attacken zu unterbinden. Sie sammeln Daten aus Systemprotokollen, Endgeräten, Authentifizierungs- und Identitätssystemen sowie anderen Bereichen, um Systeme auf verdächtige Aktivitäten und Anomalien zu untersuchen, die auf eine Sicherheitsbeeinträchtigung hinweisen.

Die Werkzeuge sind in der Lage, eine Vielzahl von Sicherheitsvorfällen selbstständig und zügig zu überwachen, zu erkennen und zu beheben. Dies vereinfacht Prozesse und eliminiert die Notwendigkeit, repetitive Aufgaben manuell auszuführen. Moderne Tools bieten in der Regel diverse Funktionen, darunter die automatische Erkennung und Blockierung von Bedrohungen sowie die Benachrichtigung zuständiger Sicherheitsteams zur weiteren Untersuchung des Problems.

Je nach den spezifischen Bedürfnissen einer Organisation können die Sicherheitsteams diese Tools in unterschiedlichen Bereichen einsetzen, etwa zur Überwachung der Infrastruktur, von Endgeräten, Netzwerken, Ressourcen, Benutzern und anderen Komponenten.

Die Wahl des optimalen Werkzeugs stellt für viele Unternehmen eine Herausforderung dar. Um Ihnen die Entscheidung zu erleichtern, finden Sie nachfolgend eine Auswahl von Tools zur Reaktion auf Vorfälle, mit deren Hilfe Sie vielfältige Sicherheitsbedrohungen und Angriffe auf Ihre IT-Systeme identifizieren, verhindern und darauf reagieren können.

ManageEngine

Der ManageEngine EventLog Analyzer ist ein SIEM-Tool, das seinen Fokus auf die Analyse verschiedener Protokolle legt und daraus relevante Informationen zu Leistung und Sicherheit extrahiert. Dieses Tool, welches idealerweise als Protokollserver dient, bietet Analysemöglichkeiten, mit denen ungewöhnliche Muster in den Protokollen, wie etwa unbefugter Zugriff auf IT-Systeme und -Ressourcen, aufgedeckt und gemeldet werden können.

Zu den überwachten Bereichen gehören essenzielle Dienste und Anwendungen wie Webserver, DHCP-Server, Datenbanken, Druckerwarteschlangen und E-Mail-Dienste. Der ManageEngine Analyzer, welcher sowohl unter Windows als auch Linux funktioniert, unterstützt zudem die Einhaltung von Datenschutzstandards wie PCI, HIPPA, DSS und ISO 27001.

IBM QRadar

IBM QRadar SIEM ist ein leistungsstarkes Erkennungswerkzeug, das Sicherheitsteams hilft, Bedrohungen zu verstehen und entsprechende Reaktionen zu priorisieren. QRadar verarbeitet Daten aus Assets, Benutzerkonten, Netzwerken, der Cloud und Endgeräten und setzt diese in Beziehung zu Bedrohungs- und Schwachstelleninformationen. Anschließend werden ausgeklügelte Analysen durchgeführt, um Bedrohungen aufzuspüren und zu verfolgen, während diese in Systeme eindringen und sich dort ausbreiten.

Die Lösung liefert intelligente Einblicke in erkannte Sicherheitsprobleme. Sie zeigt die Ursache der Probleme sowie deren Ausmaß auf, was Sicherheitsteams ermöglicht, schnell zu reagieren, Bedrohungen zu eliminieren und deren Ausbreitung sowie Auswirkungen zu stoppen. IBM QRadar ist eine umfassende Analyselösung mit zahlreichen Funktionen, inklusive einer Risikomodellierungsoption, die es Sicherheitsteams erlaubt, potenzielle Angriffe zu simulieren.

IBM QRadar eignet sich für mittlere bis große Unternehmen und kann als Software, Hardware oder virtuelle Appliance in einer On-Premise-, Cloud- oder SaaS-Umgebung eingesetzt werden.

Weitere Funktionen umfassen:

- Exzellente Filterfunktionen zur Erzielung der gewünschten Ergebnisse

- Fortschrittliche Möglichkeiten zur Bedrohungssuche

- Netflow-Analyse

- Fähigkeit zur schnellen Analyse großer Datenmengen

- Wiederherstellung bereinigter oder verlorener Angriffe

- Erkennung verborgener Bedrohungen

- Analyse des Benutzerverhaltens

SolarWinds

SolarWinds bietet umfangreiche Funktionen für die Protokollverwaltung und Berichterstellung sowie eine Echtzeit-Reaktion auf Vorfälle. Es ist in der Lage, Exploits und Bedrohungen in Bereichen wie Windows-Ereignisprotokollen zu analysieren und zu identifizieren, was Teams ermöglicht, Systeme zu überwachen und auf Bedrohungen zu reagieren.

Der Security Event Manager bietet benutzerfreundliche Visualisierungswerkzeuge, die es Anwendern erleichtern, verdächtige Aktivitäten oder Anomalien zu erkennen. Darüber hinaus bietet er ein detailliertes und einfach zu bedienendes Dashboard und eine sehr gute Unterstützung durch die Entwickler.

Neben der Analyse von Ereignissen und Protokollen zur Erkennung lokaler Netzwerkbedrohungen bietet SolarWinds auch eine automatisierte Reaktion auf Bedrohungen sowie die Überwachung von USB-Laufwerken. Der Protokoll- und Ereignismanager verfügt über eine erweiterte Protokollfilterung und -weiterleitung sowie Optionen für die Ereigniskonsole und die Knotenverwaltung.

Zu den wichtigsten Funktionen gehören:

- Hervorragende forensische Analysen

- Schnelle Erkennung verdächtiger Aktivitäten und Bedrohungen

- Kontinuierliche Sicherheitsüberwachung

- Bestimmung des genauen Zeitpunkts eines Ereignisses

- Unterstützung der Einhaltung von DSS, HIPAA, SOX, PCI, STIG, DISA und anderen Vorschriften

Die SolarWinds-Lösung ist für kleine bis große Unternehmen geeignet. Sie bietet sowohl On-Premise- als auch Cloud-Bereitstellungsoptionen und ist mit Windows und Linux kompatibel.

Sumo Logic

Sumo Logic ist eine flexible, cloudbasierte Plattform für intelligente Sicherheitsanalysen, die eigenständig oder in Kombination mit anderen SIEM-Lösungen in Multi-Cloud- und hybriden Umgebungen eingesetzt werden kann.

Die Plattform verwendet maschinelles Lernen zur Verbesserung der Erkennung und Untersuchung von Bedrohungen und ist in der Lage, diverse Sicherheitsprobleme in Echtzeit zu erkennen und darauf zu reagieren. Sumo Logic basiert auf einem einheitlichen Datenmodell und ermöglicht es Sicherheitsteams, Sicherheitsanalysen, Protokollverwaltung sowie Compliance- und andere Lösungen in einer einzigen Lösung zu konsolidieren. Zusätzlich verbessert die Lösung die Prozesse der Incident Response und automatisiert diverse Sicherheitsaufgaben. Sie ist außerdem einfach zu implementieren, zu verwenden und zu skalieren, ohne dass kostspielige Hardware- und Software-Upgrades erforderlich sind.

Die Echtzeit-Erkennung bietet Einblicke in die Sicherheit und Compliance des Unternehmens und ermöglicht es, Bedrohungen schnell zu identifizieren und zu isolieren. Sumo Logic unterstützt die Durchsetzung von Sicherheitskonfigurationen und die kontinuierliche Überwachung von Infrastruktur, Benutzern, Anwendungen und Daten in alten und modernen IT-Systemen.

- Ermöglicht Teams die einfache Verwaltung von Sicherheitswarnungen und -ereignissen

- Vereinfacht und verbilligt die Einhaltung von HIPAA, PCI, DSS, SOC 2.0 und anderen Vorschriften

- Identifiziert Sicherheitskonfigurationen und Abweichungen

- Erkennt verdächtiges Verhalten böswilliger Benutzer

- Bietet erweiterte Zugriffsverwaltungstools zur Isolierung riskanter Assets und Benutzer

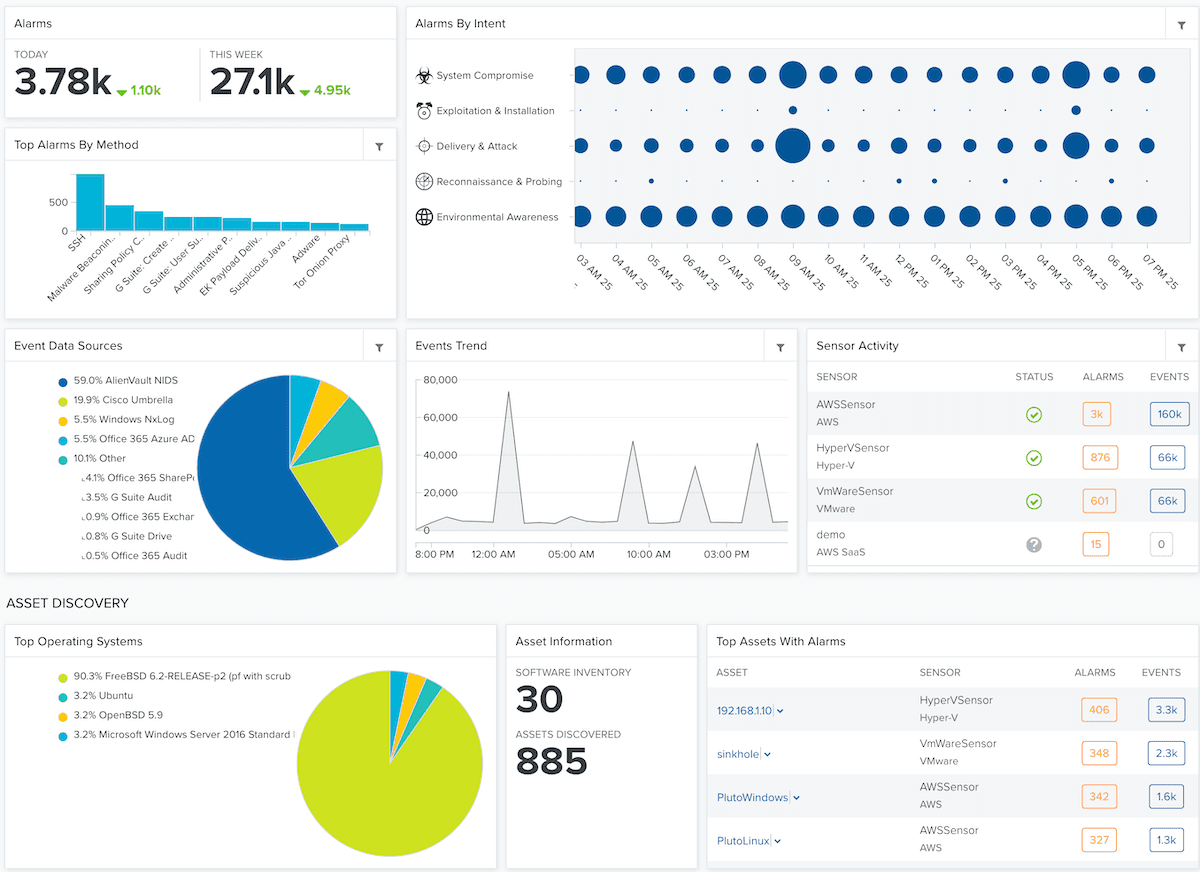

AlienVault

AlienVault USM ist ein umfassendes Werkzeug, welches Bedrohungserkennung, Reaktion auf Vorfälle sowie Compliance-Management vereint, um eine lückenlose Sicherheitsüberwachung und -behebung für On-Premise- und Cloud-Umgebungen zu gewährleisten. Das Tool verfügt über diverse Sicherheitsfunktionen, einschließlich Intrusion Detection, Schwachstellenbewertung, Asset-Erkennung und -Inventarisierung, Protokollverwaltung, Ereigniskorrelation, E-Mail-Benachrichtigungen und Compliance-Prüfungen.

[Update: AlienVault wurde von AT&T übernommen]

Es handelt sich um ein einheitliches, kostengünstiges, einfach zu implementierendes und zu verwendendes USM-Tool, welches auf leichtgewichtigen Sensoren und Endpunkt-Agenten basiert und Bedrohungen in Echtzeit erkennen kann. AlienVault USM ist in flexiblen Plänen erhältlich, um Unternehmen jeder Größe gerecht zu werden. Zu den Vorteilen gehören:

- Nutzung eines einzigen Webportals zur Überwachung der IT-Infrastruktur vor Ort und in der Cloud

- Unterstützung des Unternehmens bei der Einhaltung der PCI-DSS-Anforderungen

- E-Mail-Benachrichtigung bei Erkennung von Sicherheitsproblemen

- Analyse einer Vielzahl von Protokollen verschiedener Technologien und Hersteller und Generierung aussagekräftiger Informationen

- Ein benutzerfreundliches Dashboard, das Aktivitäten und Trends an allen relevanten Standorten anzeigt

LogRhythm

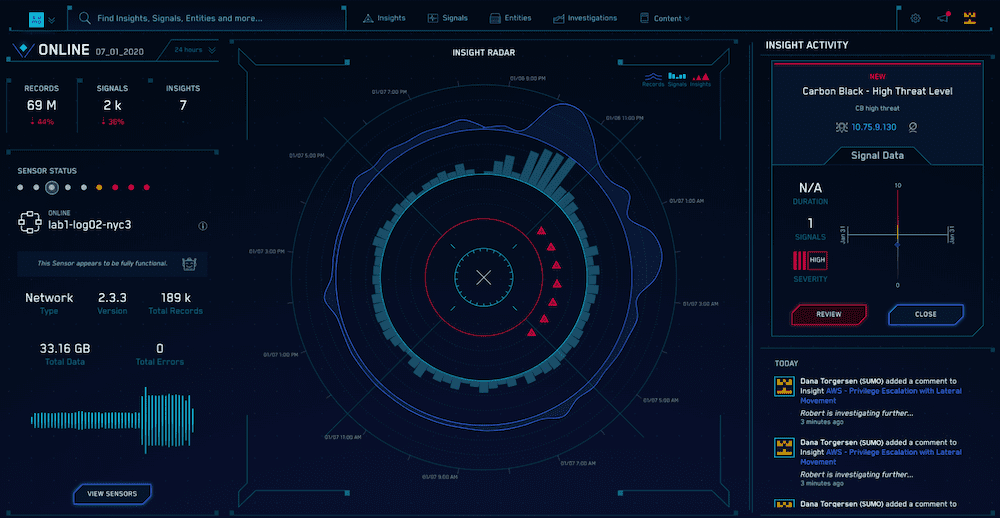

LogRhythm, verfügbar als Cloud-Service oder On-Premise-Appliance, bietet eine Vielzahl fortschrittlicher Funktionen, von Protokollkorrelation bis hin zu künstlicher Intelligenz und Verhaltensanalyse. Die Plattform stellt eine Security-Intelligence-Plattform bereit, die künstliche Intelligenz nutzt, um Protokolle und Datenverkehr in Windows- und Linux-Systemen zu analysieren.

Es verfügt über eine flexible Datenspeicherung und ist eine hervorragende Lösung für fragmentierte Arbeitsabläufe. Zudem bietet es eine segmentierte Bedrohungserkennung, selbst in Systemen, in denen keine strukturierten Daten, keine zentrale Sichtbarkeit oder Automatisierung vorhanden sind. Es ist für kleine und mittelgroße Unternehmen geeignet und ermöglicht es, Fenster oder andere Protokolle zu durchsuchen und sich leicht auf Netzwerkaktivitäten zu konzentrieren.

Es ist mit einer Vielzahl von Protokollen und Geräten kompatibel und kann leicht in Varonis integriert werden, um die Fähigkeiten zur Reaktion auf Bedrohungen und Vorfälle zu verbessern.

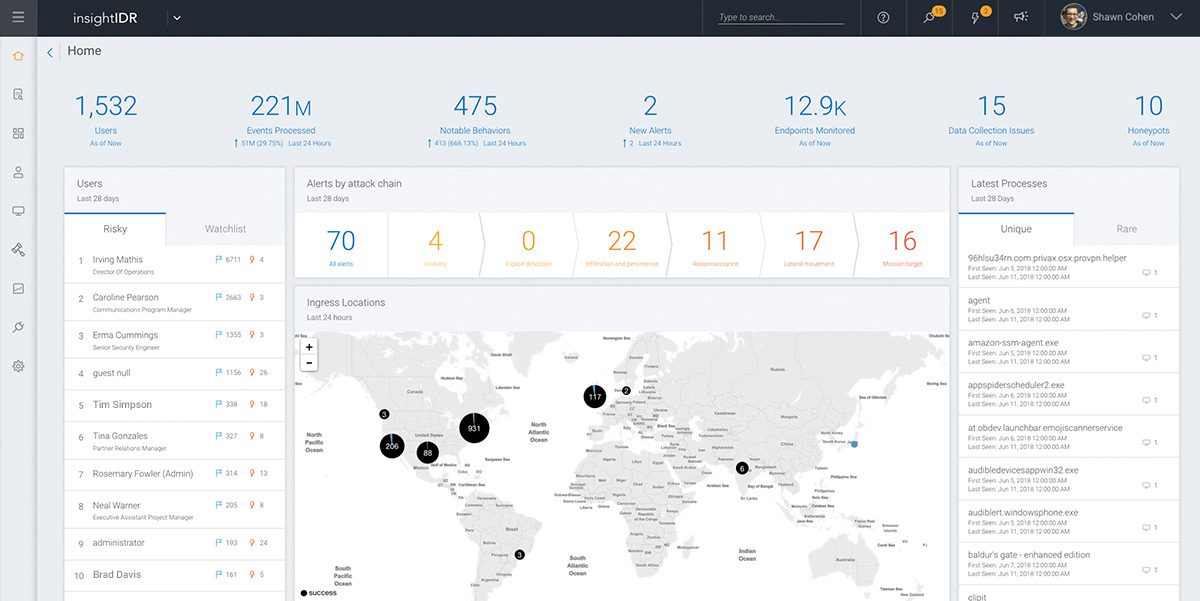

Rapid7 InsightIDR

Rapid7 InsightIDR ist eine leistungsstarke Sicherheitslösung für die Erkennung und Reaktion auf Vorfälle, die eine gute Sichtbarkeit auf Endpunkte, Überwachung der Authentifizierung und viele andere Funktionen bietet.

Das cloudbasierte SIEM-Tool verfügt über Such-, Datenerfassungs- und Analysefunktionen und kann diverse Bedrohungen erkennen, darunter gestohlene Anmeldeinformationen, Phishing und Schadsoftware. Es ermöglicht die schnelle Erkennung und Meldung von verdächtigen Aktivitäten und unbefugtem Zugriff durch interne und externe Benutzer.

InsightIDR setzt auf fortschrittliche Täuschungstechnologie, Analyse des Angreifer- und Benutzerverhaltens, Überwachung der Dateiintegrität, zentrale Protokollverwaltung und andere Erkennungsfunktionen. Dies macht es zu einem geeigneten Werkzeug, um verschiedene Endpunkte zu scannen und Sicherheitsbedrohungen in kleinen, mittleren und großen Unternehmen in Echtzeit zu erkennen. Die Protokollsuche, Endpunkt- und Benutzerverhaltensdaten liefern Einblicke, die Teams dabei helfen, schnelle und intelligente Sicherheitsentscheidungen zu treffen.

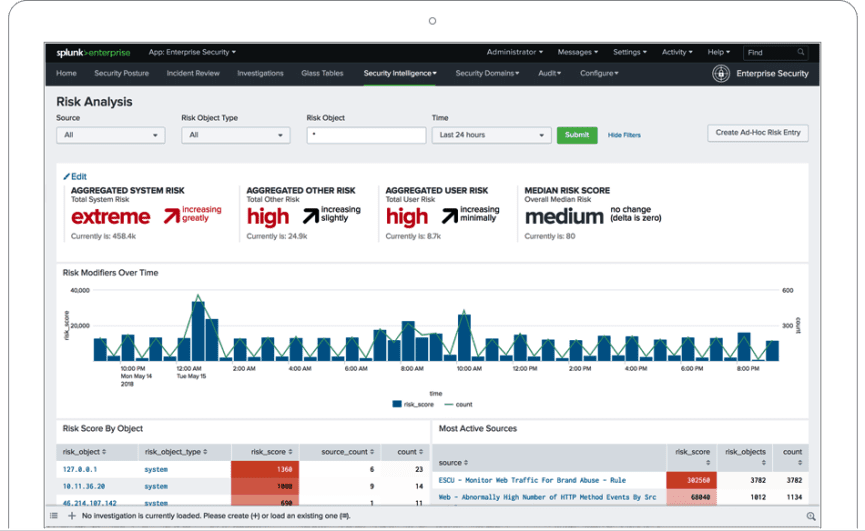

Splunk

Splunk ist ein leistungsfähiges Tool, das KI- und maschinelles Lernen nutzt, um handlungsrelevante, effektive und vorausschauende Erkenntnisse zu liefern. Es verfügt über erweiterte Sicherheitsfunktionen sowie einen anpassbaren Asset-Ermittler, statistische Analysen, Dashboards, Untersuchungen, Klassifizierung und Vorfallüberprüfung.

Splunk eignet sich für alle Arten von Organisationen, sowohl für On-Premise- als auch für SaaS-Bereitstellungen. Aufgrund seiner Skalierbarkeit eignet sich das Tool für fast alle Arten von Unternehmen und Branchen, einschließlich Finanzdienstleistungen, Gesundheitswesen und öffentlichem Sektor.

Weitere wichtige Funktionen sind:

- Schnelle Bedrohungserkennung

- Ermittlung von Risikobewertungen

- Benachrichtigungsmanagement

- Ablauf von Ereignissen

- Eine schnelle und effektive Reaktion

- Verarbeitung von Daten von jedem Computer, ob vor Ort oder in der Cloud

Varonis

Varonis bietet nützliche Analysen und Warnungen zu Infrastruktur, Benutzern sowie Datenzugriff und -nutzung. Das Tool liefert umsetzbare Berichte und Warnungen und lässt sich flexibel anpassen, um sogar auf bestimmte verdächtige Aktivitäten zu reagieren. Es bietet umfassende Dashboards, die Sicherheitsteams einen zusätzlichen Einblick in ihre Systeme und Daten geben.

Varonis kann Einblicke in E-Mail-Systeme, unstrukturierte Daten und andere kritische Ressourcen gewinnen, mit der Option, automatisch auf die Lösung von Problemen zu reagieren. Beispielsweise kann das Tool einen Benutzer blockieren, der versucht, ohne Berechtigung auf Dateien zuzugreifen oder sich mit einer unbekannten IP-Adresse am Netzwerk des Unternehmens anzumelden.

Die Varonis Incident Response-Lösung lässt sich in andere Tools integrieren, um verbesserte umsetzbare Einblicke und Warnungen bereitzustellen. Sie kann auch in LogRhythm integriert werden, um verbesserte Fähigkeiten zur Bedrohungserkennung und Reaktion zu bieten. Auf diese Weise können die Teams ihre Abläufe optimieren und Bedrohungen, Geräte und Benutzer schnell und einfach untersuchen.

Fazit

Angesichts der zunehmenden Menge und Komplexität von Cyberbedrohungen und -angriffen sind Sicherheitsteams oft überfordert und können den Überblick verlieren. Um wichtige IT-Ressourcen und Daten zu schützen, müssen Unternehmen die geeigneten Werkzeuge bereitstellen, um repetitive Aufgaben zu automatisieren, Protokolle zu überwachen und zu analysieren sowie verdächtige Aktivitäten und andere Sicherheitsprobleme zu erkennen.