Die beste Methode, um das Vertrauen in eigene ethische Hacking-Kompetenzen zu stärken, ist, sie auf Herz und Nieren zu prüfen.

Für ethische Hacker und Penetrationstester kann es eine echte Herausforderung darstellen, ihre Fähigkeiten in einem legalen Rahmen zu testen. Daher sind unsichere Websites, die eine sichere Umgebung für das Üben von Hacking-Techniken bieten, eine ausgezeichnete Möglichkeit, sich selbst zu fordern.

Websites und Webanwendungen, die absichtlich so gestaltet sind, dass sie anfällig sind und eine sichere Umgebung zum Hacking-Üben darstellen, sind perfekte Lernorte. Anfänger können hier lernen, wie man Schwachstellen aufspürt, während Sicherheitsexperten und Bug-Bounty-Jäger ihr Know-how erweitern und neue Schwachstellen entdecken können.

Der Nutzen anfälliger Web-Apps

Die Verwendung solcher absichtlich unsicher gestalteter Websites und Web-Apps bietet eine sichere Umgebung für legales Testen, ohne mit dem Gesetz in Konflikt zu geraten. Man kann also hacken, ohne sich auf gefährliches Terrain zu begeben, das zu Verhaftungen führen könnte.

Diese Anwendungen sind dafür konzipiert, Sicherheitsinteressierte beim Erlernen und Verbessern ihrer Fähigkeiten in den Bereichen Informationssicherheit und Penetrationstests zu unterstützen.

In diesem Beitrag stelle ich diverse Arten von Apps vor, die absichtlich unsicher konzipiert wurden und oft als „verdammt anfällig“ bezeichnet werden.

Die fehlerhafte Webanwendung, häufig als BWAPP bekannt, ist ein kostenloses Open-Source-Tool. Es handelt sich um eine PHP-Anwendung, die eine MySQL-Datenbank als Backend nutzt. Diese Bwapp enthält über 100 Fehler, an denen man arbeiten kann, ganz gleich, ob man sich auf eine Aufgabe vorbereitet oder einfach nur seine ethischen Hacking-Fähigkeiten auf dem neuesten Stand halten möchte. Sie deckt alle wichtigen (und weitverbreiteten) Sicherheitslücken ab.

Über 100 Schwachstellen und Fehler in Online-Anwendungen sind in diesem Tool enthalten, das aus dem OWASP Top 10-Projekt abgeleitet wurde. Einige der Schwachstellen sind:

- Cross-Site-Scripting (XSS) und Cross-Site Request Forgery (CSRF)

- DoS-Angriffe (Denial-of-Service)

- Man-in-the-Middle-Angriffe

- Serverseitige Anforderungsfälschung (SSRF)

- SQL-, OS-Befehls-, HTML-, PHP- und SMTP-Injektionen usw.

Diese Webanwendung unterstützt Sie bei der Durchführung legaler ethischer Hacking- und Pen-Tests.

Sie können diese bwapp problemlos herunterladen, indem Sie hier klicken.

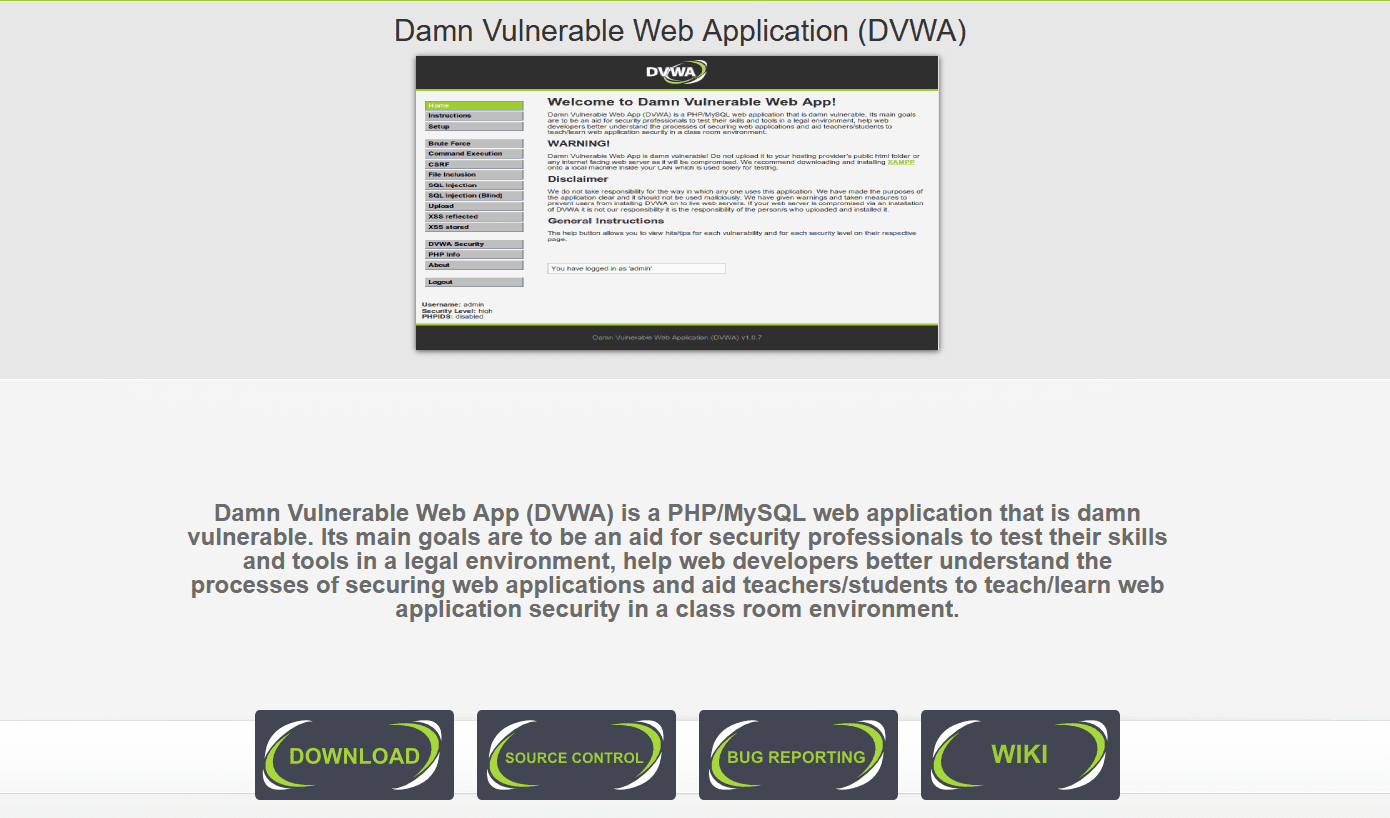

Die „Damn Vulnerable Web Application“

Die „Damn Vulnerable Web Application“, oft als DVWA bekannt, ist in PHP und MySQL entwickelt. Sie ist absichtlich anfällig gestaltet, damit Sicherheitsexperten und ethische Hacker ihre Fähigkeiten testen können, ohne die Systeme anderer illegal zu gefährden. Für die Nutzung von DVWA ist die Installation eines Webservers, von PHP und MySQL notwendig. Wenn Sie noch keinen Webserver eingerichtet haben, ist die schnellste Methode zur Installation von DVWA das Herunterladen und Installieren von „XAMPP“. XAMPP steht hier zum Download bereit.

Diese absichtlich anfällige Web-App bietet eine Reihe von Schwachstellen zum Testen:

- Brute Force

- Befehlsausführung

- CSRF und Dateieinschleusung

- XSS- und SQL-Injektion

- Unsicherer Dateiupload

Der größte Vorteil von DVWA ist die Möglichkeit, die Sicherheitsstufen für das Üben von Tests für jede Schwachstelle festzulegen. Jede Sicherheitsstufe erfordert spezifische Fähigkeiten. Dank der Veröffentlichung des Quellcodes durch die Entwickler können Sicherheitsforscher das Geschehen im Backend analysieren. Das ist hervorragend für Forscher, um mehr über diese Probleme zu lernen und anderen dabei zu helfen, ihr Wissen zu erweitern.

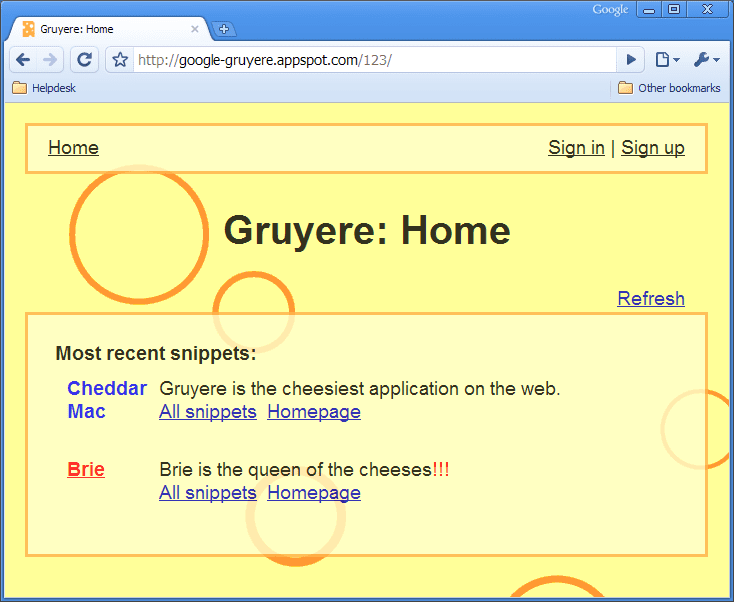

Google Gruyere

Die Begriffe „Käse“ und „Hacking“ werden nicht oft gemeinsam verwendet, aber diese Website ist voller Lücken, wie ein Schweizer Käse. Gruyère ist eine ausgezeichnete Wahl für Anfänger, die lernen möchten, wie man Schwachstellen identifiziert, ausnutzt und bekämpft. Die Codierung ist „käsig“, und das gesamte Design dreht sich um Käse.

Bildquelle: Google Gruyere

Bildquelle: Google Gruyere

Zur Vereinfachung ist sie in Python geschrieben und nach Schwachstellen kategorisiert. Zu jeder Aufgabe gibt es eine kurze Beschreibung der Schwachstelle, die man mittels Black-Box- oder White-Box-Hacking (oder einer Kombination beider) finden, ausnutzen und identifizieren soll. Einige davon sind:

- Offenlegung von Informationen

- SQL-Injektion

- Cross-Site Request Forgery

- Denial-of-Service-Angriffe

Obwohl ein gewisses Vorwissen erforderlich ist, ist dies eine sehr gute Option für Anfänger.

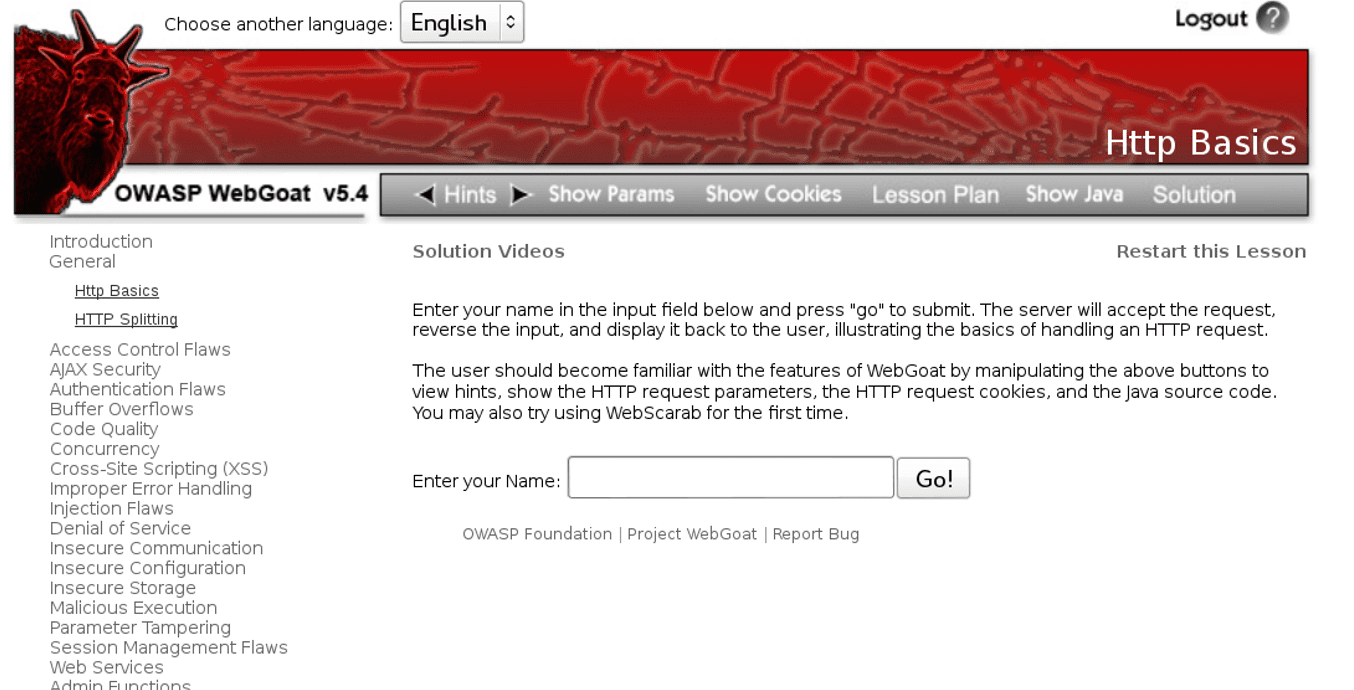

WebGoat

Diese Liste enthält noch ein weiteres OWASP-Element, das zu den beliebtesten gehört. WebGoat ist eine unsichere Anwendung, die genutzt werden kann, um allgemeine Probleme mit serverseitigen Anwendungen zu erlernen. Sie wurde entwickelt, um Menschen dabei zu unterstützen, mehr über Anwendungssicherheit zu erfahren und Pentest-Techniken zu üben.

In jeder Lektion kann man eine bestimmte Sicherheitslücke kennenlernen und diese dann in der App angreifen.

Einige der Schwachstellen in WebGoat sind:

- Pufferüberläufe

- Unsachgemäße Fehlerbehandlung

- Injektionsfehler

- Unsichere Kommunikation und Konfiguration

- Fehler in der Sitzungsverwaltung

- Parametermanipulation

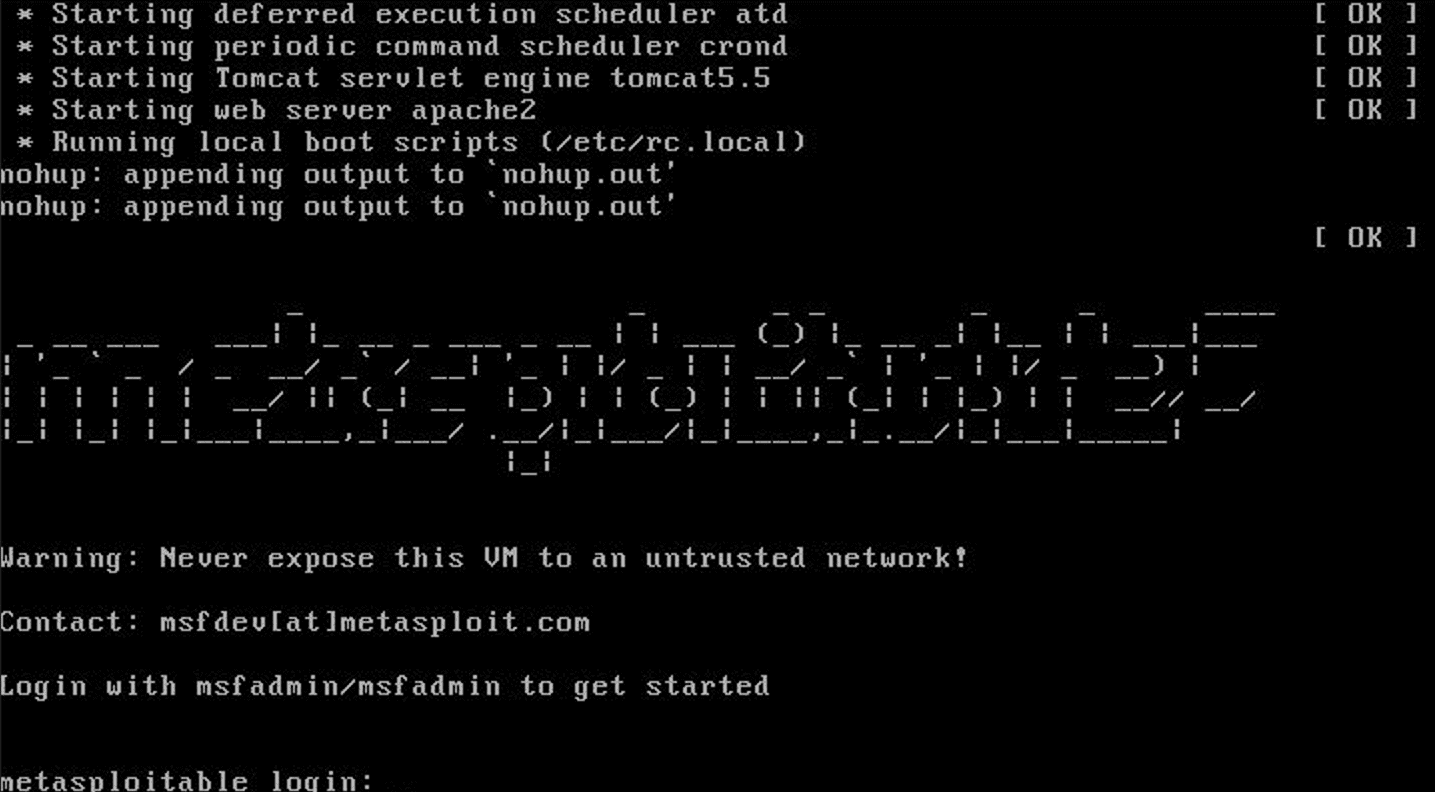

Metasploitable 2

Unter Sicherheitsforschern ist Metasploitable 2 die am häufigsten genutzte Online-Anwendung. High-End-Tools wie Metasploit und Nmap können von Sicherheitsenthusiasten zum Testen dieser Anwendung verwendet werden.

Der Hauptzweck dieser anfälligen Anwendung ist das Testen von Netzwerken. Sie wurde nach dem bekannten Metasploit-Programm modelliert, mit dem Sicherheitsforscher Sicherheitslücken entdecken. Möglicherweise findet man sogar eine Shell für diese Anwendung. WebDAV, phpMyAdmin und DVWA sind integrierte Funktionen in dieser Anwendung.

Möglicherweise findet man die GUI der Anwendung nicht, aber man kann dennoch zahlreiche Tools über das Terminal oder die Befehlszeile verwenden, um sie zu testen. Unter anderem kann man sich Ports, Dienste und Versionen ansehen. Dies hilft bei der Einschätzung der Fähigkeit, das Metasploit-Tool zu beherrschen.

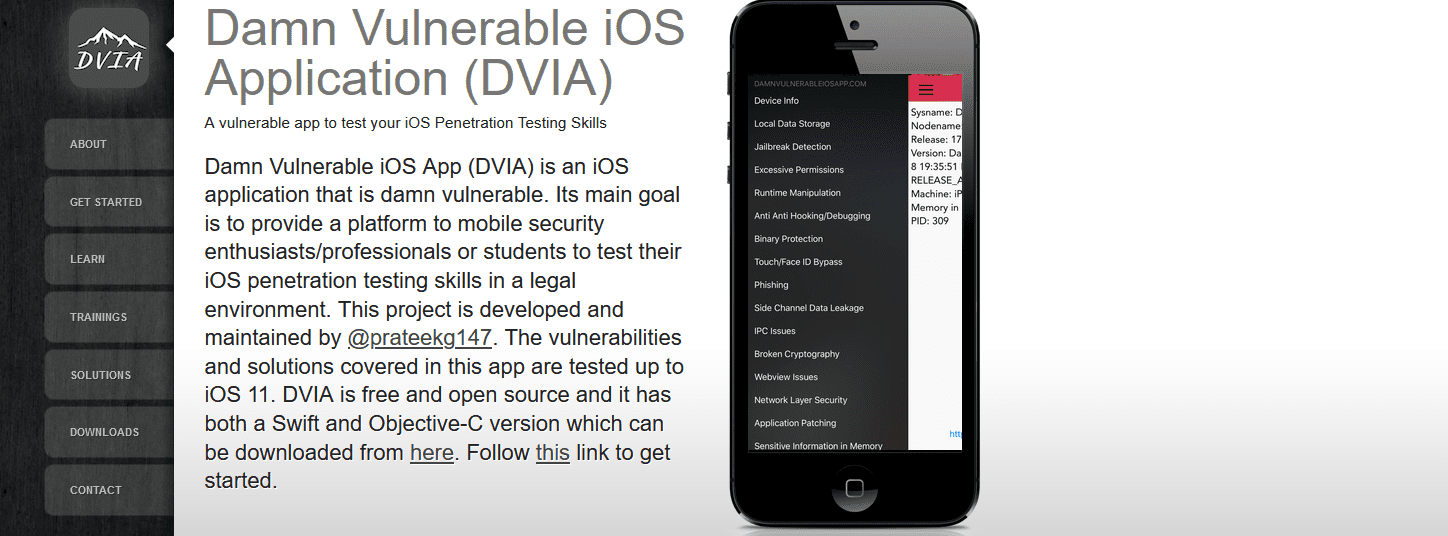

Damn Vulnerable iOS App

DVIA ist ein iOS-Programm, das es Enthusiasten, Experten und Entwicklern für mobile Sicherheit ermöglicht, Penetrationstests zu üben. Es wurde kürzlich neu veröffentlicht und ist jetzt auf GitHub frei verfügbar.

Angelehnt an die OWASP Top 10 der mobilen Risiken enthält DVIA typische iOS-App-Schwachstellen. Sie wurde in Swift entwickelt, und alle Schwachstellen wurden bis iOS 11 getestet. Für die Nutzung ist Xcode erforderlich.

Einige der in DVIA verfügbaren Funktionen sind:

- Jailbreak-Erkennung

- Phishing

- Gebrochene Kryptographie

- Laufzeitmanipulation

- Patchen von Anwendungen

- Binäres Patchen

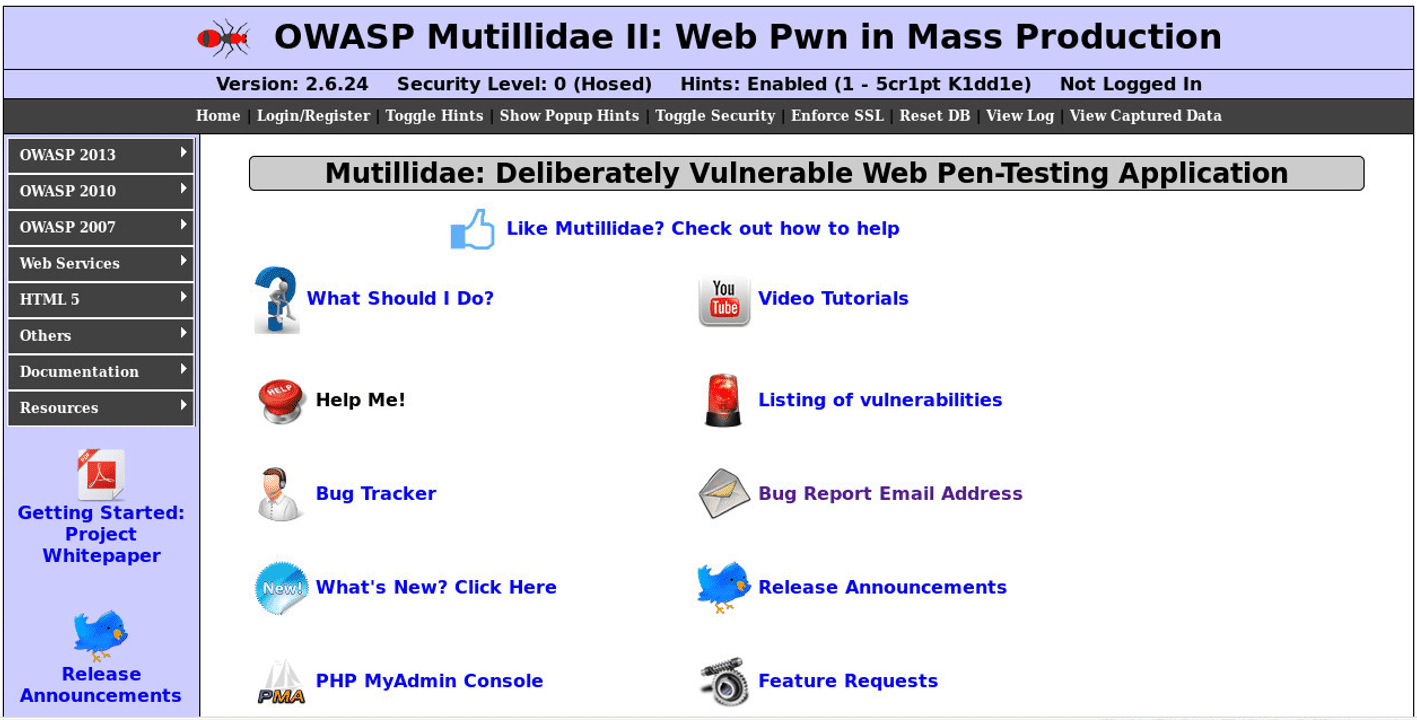

OWASP Mutillidae II

Mutillidae II ist ein Open-Source- und kostenloses Programm, das von OWASP entwickelt wurde. Viele Sicherheitsinteressierte haben es genutzt, da es eine einfache Online-Hacking-Umgebung bietet. Es enthält eine Vielzahl von Schwachstellen sowie Empfehlungen, die dem Benutzer beim Ausnutzen helfen sollen. Mit dieser Webanwendung kann man seine Fähigkeiten auffrischen, wenn Penetrationstests oder Hacking das Hobby sind.

Es beinhaltet viele zu testende Schwachstellen, darunter Clickjacking, Authentifizierungsumgehung und mehr. Der Abschnitt „Schwachstellen“ enthält auch Unterkategorien, die weitere Alternativen bieten.

Man muss XAMPP auf dem System installieren. Mutillidae enthält jedoch XAMPP. Sogar ein Wechsel zwischen sicheren und unsicheren Modi ist möglich. Mutillidae ist eine vollständige Laborumgebung, die alles bietet, was man braucht.

Web Security Dojo

WSD ist eine virtuelle Maschine mit verschiedenen Tools wie Burp Suite und ratproxy sowie Zielcomputer (z.B. WebGoat). Es handelt sich um eine Open-Source-Trainingsumgebung, die auf dem Betriebssystem Ubuntu 12.04 basiert. Für einige Ziele gibt es auch Schulungsmaterialien und Benutzerhandbücher.

Es ist nicht nötig, andere Tools zu starten, um es zu nutzen; diese VM enthält alles, was man braucht. Man muss zunächst VirtualBox 5 (oder höher) installieren und starten oder stattdessen VMware verwenden. Danach importiert man die OVA-Datei in VirtualBox/VMware, und man kann loslegen. Es fühlt sich wie jedes andere Ubuntu-Betriebssystem an.

Diese VM ist ideal für das Selbststudium und für Lernende, Profis und Lehrer, die Schwachstellen vermitteln möchten.

Fazit 😎

Bevor man in den professionellen Bereich der Informationssicherheit einsteigt, ist es wichtig, praktische Erfahrungen mit unsicheren Anwendungen zu sammeln. Dies hilft bei der Entwicklung der eigenen Fähigkeiten.

Es unterstützt auch bei der Identifizierung und dem Üben des Umgangs mit Schwachstellen. Durch das Üben des ethischen Hackings in speziell entwickelten Anwendungen entwickelt man ein besseres Verständnis für seine eigenen Hacking-Fähigkeiten und seine Position im Sicherheitsbereich. Es ist von Vorteil, Informationen zu teilen. Diese Webanwendungen können dazu genutzt werden, anderen zu zeigen, wie man typische Fehler in Webanwendungen erkennt.