Überprüfen Sie die Schwachstellen in Ihrem Rechenzentrum, bevor es Angreifer tun!

Cyberangriffe sind eine ständige Bedrohung im heutigen digitalen Zeitalter. Sie können Geschäftsabläufe unterbrechen, den Ruf schädigen und bei Nutzern Panik auslösen.

Wie können Sie sicherstellen, dass Ihre Netzwerkinfrastruktur Cyberattacken standhält?

Die Zeiten, in denen Sie sich auf jährliche oder vierteljährliche Ergebnisse von Penetrationstests verlassen konnten, sind vorbei. Heutzutage benötigen Sie eine automatisierte Angriffssimulation (BAS), kontinuierliches Scannen Ihrer Assets und natürlich auch effektive Schutzmaßnahmen.

Mit den folgenden Tools können Sie einen echten Angriff auf Ihr Rechenzentrum simulieren, die Ergebnisse auswerten und entsprechende Maßnahmen ergreifen. Viele dieser Tools bieten auch die Möglichkeit zur Automatisierung.

Sind Sie bereit, sich auf das Schlimmste vorzubereiten?

Infection Monkey

Betreiben Sie Ihre Anwendungen in der Cloud? Dann ist Infection Monkey eine gute Wahl, um Ihre Infrastruktur zu testen, egal ob sie auf Google Cloud, AWS, Azure oder lokal läuft.

Infection Monkey ist ein Open-Source-Tool, das unter Windows, Debian und Docker installiert werden kann.

Sie können automatische Angriffssimulationen für den Diebstahl von Zugangsdaten, Fehlkonfigurationen, kompromittierte Ressourcen usw. durchführen. Hier sind einige bemerkenswerte Funktionen:

- Unaufdringliche Angriffssimulation, die Ihren Netzwerkbetrieb nicht beeinträchtigt.

- Umfassender Prüfbericht mit konkreten Empfehlungen zur Härtung von Webservern oder anderen Infrastrukturkomponenten.

- Geringer CPU- und Speicherbedarf.

- Visualisierung der Netzwerk- und Angreiferkarte.

Wenn Sie ein CISO oder Mitglied eines Sicherheitsteams sind, werden Sie diesen Bericht zu schätzen wissen. Das Beste daran: Es ist KOSTENLOS. Probieren Sie es noch heute aus!

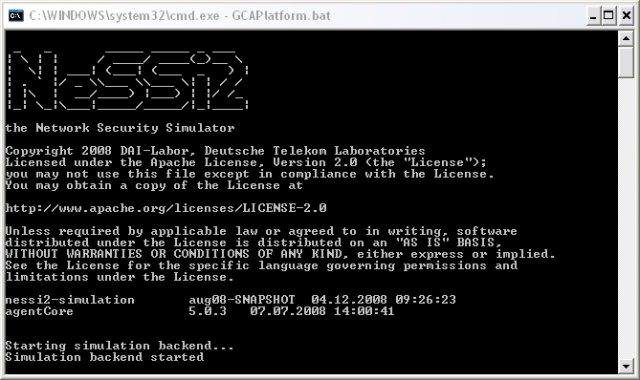

NeSSi2

NeSSi2 ist ein Open-Source-Programm, das auf dem JIAC-Framework basiert. NeSSi steht für Network Security Simulator, und wie der Name schon sagt, simuliert es Netzwerkangriffe. Der Fokus liegt dabei auf dem Testen von Intrusion-Detection-Algorithmen, Netzwerkanalysen, profilbasierten automatisierten Angriffen usw.

Für die Einrichtung und Ausführung sind Java SE 7 und MySQL erforderlich.

CALDERA

Ein Tool zur Emulation von Angreifern ist CALDERA, das allerdings nur Windows-Domänennetzwerke unterstützt.

Es nutzt das ATT&CK-Modell, um das Verhalten von Angreifern zu testen und zu replizieren.

Alternativ können Sie auch Metta von Uber ausprobieren.

Foreseeti securiCAD

Mit securiCAD von foreseeti können Sie Ihre Infrastruktur virtuell angreifen, um Risiken zu bewerten und zu managen. Es basiert auf drei einfachen Schritten:

- Modell erstellen: Fügen Sie alle Elemente hinzu, die Sie testen möchten (Server, Router, Firewalls, Dienste usw.).

- Angriff simulieren: Finden Sie heraus, ob und wann Ihr System ausfällt.

- Risikobericht: Basierend auf den Simulationsdaten wird ein umsetzbarer Bericht erstellt, den Sie implementieren können, um das Gesamtrisiko zu reduzieren.

securiCAD ist eine Enterprise-Ready-Lösung und bietet auch eine Community-Edition mit eingeschränkten Funktionen. Es lohnt sich, es auszuprobieren, um die Funktionsweise zu verstehen.

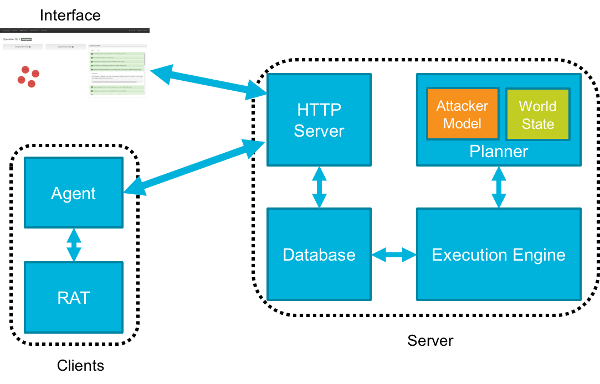

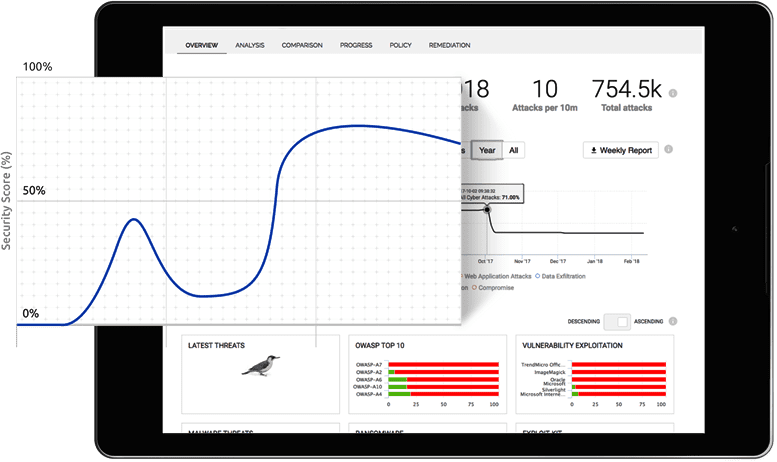

AttackIQ

AttackIQ ist eine beliebte, skalierbare Plattform zur Sicherheitsvalidierung, um die Sicherheit Ihres Rechenzentrums zu verbessern. Es ist ein System, das sowohl offensive als auch defensive Funktionen bietet und Sicherheitsingenieuren dabei hilft, die Fähigkeiten von „Red Teams“ zu üben.

Die Plattform ist in das MITRE ATT&CK-Framework integriert. Weitere Funktionen:

- Unterstützung durch das AttackIQ-Forschungsteam und Branchenführer im Sicherheitsbereich.

- Anpassung der Angriffsszenarien zur Nachahmung realer Bedrohungen.

- Automatisierung von Angriffen und Erstellung eines kontinuierlichen Sicherheitsstatusberichts.

- Leichte Agenten.

- Funktioniert auf gängigen Betriebssystemen und lässt sich gut in die vorhandene Infrastruktur integrieren.

Es wird eine zweiwöchige KOSTENLOSE Testversion angeboten, damit Sie die Plattform testen können. Finden Sie heraus, wie gut Ihre Infrastruktur wirklich ist.

Scythe

Erfahren Sie, wo Ihr Unternehmen in Bezug auf Sicherheitsrisiken steht. Die Plattform Scythe bietet einen leistungsstarken und benutzerfreundlichen Workflow zur Erstellung und Durchführung realistischer Cyber-Bedrohungskampagnen. Mithilfe von Daten können Sie Ihre Sicherheit in Echtzeit analysieren.

Scythe wird als SaaS-Modell oder On-Premises angeboten und ist für Red, Blue und Purple Teams gleichermaßen geeignet.

Wenn Sie mehr über Red-Team-Aktivitäten erfahren möchten, schauen Sie sich diesen Online-Kurs an.

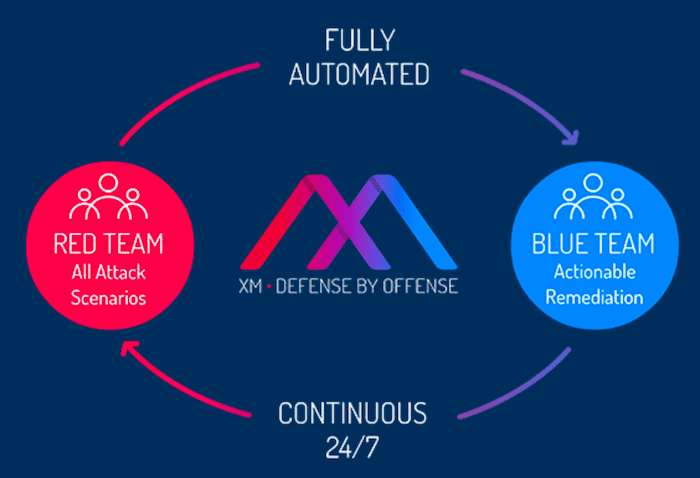

XM Cyber

XM Cyber bietet eine automatisierte APT-Simulationslösung (Advanced Persistent Threat). Bleiben Sie Angreifern immer einen Schritt voraus!

Sie können das Ziel auswählen, das ausgeführt werden soll, und laufende Angriffe konfigurieren sowie einen priorisierten Bericht über notwendige Korrekturmaßnahmen erhalten. Einige Highlights dieses Tools:

- Anpassung des Angriffsszenarios an Ihre Bedürfnisse.

- Visualisierung des Angriffspfads.

- Simulation aktueller Angriffsmethoden.

- Empfehlungen zu Best Practices und Richtlinien.

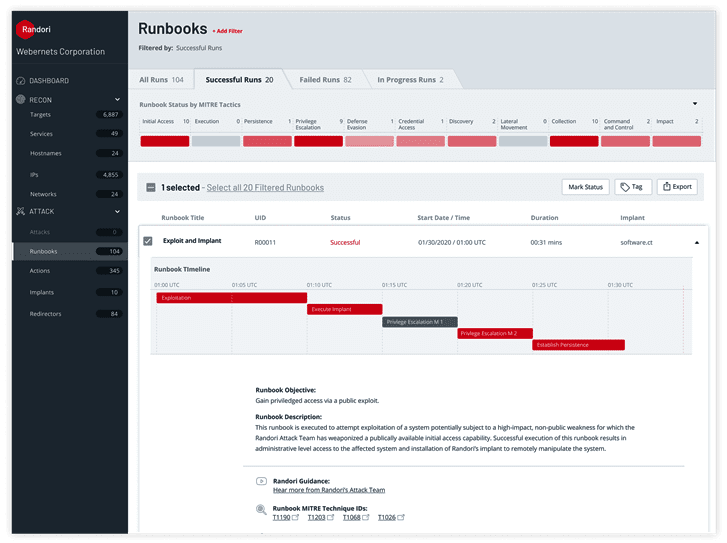

Randori

Randori ist eine zuverlässige, automatisierte Red-Team-Cyberangriffsplattform zum Testen der Wirksamkeit Ihrer Sicherheitssysteme bei der Abwehr von Angriffen. Sie generiert und startet reale Exploits und Angriffe auf die gleiche Weise wie ein Angreifer, aber auf sichere Art und Weise.

Vorteile der Plattform:

- Bewertung der gesamten Sicherheitslösung und Identifizierung von Schwachstellen.

- Einblick, wie ein Angriff die Assets der Organisation sehen würde.

- Ermöglicht Teams, reale Angriffe auf die IT-Systeme der Organisation sicher zu simulieren.

- Echtzeit-Analyse der Angriffsziele.

- Ermöglicht das Testen von Abwehrmaßnahmen, die Identifizierung von Schwachstellen und verhindert, dass Sie von einem sicheren Zustand ausgehen.

Picus

Picus ist eine Sicherheits- und Risikomanagementlösung, mit der Sie Schwachstellen kontinuierlich bewerten, messen und reduzieren können, um Cyberkriminellen einen Schritt voraus zu sein. Die Picus Sicherheitsverletzungs- und Angriffssimulationsplattform bietet reale Angriffe, um Ihre Abwehr zu testen. Sie ist einfach zu konfigurieren und verfügt über ein benutzerfreundliches Dashboard.

Vorteile:

- Umfangreiche Bedrohungsdatenbank und entsprechende Schutzmaßnahmen.

- Echtzeit-Erkennung sowohl schwacher als auch starker Sicherheitsschichten, wodurch Teams schnell Sicherheitslücken erkennen und beheben können.

- Optimierung und Maximierung komplexer Sicherheitstechnologien.

- Schnelle Identifizierung von Schwachstellen und Vorschläge für optimale Minderungsmaßnahmen zur Reduzierung von Risiken.

- Echtzeit-Einblick in die Bereitschaft eines Unternehmens für Sicherheitsangriffe und die Fähigkeit, Schwachstellen zu beheben.

Fazit

Das Management von IT-Sicherheitsrisiken in einem Unternehmen ist eine Herausforderung. Ich hoffe, die oben genannten Tools helfen Ihnen dabei, erstklassige Kontrollen zu implementieren, um das Risiko zu reduzieren. Viele der aufgeführten Tools bieten kostenlose Testversionen an. Am besten probieren Sie aus, wie sie funktionieren, und entscheiden sich für das Tool, das Ihren Bedürfnissen am besten entspricht.