Die Vielfalt der Open-Source-Intelligence (OSINT)-Tools auf dem Markt ist bemerkenswert.

Im täglichen Leben suchen wir oft online nach Informationen. Wenn die erwarteten Ergebnisse ausbleiben, geben wir oft frustriert auf!

Haben Sie sich jedoch jemals gefragt, was sich hinter den Hunderten von Suchergebnissen verbirgt? Die Antwort ist: „Informationen“!

Diese Fülle an Informationen kann jedoch nur durch den Einsatz spezialisierter Tools erschlossen werden. Diese Werkzeuge spielen eine entscheidende Rolle bei der Informationsbeschaffung, aber ohne das nötige Wissen über ihre Funktion und Anwendung bleiben sie für die Nutzer unbrauchbar. Bevor wir uns also mit den verschiedenen Tools befassen, sollten wir uns ein grundlegendes Verständnis davon verschaffen, was OSINT bedeutet.

Was ist Open-Source-Intelligence?

Open-Source-Intelligence, kurz OSINT, bezieht sich auf die Gewinnung von Informationen aus öffentlich zugänglichen Quellen für die Nutzung im Bereich der Nachrichtendienste. In unserer heutigen „Internet-Welt“ erfahren wir sowohl positive als auch negative Auswirkungen dieser Technologie.

Zu den Vorteilen des Internets gehört der einfache Zugang zu einer Fülle von Informationen. Zu den Nachteilen zählen der mögliche Missbrauch dieser Informationen und der damit verbundene Zeitaufwand.

An dieser Stelle kommen OSINT-Tools ins Spiel, die hauptsächlich dazu dienen, Informationen im Web zu sammeln und zu analysieren. Informationen können in verschiedenen Formaten vorliegen, wie Text, Dateien oder Bilder. Einem Bericht des Kongressforschungsdienstes (CRS) zufolge, basiert Open-Source-Intelligence auf öffentlichen Informationen, die korrekt verbreitet, gesammelt und effektiv genutzt werden. Diese Informationen werden den Benutzern bereitgestellt, um spezifische Informationsanforderungen zu erfüllen.

Warum benötigen wir OSINT-Tools?

Stellen Sie sich vor, Sie müssten im Internet nach Informationen zu einem bestimmten Thema suchen. Normalerweise müssen Sie zuerst suchen und analysieren, bis Sie die gewünschten Ergebnisse erzielen. Dieser Prozess kann sehr zeitaufwendig sein. Hier kommen Intelligence-Tools ins Spiel, denn diese können denselben Prozess innerhalb von Sekunden erledigen.

Es ist sogar möglich, mehrere Tools gleichzeitig zu nutzen, um umfassende Informationen über ein bestimmtes Ziel zu sammeln, die dann korreliert und weiterverwendet werden können.

Lassen Sie uns nun in einige der herausragendsten OSINT-Tools eintauchen.

Shodan

Während Google die am weitesten verbreitete Suchmaschine für alle ist, stellt Shodan eine spezialisierte Suchmaschine dar, die insbesondere für Hacker und Sicherheitsexperten von großem Nutzen ist, um exponierte Systeme zu finden.

Shodan liefert im Vergleich zu anderen Suchmaschinen Ergebnisse, die relevanter für den Bereich der IT-Sicherheit sind. Shodan konzentriert sich hauptsächlich auf Informationen zu Geräten, die mit dem Netzwerk verbunden sind. Diese können von Laptops über Ampeln und Computer bis hin zu verschiedenen IoT-Geräten reichen. Dieses Open-Source-Tool unterstützt Sicherheitsanalysten insbesondere bei der Identifizierung eines Ziels und der Durchführung von Tests auf verschiedene Schwachstellen, Passwörter, Dienste und Ports.

Darüber hinaus bietet Shodan den Nutzern flexible Suchmöglichkeiten.

Ein Beispiel: Ein Benutzer könnte nach angeschlossenen Netcams, Webcams oder Ampeln suchen. Hier sind einige typische Anwendungsfälle für Shodan:

- Testen von Standardpasswörtern

- Identifizieren von Geräten mit VNC-Viewer

- Überprüfung der Verfügbarkeit von Assets über offene RDP-Ports

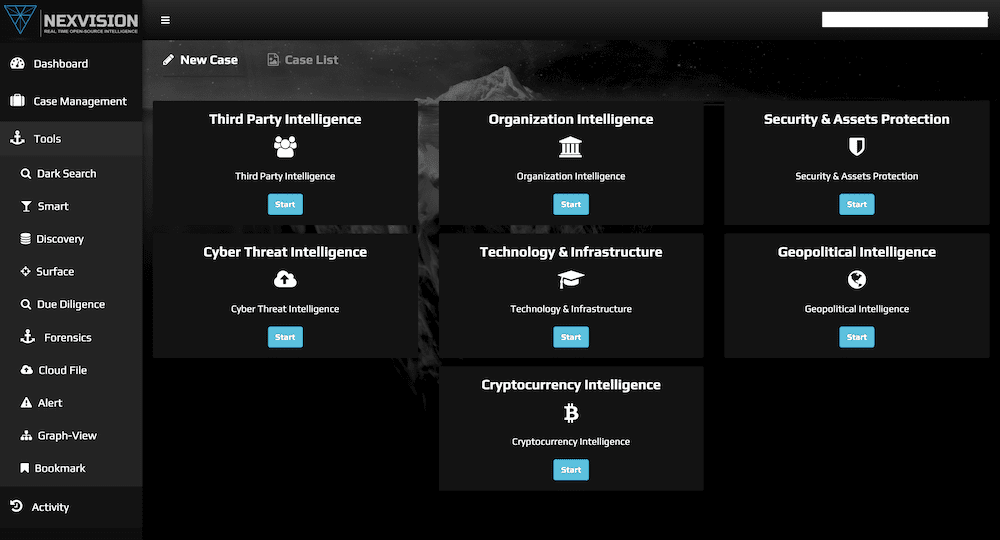

NextVision

NextVision ist eine fortschrittliche KI-gestützte OSINT-Lösung, die Echtzeitinformationen aus dem gesamten Web, einschließlich des Clear Web, Dark Web und sozialer Medien, bereitstellt. Sie ermöglicht den Zugriff auf Dark-Web-Suchen über normale Browser wie Chrome und Safari, ohne die Verwendung des Anonymisierungsbrowsers Tor.

Egal ob Sie Hintergrundüberprüfungen, Due Diligence, Kunden-Onboarding-Compliance (KYC/AML/CFT), Organisationsinformationen, Informationen von Drittanbietern, Cyber-Bedrohungsdaten oder sogar Krypto-Währungsadressen von Ransomware-Bedrohungen suchen, NexVision liefert präzise Echtzeitantworten.

NextVision wird hauptsächlich von Militär und Regierungen eingesetzt, ist aber seit 2020 kommerziell erhältlich und wird von Fortune-500-Unternehmen sowie kleinen und mittelständischen Unternehmen (KMU) für ihre Informations- und Untersuchungsanforderungen genutzt. Das Angebot umfasst ein direktes Abonnement ihrer SaaS-Lösung und den Kauf von Informationen.

Funktionsweise:

Zunächst sammelt die KI-gesteuerte Engine kontinuierlich Daten, analysiert und kategorisiert sie. Dadurch entsteht ein umfangreicher Datenpool. Im zweiten Schritt nutzt die Engine maschinelles Lernen, um Fehlalarme zu reduzieren und präzise, kontextualisierte Ergebnisse zu liefern. Dies reduziert den Arbeitsaufwand, den Zeitaufwand für Untersuchungen und die „Alarmmüdigkeit“, die Analysten durch große Mengen irrelevanter Daten erfahren. Abschließend werden alle Ergebnisse auf dem Dashboard angezeigt, wo die Benutzer visualisieren und fundierte Entscheidungen treffen können.

Das Dashboard ermöglicht Benutzern, Keyword-Warnungen einzurichten, um Ziele in Echtzeit zu überwachen, Untersuchungen durchzuführen und Ergebnisse zu analysieren, während sie anonym bleiben.

Die Software verfügt über eine benutzerfreundliche Oberfläche, die auch für Einsteiger geeignet ist. Analysten können auf umfassende Informationen zugreifen und diese nutzen, ohne Skripte schreiben oder Codezeilen programmieren zu müssen.

Das Social-Media-Modul überwacht Daten von Meta (ehemals Facebook), Instagram, LinkedIn, Discord, Twitter, YouTube, Telegram usw. und nutzt Geolokalisierungstechnologie, um die Quelle und den Ort der Informationsverbreitung zu bestimmen.

Social Links

Social Links ist ein Softwareunternehmen, das KI-gesteuerte Lösungen entwickelt, um Daten aus offenen Quellen zu extrahieren, analysieren und visualisieren. Dazu gehören soziale Medien, Messenger, Blockchains und das Dark Web. Ihr Hauptprodukt, SL Professional, versetzt Ermittler und Datensicherheitsexperten in die Lage, ihre Ziele schneller und effektiver zu erreichen.

SL Professional bietet eine Reihe von benutzerdefinierten Suchmethoden, die mehr als 500 offene Quellen abdecken. Die erweiterten Suchabfragen des Produkts, von denen viele auf maschinellem Lernen basieren, ermöglichen es Benutzern, Daten zu filtern, während sie auf ausgeklügelte Weise gesammelt werden.

Die OSINT-Lösungen von Social Links bieten jedoch mehr als nur das Sammeln von Informationen. Sie stellen auch fortschrittliche Analysetools zur Verfügung, um Daten im Zuge von Untersuchungen zu verfeinern und genaue Ergebnisse zu liefern, die ein immer umfassenderes Bild der Ermittlungen ergeben.

Merkmale:

- Ein professionelles Paket mit über 1000 Suchmethoden für mehr als 500 offene Datenquellen, einschließlich aller wichtigen Plattformen für soziale Medien, Messenger, Blockchains und das Dark Web.

- Fortschrittliche Automatisierungsfunktionen, die maschinelles Lernen nutzen, um eine Vielzahl von Informationen abzurufen und genaue Ergebnisse in hoher Geschwindigkeit zu liefern.

- Maßgeschneiderte Analysetools ermöglichen die Anreicherung und Gestaltung der Daten für die spezifischen Bedürfnisse der Benutzer.

- Nahtlose Integration in die bestehende IT-Infrastruktur.

- Social Links bietet Schulungen und Support als Teil seiner Produktpakete.

Für Unternehmen, die eine umfassende OSINT-Lösung suchen, bietet Social Links auch die Enterprise-Plattform SL Private Platform an. Dies ist eine On-Premise-OSINT-Lösung, die eine breite Palette von Suchmethoden, vollständige Anpassung an die Benutzerbedürfnisse und private Datenspeicherung ermöglicht.

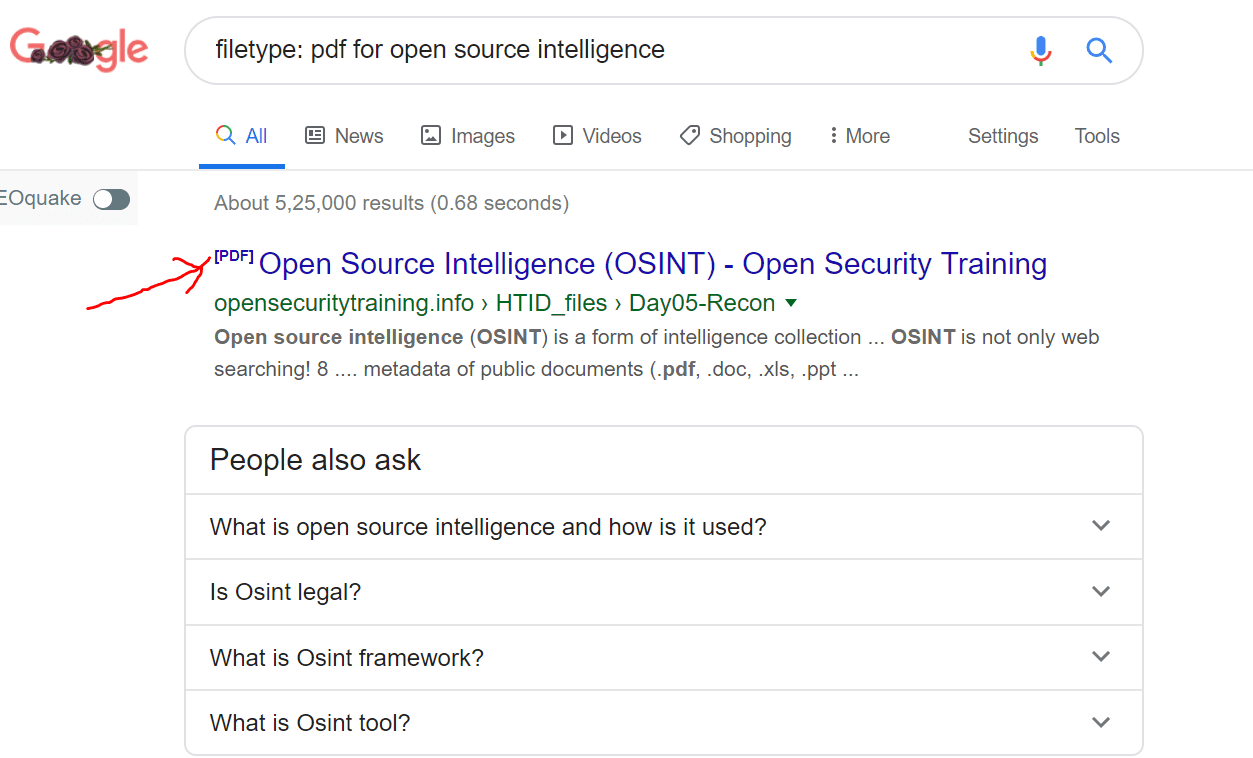

Google Dorks

Google Dorks, das 2002 ins Leben gerufen wurde, liefert effektive Ergebnisse mit hoher Leistung. Dieses abfragebasierte Open-Source-Intelligence-Tool wurde entwickelt, um Benutzern dabei zu helfen, den Index oder die Suchergebnisse gezielt und effektiv zu filtern.

Google Dorks bietet eine flexible Möglichkeit, Informationen mit Hilfe bestimmter Operatoren zu finden und wird auch als „Google Hacking“ bezeichnet. Diese Operatoren erleichtern die Suche nach spezifischen Informationen. Hier sind einige der von Google Dorks bereitgestellten Operatoren:

- filetype: Dieser Operator wird verwendet, um bestimmte Dateitypen zu finden oder nach bestimmten Zeichenketten zu suchen.

- intext: Diese Option wird verwendet, um nach bestimmten Texten auf einer Seite zu suchen.

- ext: Wird verwendet, um nach Dateien mit einer bestimmten Erweiterung zu suchen.

- inurl: Wird verwendet, um nach einem bestimmten Wort oder einer bestimmten Zeichenkette in der URL zu suchen.

- intitle: Wird verwendet, um nach Titeln oder bestimmten Wörtern in der URL zu suchen.

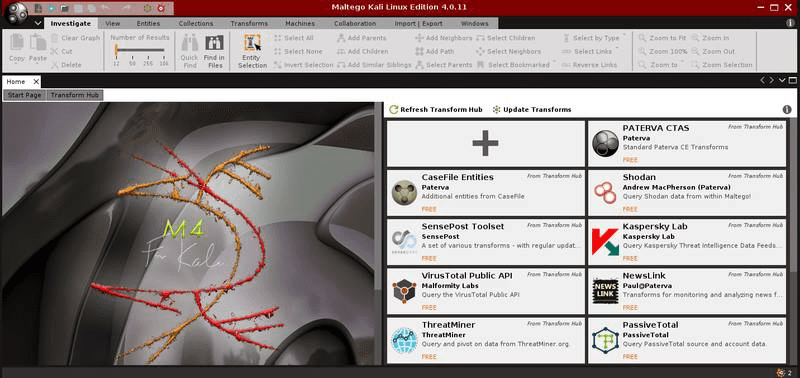

Maltego

Maltego, entworfen und entwickelt von Paterva, ist eines der integrierten Tools in Kali Linux. Dieses Open-Source-Intelligence-Tool wird hauptsächlich verwendet, um umfassende Untersuchungen verschiedener Ziele mit Hilfe von integrierten Transformationen durchzuführen (und bietet auch die Möglichkeit, benutzerdefinierte Transformationen zu schreiben).

Maltego ist in Java geschrieben und wird als integriertes, vorgefertigtes Paket in Kali Linux ausgeliefert. Für die Nutzung des Tools ist eine kostenlose Registrierung auf der Paterva-Website erforderlich. Nach der Registrierung können Benutzer das Tool nutzen, um effektiv digitale Fußabdrücke eines bestimmten Ziels im Internet zu erstellen und zu entwickeln.

Ergebnisse können bei der IP-Konvertierung, der Identifizierung der AS-Nummer, der Erkennung von Netzblöcken und sogar bei der Ermittlung von Phrasen und Standorten auftreten. Diese Symbole in Maltego bieten eine detaillierte Ansicht und Informationen zu allen Elementen.

Durch eine tiefere Analyse des Prozesses kann man weitere Informationen über das Ziel gewinnen. Zusammenfassend lässt sich sagen, dass Maltego ein hervorragendes Werkzeug ist, um die Spuren jeder Entität über das Internet zu verfolgen. Maltego ist für alle gängigen Betriebssysteme verfügbar.

The Harvester

The Harvester ist ein Tool zum Auffinden von E-Mails, Subdomains, IPs usw. aus verschiedenen öffentlichen Datenquellen.

Hier ist ein Beispiel, wie man Subdomains mit DNSdumpster finden kann:

[[email protected] theHarvester]# python theHarvester.py -d wdzwdz.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: wdzwdz.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.wdzwdz.com:104.25.134.107 tools.wdzwdz.com:104.25.134.107 www.wdzwdz.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

TheHarvester ist auch unter Kali Linux verfügbar. Sie können die Kali Linux-Installationsanleitung überprüfen, wenn Sie diese benötigen.

Es gibt übrigens noch weitere Tools, um Subdomains zu finden.

Recon-Ng

Recon-ng ist ein effektives Tool zur Aufklärung eines Ziels.

Die Stärke des Tools liegt in seinem modularen Ansatz. Die Leistungsfähigkeit modularer Tools wird besonders denjenigen bewusst, die mit Metasploit arbeiten. Recon-ng bietet verschiedene integrierte Module, die hauptsächlich zur gezielten Informationsbeschaffung verwendet werden. Informationen werden hierbei den Bedürfnissen der Benutzer entsprechend extrahiert. Die Module von Recon-ng können genutzt werden, indem einfach die Domänen im Arbeitsbereich hinzugefügt werden.

Arbeitsbereiche werden hauptsächlich erstellt, um dort Operationen durchzuführen. Die Benutzer werden nach der Erstellung sofort in den Arbeitsbereich weitergeleitet. Innerhalb des Arbeitsbereichs kann die Domäne mit dem Befehl „add domain

Einige der herausragenden Module, wie „google-site-web“ und „bing-domain-web“, werden verwendet, um weitere Domains zu finden, die mit der anfänglichen Zieldomain in Zusammenhang stehen. Das Ergebnis sind alle für die Suchmaschinen indexierten Domains. Ein weiteres interessantes Modul ist „bing_linkedin_cache“, das hauptsächlich dazu verwendet wird, Details zu E-Mail-Adressen zu erhalten, die mit der Domain in Verbindung stehen. Dieses Modul kann auch für Social-Engineering-Zwecke genutzt werden.

Darüber hinaus können wir mit weiteren Modulen zusätzliche Informationen über Ziele abrufen. Dieses Open-Source-Intelligence-Tool ist daher ein hervorragendes Werkzeug, das in das Toolkit jedes Forschers gehört.

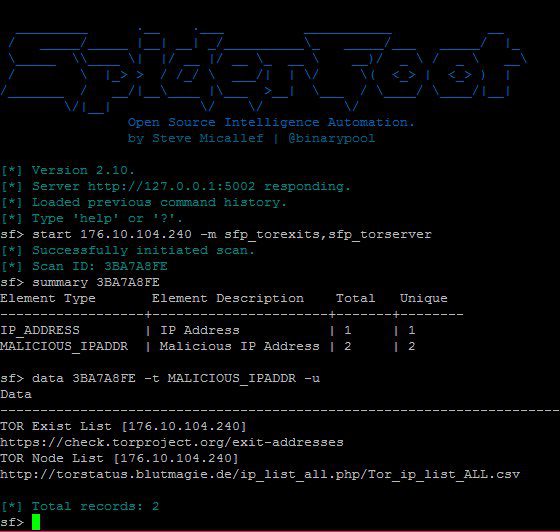

Spiderfoot ist ein Open-Source-Tool zur Aufklärung, das für Linux und Windows verfügbar ist. Es wurde in Python geschrieben, ist hoch konfigurierbar und läuft auf fast jeder Plattform. Es integriert eine einfache interaktive GUI mit einer leistungsstarken Befehlszeilenschnittstelle.

Es ermöglicht automatisch die Nutzung von Abfragen über mehr als 100 OSINT-Quellen, um Informationen wie E-Mails, Namen, IP-Adressen und Domänennamen zu erhalten. Es sammelt eine Vielzahl von Informationen über ein Ziel, wie z. B. Netzblöcke, E-Mails, Webserver und vieles mehr. Mit Spiderfoot können Sie Ziele gemäß Ihren Anforderungen definieren, da es die Daten so sammelt, dass deren Zusammenhänge verstanden werden.

Die von SpiderFoot gesammelten Daten liefern eine Vielzahl von Informationen über Ihr spezifisches Ziel. Es bietet klare Einblicke in mögliche Hacking-Bedrohungen, die zu Schwachstellen, Datenlecks und anderen wichtigen Informationen führen können. Diese Erkenntnisse helfen dabei, Penetrationstests durchzuführen und Bedrohungen besser zu erkennen, bevor sie angegriffen werden.

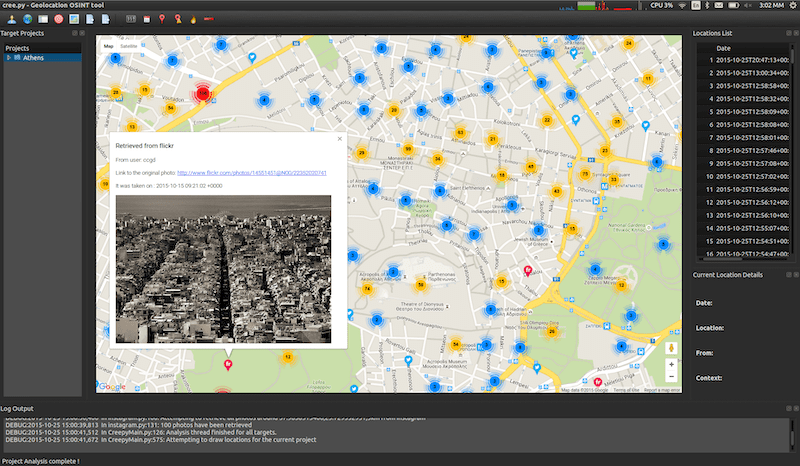

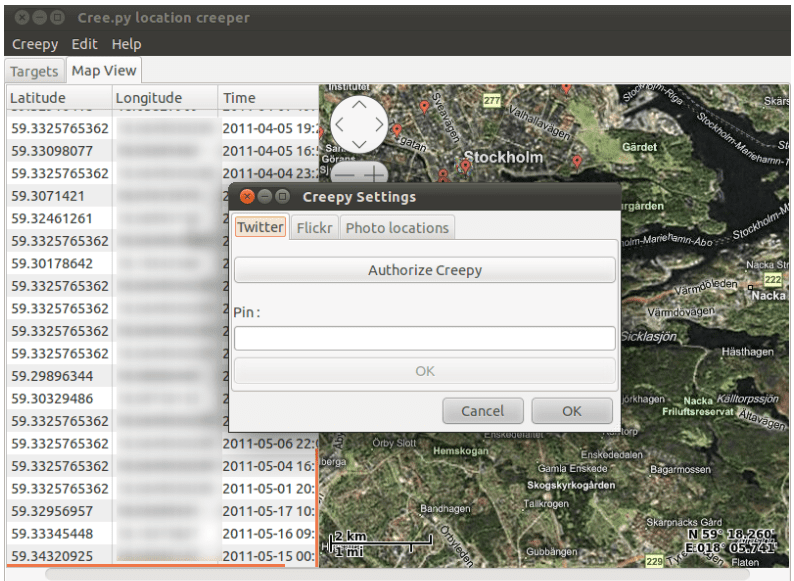

Creepy

Creepy ist ein Open-Source-Geolokalisierungs-Intelligence-Tool. Es sammelt Informationen über die Geolokalisierung, indem es verschiedene soziale Netzwerkplattformen und Bildhostingdienste nutzt, die zuvor öffentlich gemacht wurden. Creepy präsentiert die Berichte auf einer Karte und nutzt einen Suchfilter, der auf dem genauen Ort und Datum basiert. Die Berichte sind im CSV- oder KML-Format verfügbar, um sie für weitere Analysen zu exportieren.

Die Hauptfunktionen von Creepy sind in zwei Hauptregisterkarten unterteilt: „Ziele“ und „Kartenansicht“.

Creepy ist in Python geschrieben und wird auch mit einer gepackten Binärdatei für Linux-Distributionen wie Debian, Backtrack, Ubuntu und Microsoft Windows ausgeliefert.

Fazit

Penetrationstests sind anspruchsvoll und erfordern Informationen aus verschiedenen Quellen. Ich hoffe, die oben genannten OSINT-Tools werden Ihnen bei diesen Aufgaben helfen.

Sie können auch Online-Penetrationstest-Tools zur Aufklärung und Exploit-Suche erkunden.