[*]

[*]A piacon elérhető különböző nyílt forráskódú intelligencia (OSINT) eszközök szemet gyönyörködtető képe.

[*]Mindennapi életünkben rengeteg információ után kutatunk az interneten. Ha nem érjük el a várt eredményt, akkor általában abbahagyjuk!

[*]De gondoltad már, mi rejlik abban a több száz oldalas eredményben? „Információ”!

[*]Ez csak különböző eszközök használatával lehetséges. Az eszközök jelentős szerepet játszanak az információkeresésben, de az eszközök fontosságának és használatának ismerete nélkül nem lesz hasznos a felhasználók számára. Mielőtt elkezdené az eszközök használatát, legyen egy világos elképzelésünk arról OSINT.

Tartalomjegyzék

Mi az a nyílt forráskódú intelligencia?

[*]Nyílt forráskódú intelligenciaOSINT néven röviden az információ nyilvános forrásokból történő összegyűjtését jelenti, hogy azokat a hírszerzéssel összefüggésben felhasználják. Mától az „internet világát” éljük, életünkre gyakorolt hatásának előnyei és hátrányai egyaránt lesznek.

[*]Az internet használatának előnye, hogy rengeteg információt nyújt és mindenki számára könnyen elérhető. Hátránya viszont az információval való visszaélés és a sok idő ráfordítása.

[*]Most jönnek az OSINT eszközök, amelyeket főként az interneten található információk gyűjtésére és korrelálására használnak. Az információ többféle formában is elérhető; lehet szöveges formátum, fájl, kép stb. Szerint a CSR-jelentés a Kongresszus számára, azt mondták, hogy a nyílt forráskódú intelligenciát olyan nyilvános információkból állították elő, amelyeket megfelelően terjesztenek, gyűjtenek és hatékonyan hasznosítottak. És elérhetővé teszi ezt az információt a felhasználók számára egy adott intelligenciakövetelmény kielégítésére.

Miért van szükségünk OSINT eszközökre?

[*]Tekintsünk egy olyan helyzetet vagy forgatókönyvet, amelyben bizonyos témákkal kapcsolatos információkat kell találnunk a weben. Ehhez először keresni és elemzést kell végezni, amíg meg nem kapjuk a pontos eredményt, ez sok időt vesz igénybe. Ez a fő oka annak, hogy szükségünk van intelligencia eszközökre, mert a fent említett folyamat ezekkel az eszközökkel másodpercek alatt végrehajtható.

[*]Akár több eszközt is futtathatunk, hogy összegyűjtsük a célhoz kapcsolódó összes információt, amelyek korrelálhatók és később felhasználhatók.

[*]Tehát vessünk egy pillantást a legjobb OSINT eszközökre.

Shodan

[*]A Google a legtöbbet használt keresőmotor, míg Shodan egy fantasztikus és aranybánya keresőmotor a hackerek számára, hogy megtekintsék a kitett tárgyakat.

[*]Más keresőmotorokhoz képest a Shodan olyan eredményeket kínál, amelyek értelmesebbek és a biztonsági szakemberekhez kapcsolódnak. Főleg a hálózatra csatlakoztatott eszközökkel kapcsolatos információkat tartalmaz. Az eszközök különbözhetnek a laptopoktól, a közlekedési jelzőlámpáktól, a számítógépektől és számos egyéb IoT-eszköztől. Ez a nyílt forráskódú eszköz elsősorban a biztonsági elemzőt segíti a cél azonosításában, és különböző sebezhetőségek, jelszavak, szolgáltatások, portok és így tovább tesztelésében.

[*]Ezenkívül a felhasználók számára a közösség legrugalmasabb kereséseit biztosítja.

[*]Vegyük például azt a helyzetet, amikor az egyetlen felhasználó láthatja a csatlakoztatott netkamerákat, webkamerákat, közlekedési lámpákat stb. Megnézünk néhány felhasználási esetet a Shodantól:

- Az „alapértelmezett jelszavak” tesztelése

- Eszközök VNC megjelenítővel

- A rendelkezésre álló eszközök tesztelésére nyitott RDP-port használata

NexVision

[*]NexVision egy fejlett mesterséges intelligencia alapú OSINT megoldás, amely valós idejű intelligenciát biztosít a teljes webről (Clear Web, Dark Web és Social Media). Példátlan hozzáférést biztosít a sötét webes keresésekhez normál böngészőkön keresztül, mint például a Chrome és a Safari, a Tor névtelenítő böngésző használata nélkül.

[*]Ha háttérellenőrzést, átvilágítást, ügyfél-bevezetési megfelelést (KYC/AML/CFT) szeretne végezni, szervezeti intelligenciaadatokat, harmadik féltől származó hírszerzési információkat, kiberfenyegetésekkel kapcsolatos intelligenciát szeretne gyűjteni, vagy akár ransomware fenyegetésből származó kriptovaluta-címeket keres, a NexVision pontos valós idejű válaszokat ad.

[*]A NexVisiont elsősorban a katonaság és a kormányok használják, de 2020 óta kereskedelmi forgalomban is elérhető, és a Fortune 500-as cégek és a kis- és középvállalkozások (KKV-k) egyaránt támaszkodnak hírszerzési és nyomozási szükségleteikre. Szolgáltatásukhoz tartozik a SaaS-megoldásukra való közvetlen előfizetés és a vásárlási intelligenciajelentések.

[*]A NexVisiont elsősorban a katonaság és a kormányok használják, de 2020 óta kereskedelmi forgalomban is elérhető, és a Fortune 500-as cégek és a kis- és középvállalkozások (KKV-k) egyaránt támaszkodnak hírszerzési és nyomozási szükségleteikre. Szolgáltatásukhoz tartozik a SaaS-megoldásukra való közvetlen előfizetés és a vásárlási intelligenciajelentések.

[*]Hogyan működik:

[*]Az első lépésben a mesterséges intelligencia által hajtott motor folyamatosan gyűjti az adatokat, elemzi és kategorizálja azokat, így biztosítva a legnagyobb kereskedelmi forgalomban elérhető adatforrást. A második lépésben a motor gépi tanulást használ a téves pozitívumok csökkentésére, hogy rendkívül pontos és kontextusba illesztett eredményeket biztosítson. Ez nagymértékben csökkenti a vizsgálatokhoz szükséges munkaórákat és időt, valamint az elemzők figyelmes fáradtságát, amikor nagy mennyiségű irreleváns adattal találkoznak. Az utolsó lépésben az összes eredmény megjelenik a műszerfalon, ahol a felhasználók könnyen vizualizálhatják és megalapozott döntéseket hozhatnak.

[*]Az irányítópult lehetővé teszi a felhasználók számára, hogy kulcsszóriasztásokat állítsanak be, hogy valós időben figyeljék a célokat, végezzenek vizsgálatokat és elemezzék az eredményeket, miközben névtelenek maradnak.

[*]A szoftver egyszerű felülettel rendelkezik, amelyet belépő szintű elemzők számára terveztek. Az elemzők anélkül férhetnek hozzá és használhatják a katonai szintű és átfogó hírszerzést, hogy szkriptekre hagyatkoznának vagy egyetlen kódsort is megírnának.

[*]Közösségi média modulja figyeli a Meta (korábban Facebook), az Instagram, a LinkedIn, a Discord, a Twitter, a Youtube, a Telegram stb. adatait, és geo-location technológiával van felszerelve az információterjesztés forrásának és helyének meghatározásához.

Közösségi linkek

[*]Közösségi linkek egy olyan szoftvercég, amely mesterséges intelligencia által vezérelt megoldásokat fejleszt, amelyek nyílt forrásokból nyerik ki, elemzik és vizualizálják az adatokat, beleértve a közösségi médiát, a messengereket, a blokkláncokat és a sötét webet. Az SL Professional zászlóshajó termékük lehetővé teszi a nyomozók és adatbiztonsági szakemberek számára, hogy gyorsabban és hatékonyabban érjék el munkacéljaikat.

[*]Az SL Professional több mint 500 nyílt forráskódot átfogó, egyedi tervezésű keresési módszereket kínál. A termék speciális keresési lekérdezései, amelyek közül sok a gépi tanulásra támaszkodik, lehetővé teszik a felhasználók számára, hogy kifinomult módon szűrjék az adatokat a gyűjtés során.

[*]A Social Links OSINT megoldásai azonban többet tesznek, mint pusztán információgyűjtést; fejlett elemzési eszközöket is kínálnak az adatok finomítására a vizsgálatok előrehaladtával, pontos eredményeket adva vissza, így még érthetőbb képet adnak a vizsgálatról.

[*]Jellemzők

- Több mint 1000 eredeti keresési módszer professzionális csomagja több mint 500 nyílt adatforráshoz, beleértve az összes főbb közösségi médiát, üzenetküldőket, blokkláncokat és a sötét webet.

- Speciális automatizálási funkciók, amelyek kihasználják a gépi tanulást, hogy az információ-visszakeresés széles skáláját biztosítsák, és figyelemre méltó sebességgel pontos eredményeket jelenítsenek meg.

- A testre szabott elemző eszközök lehetővé teszik az adatok jelentős gazdagítását és a felhasználó konkrét céljainak megfelelő formázását.

- Zökkenőmentes integráció az IT-infrastruktúrán belül

- A Social Links képzést és támogatást kínál termékcsomagjaik részeként.

[*]Azon szervezetek számára, akiknek a végső OSINT megoldásra van szükségük, a Social Links vállalati szintű SL Private Platform platformmal is rendelkezik – egy helyszíni OSINT megoldás, amely a keresési módszerek legszélesebb skáláját, a felhasználók igényeinek megfelelő teljes körű testreszabást és a privát adattárolást kínálja.

Google Dorks

[*]Google Dorks 2002-ben jött létre, és kiváló teljesítménnyel hatékony eredményeket ad. Ezt a lekérdezés alapú nyílt forráskódú intelligens eszközt főként azért fejlesztették ki és hozták létre, hogy segítse a felhasználókat az index vagy a keresési eredmények megfelelő és hatékony célzásában.

[*]A Google Dorks rugalmas módot biztosít az információkeresésre bizonyos operátorok használatával, és talán Google Hacking-nek is hívják. Ezek az operátorok megkönnyítik a keresést az információk kinyerésében. Az alábbiakban felsorolunk néhány, a Google Docker által biztosított operátort vagy indexelési lehetőséget, amelyek a következők:

- Fájltípus: Ez az operátor elsősorban a fájltípusok megkeresésére vagy egy adott karakterlánc keresésére szolgál

- Szöveg: Ezzel az indexelési lehetőséggel egy adott oldalon kereshet egy adott szöveget.

- Ext: Ez egy adott kiterjesztés keresésére szolgál egy fájlban.

- Inurl: Az URL-ben található adott karakterlánc vagy szó keresésére szolgál

- Cím: A fent említett cím vagy szavak keresése az URL-ben

Maltego

[*]Maltego a Paterva tervezte és fejlesztette, és ez a Kali Linux egyik beépített eszköze. Ezt a nyílt forráskódú intelligens eszközt elsősorban arra használják, hogy jelentős felderítést végezzenek különböző célpontok ellen, számos beépített transzformáció segítségével (és lehetőséget biztosít egyéni transzformációk írására is).

[*]A Maltegoban használt programozási nyelv Java nyelven íródott, és beépített, előre csomagoltként jelenik meg a Kali Linuxban. Az eszköz használatához regisztráció szükséges, a regisztráció ingyenes, és a felhasználónak regisztrálnia kell a Paterva oldalon. Ha a regisztrációs folyamat megtörtént, a felhasználók ezzel az eszközzel hatékony digitális lábnyomokat hozhatnak létre és fejleszthetnek az adott célpontról az interneten.

[*]A várt eredmények megtörténhetnek az IP-konverziónál, azonosításra kerül az AS szám, a Netblock is azonosításra kerül, még a kifejezések és a helyek is azonosításra kerülnek. Ezek mind a Maltego ikonjai, amelyek részletes nézetet és információkat nyújtanak az összes ikonról.

[*]A várt eredmények megtörténhetnek az IP-konverziónál, azonosításra kerül az AS szám, a Netblock is azonosításra kerül, még a kifejezések és a helyek is azonosításra kerülnek. Ezek mind a Maltego ikonjai, amelyek részletes nézetet és információkat nyújtanak az összes ikonról.

[*]Még több információt is megtudhat a célpontról, ha jobban belemélyed a folyamatba. Végül elmondhatom, hogy ez egy kiváló eszköz az egyes entitások lábnyomainak követésére az interneten keresztül. A Maltego az összes népszerű operációs rendszeren elérhető.

The Harvester

[*]The Harvester egy csodálatos eszköz e-mailek, aldomainek, IP-címek stb. keresésére különféle nyilvános adatokból.

[*]Az alábbi példa az aldomaineket a DNSdumpster használatával keresheti meg.

[[email protected] theHarvester]# python theHarvester.py -d etoppc.com.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: etoppc.com.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.etoppc.com.com:104.25.134.107 tools.etoppc.com.com:104.25.134.107 www.etoppc.com.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

[*]A TheHarvester Kali Linuxon is elérhető. Ha szüksége van rá, megnézheti a Kali Linux telepítési útmutatóját.

[*]BTW, több eszköz is létezik az aldomainek keresésére.

Recon-Ng

[*]Recon-ng hatékony eszköz a célponton történő felderítés végrehajtására.

[*]Ennek az eszköznek a teljes ereje teljes mértékben a moduláris megközelítésben rejlik. A moduláris eszközök ereje érthető azok számára, akik Metasploitot használnak. A Recon-ng különféle beépített modulokkal rendelkezik, amelyek elsősorban a felhasználói igények szerinti információk kinyerésére szolgálnak. A Recon-ng modulokat csak a tartományok hozzáadásával használhatjuk a munkaterületen.

[*]A munkaterületek elsősorban a benne lévő műveletek elvégzésére szolgálnak. A felhasználók a munkaterület létrehozása után azonnal át lesznek irányítva a munkaterületre. A munkaterületen belül a tartomány konkrétan megadható az add domain

[*]Néhány kiváló modul, mint például a google-site-web és a bing-domain-web, az első kezdeti céldomainhez kapcsolódó további tartományok keresésére szolgál. Ezeknek a tartományoknak az eredménye lesz az összes indexelt domain a keresőmotorok számára. Egy másik fülbemászó modul a bing_linkedin_cache, amely elsősorban a domainhez kapcsolódó e-mail címek adatainak lekérésére szolgál. Ez a modul felhasználható a social engineering végrehajtásában is.

[*]Sőt, más modulok segítségével további vagy kiegészítő információkat is lekérhetünk a célpontokról. Végül tehát ez a nyílt forráskódú intelligencia eszköz egy fantasztikus eszköz, és a kutatók eszköztárába is bele kell foglalni.

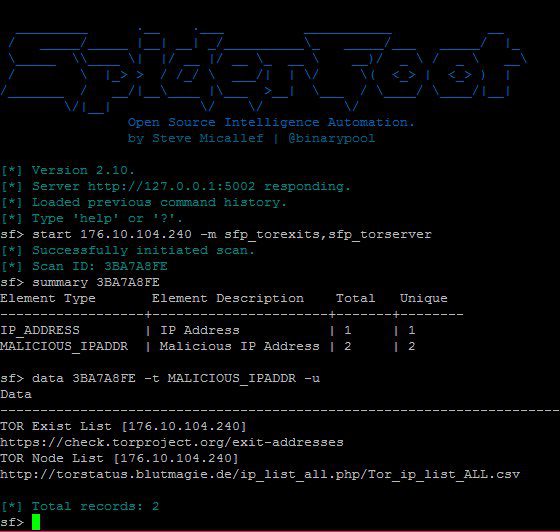

[*]Pókláb egy nyílt forráskódú felderítő eszköz, amely Linuxra és Windowsra is elérhető. Python nyelven fejlesztették ki magas konfigurációval, és gyakorlatilag bármilyen platformon fut. Egyszerű és interaktív grafikus felhasználói felülettel integrálható, hatékony parancssori felülettel.

[*]Automatikusan lehetővé tette számunkra, hogy több mint 100 OSINT-forrás lekérdezését használjuk, hogy megragadhassuk az e-mailek, nevek, IP-címek, domain nevek stb. információit. Széles körű információt gyűjt egy célpontról, például netblokkokról, e-mailekről, webről. szerverek és még sok más. A Spiderfoot használatával célozhat a követelményei szerint, mert az adatokat úgy gyűjti össze, hogy megérti, hogyan kapcsolódnak egymáshoz.

[*]A SpiderFoot-ból gyűjtött adatok sokféle információt nyújtanak az Ön konkrét célpontjáról. Világos betekintést nyújt a lehetséges hackelési fenyegetésekről, amelyek sebezhetőséghez, adatszivárgáshoz és egyéb fontos információkhoz vezethetnek. Tehát ezek a betekintések segítenek a behatolási teszt kihasználásában, és javítják a fenyegetések intelligenciáját, hogy figyelmeztessenek, mielőtt megtámadják vagy ellopják.

[*]A SpiderFoot-ból gyűjtött adatok sokféle információt nyújtanak az Ön konkrét célpontjáról. Világos betekintést nyújt a lehetséges hackelési fenyegetésekről, amelyek sebezhetőséghez, adatszivárgáshoz és egyéb fontos információkhoz vezethetnek. Tehát ezek a betekintések segítenek a behatolási teszt kihasználásában, és javítják a fenyegetések intelligenciáját, hogy figyelmeztessenek, mielőtt megtámadják vagy ellopják.

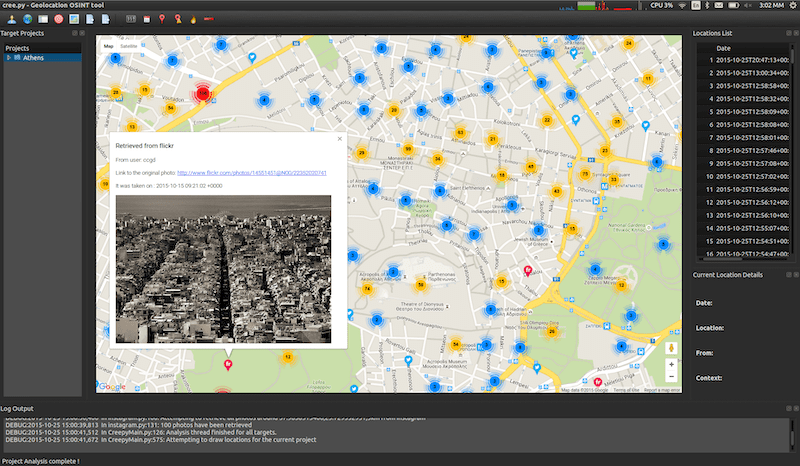

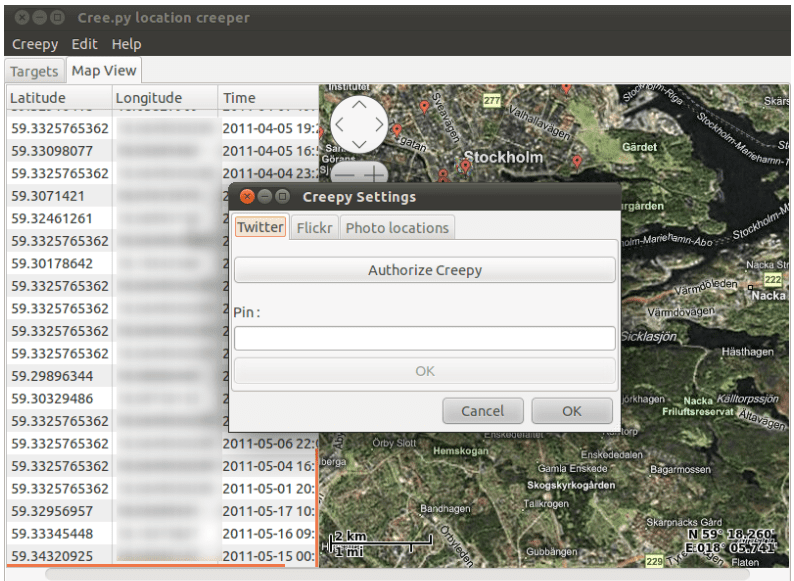

Hátborzongató

[*]Hátborzongató egy nyílt forráskódú Geolocation intelligens eszköz. A földrajzi helymeghatározásról információkat gyűjt különböző közösségi hálózati platformok és képtárolási szolgáltatások segítségével, amelyek már máshol megjelentek. A Creepy a jelentéseket a térképen jeleníti meg, a pontos hely és dátum szerinti keresési szűrő használatával. Ezek a jelentések CSV vagy KML formátumban érhetők el, és további elemzés céljából exportálhatók.

[*]A Creepy fő funkciói két fő lapra oszlanak, nevezetesen. ‘Célok’ és ‘Térképnézet’ lap.

[*]A Creepy fő funkciói két fő lapra oszlanak, nevezetesen. ‘Célok’ és ‘Térképnézet’ lap.

[*]A Creepy python nyelven íródott, és csomagolt binárist is tartalmaz olyan Linux disztribúciókhoz, mint a Debian, Backtrack, Ubuntu és Microsoft Windows.

[*]A Creepy python nyelven íródott, és csomagolt binárist is tartalmaz olyan Linux disztribúciókhoz, mint a Debian, Backtrack, Ubuntu és Microsoft Windows.

Következtetés

[*]A penetrációs tesztelés kihívást jelent, és különféle forrásokból származó információkat igényel. Remélem, hogy a fenti ONIST eszközök segítenek ebben.

[*]Fedezheti az online penteszt eszközöket is a felderítéshez és az exploit kereséshez.