Nincs jobb módszer az etikus hackelési készségekbe vetett bizalom növelésére, mint próbára tenni őket.

Az etikus hackerek és a penetrációs tesztelők számára kihívást jelenthet képességeik legális tesztelése, ezért a nem biztonságos webhelyek, amelyek biztonságos környezetet biztosítanak a hackelési készségek teszteléséhez, fantasztikus módja annak, hogy kihívásokkal teljen szembe.

A nem biztonságos webhelyek és webalkalmazások, amelyek biztonságos feltörési környezetet biztosítanak, ideális alapot jelentenek a tanuláshoz. Az új hackerek megtanulhatják, hogyan találhatnak náluk sebezhetőséget, a biztonsági szakemberek pedig és bug bounty a vadászok növelhetik szakértelmüket, és más új sebezhetőséget is találhatnak.

Tartalomjegyzék

Sebezhető webalkalmazások használata

Ha ezeket a szándékosan létrehozott sebezhető webhelyeket és webalkalmazásokat tesztelésre használja, biztonságos környezetet biztosít a tesztelés legális gyakorlásához, miközben a törvény jobb oldalán áll. Ily módon feltörhet anélkül, hogy olyan veszélyes területre lépne, amely a letartóztatáshoz vezethet.

Ezeket az alkalmazásokat arra tervezték, hogy segítsék a biztonság iránt érdeklődőket az információbiztonsági és behatolási tesztelési képességeik elsajátításában és fejlesztésében.

Ebben a cikkben számos olyan alkalmazástípust soroltam fel, amelyeket szándékosan nem biztonságosnak terveztek, és gyakran „Rohadt sebezhetőnek” is neveznek.

A buggy webalkalmazás, gyakran ismert BWAPP, egy ingyenes és nyílt forráskódú eszköz. Ez egy PHP alkalmazás, amely MySQL adatbázist használ háttérként. Ez a Bwapp több mint 100 hibát tartalmaz, amelyeken dolgozhat, akár egy feladatra készül, akár csak az etikus hackelési képességeit szeretné a színvonalon tartani. Ez lefedi az összes fő (és legelterjedtebb) biztonsági hibát.

Ez az OWASP Top 10 Projectből származó eszköz több mint 100 online alkalmazás sebezhetőségét és hibáját tartalmazza. Az alábbiakban felsorolunk néhány hibát:

- Webhelyek közötti szkriptelés (XSS) és webhelyek közötti kérés hamisítása (CSRF)

- DoS (szolgáltatásmegtagadási) támadások

- Man-in-the-middle támadások

- Szerveroldali kérelem-hamisítás (SSRF)

- SQL, OS Command, HTML, PHP és SMTP injekciók stb.

Ez a webalkalmazás segítséget nyújt Önnek a jogszerű etikus hackelés és tolltesztek lefolytatásában.

Könnyen letöltheti ezt a bwapp-ot a következővel: ide kattintva.

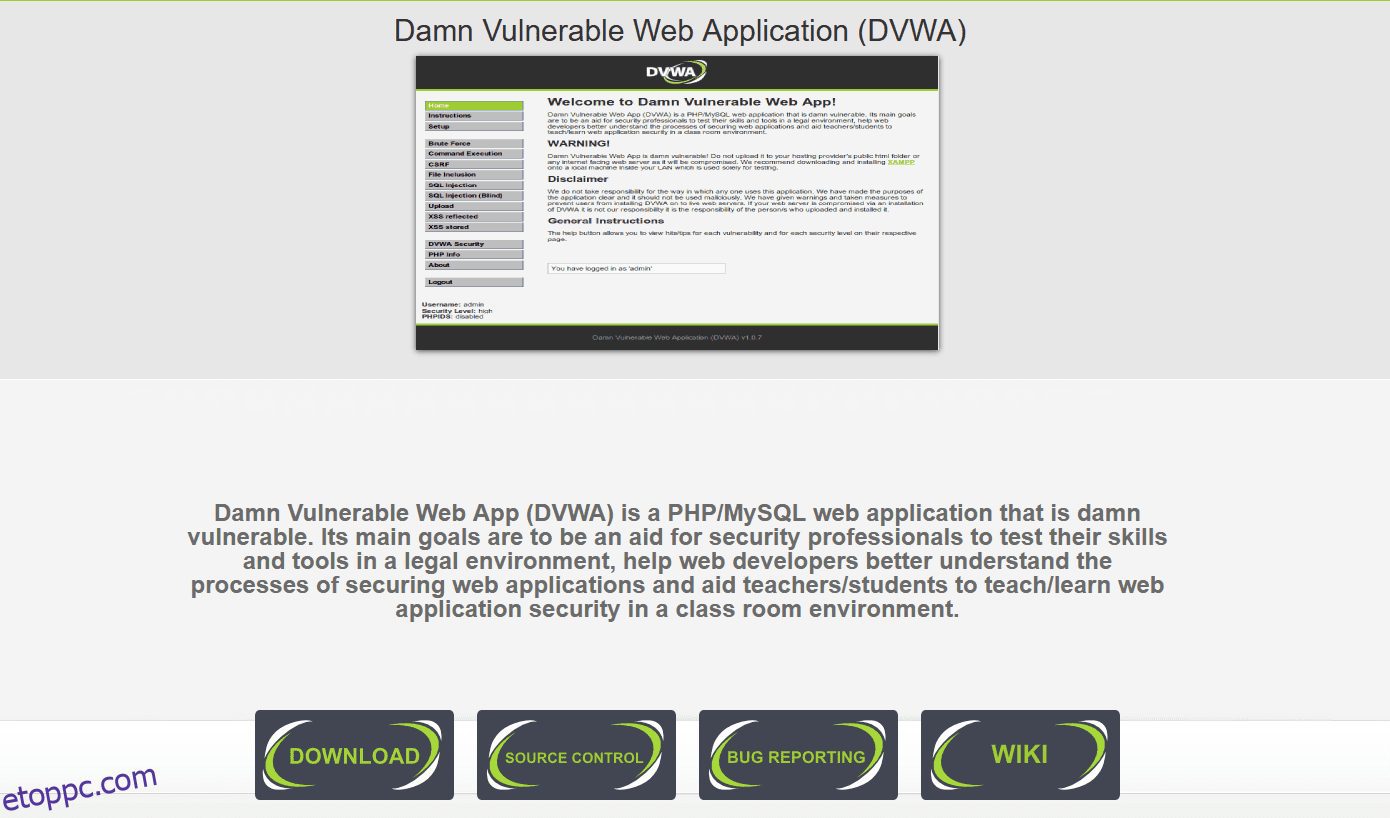

Rohadt sebezhető webalkalmazás

Rohadt sebezhető webalkalmazás, gyakran más néven DVWA, PHP és MySQL nyelven fejlesztették ki. Szándékosan hagyják sebezhetővé, így a biztonsági szakemberek és az etikus hackerek próbára tehetik képességeiket anélkül, hogy jogilag veszélyeztetnék bárki rendszerét. A DVWA futtatásához webszerver, PHP és MySQL telepítése szükséges. Ha még nincs beállítva webszerver, a DVWA telepítésének leggyorsabb módja az „XAMPP” letöltése és telepítése. Az XAMPP innen tölthető le.

Ez az átkozottul sebezhető webalkalmazás tartalmaz néhány sebezhetőséget, amelyeken tesztelni kell.

- Nyers erő

- Parancs végrehajtása

- CSRF és fájlbefoglalás

- XSS és SQL injekció

- Nem biztonságos fájlfeltöltés

A DVWA fő előnye, hogy beállíthatjuk a biztonsági szinteket az egyes sérülékenységek tesztelésének gyakorlásához. Minden biztonsági szinthez egyedi tehetségre van szükség. A biztonsági kutatók megvizsgálhatják, mi folyik a háttérben, köszönhetően a fejlesztők döntésének, hogy közzéteszik a forráskódot. Ez kiválóan alkalmas arra, hogy a kutatók megismerjék ezeket a problémákat, és segítséget nyújtsanak másoknak ezek megismerésében.

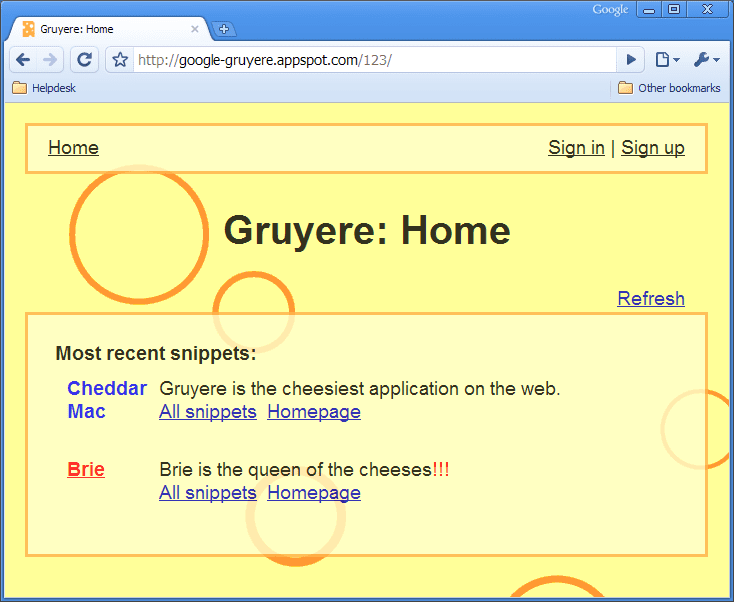

Google Gruyere

A „sajt” és a „hackelés” szavakat nem gyakran találjuk együtt használva, de ez a weboldal tele van lyukakkal, akárcsak a finom sajt. Gruyere Kiváló választás kezdőknek, akik szeretnék megtanulni, hogyan találják meg és használják ki a sebezhetőséget, és hogyan küzdjenek ellenük. Emellett „sajtos” kódolást is használ, és az egész dizájn sajtra épül.

kép forrása: Google gruyere

kép forrása: Google gruyere

A dolgok megkönnyítése érdekében Python nyelven íródott, és a sebezhetőség típusai szerint van kategorizálva. Rövid leírást adnak a sebezhetőségről, amelyet minden egyes feladatnál megtalálhat, kihasználhat és azonosíthat a black-box vagy white-box hackeléssel (vagy a két technika kombinációjával). Néhány közülük:

- Információközlés

- SQL injekció

- Telephelyközi kérelem-hamisítás

- Szolgáltatásmegtagadási támadások

Bár némi előzetes tudás szükséges, ez a legjobb választás kezdőknek.

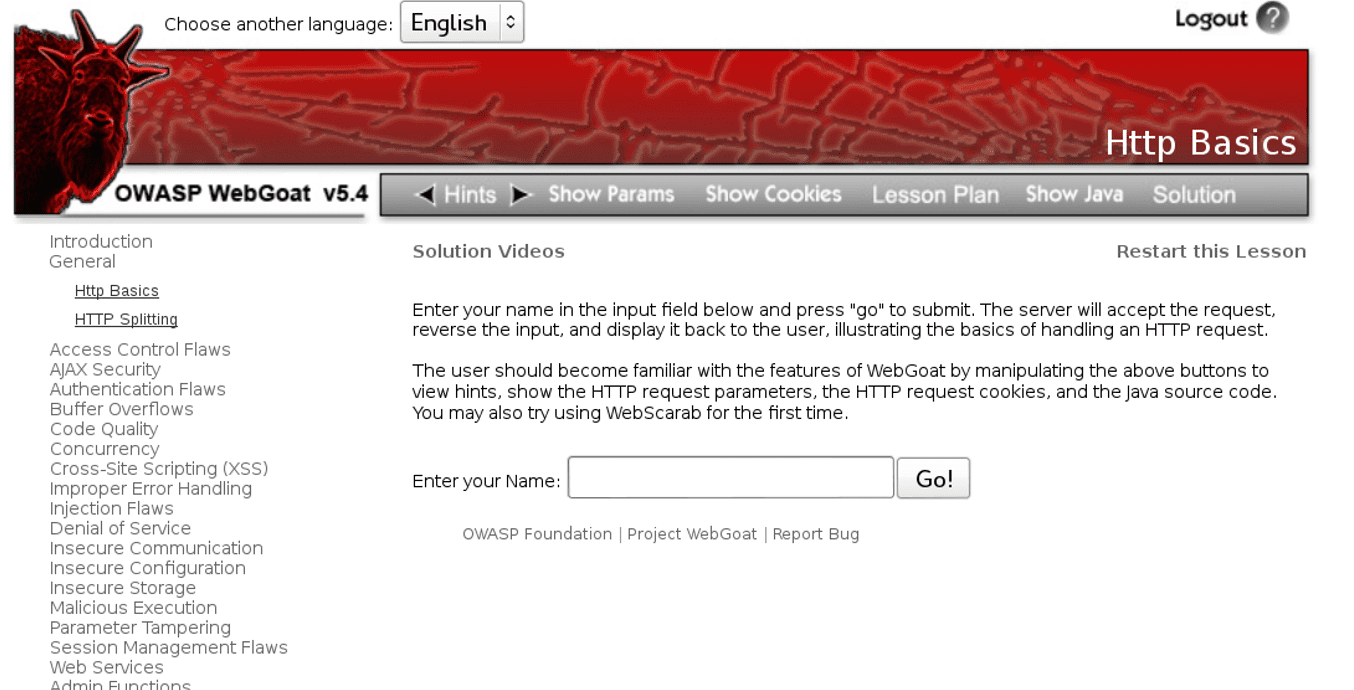

WebKecske

Ez a lista egy másik OWASP-elemet tartalmaz, és az egyik legnépszerűbb. WebKecske egy nem biztonságos program, amely a gyakori szerveroldali alkalmazásproblémák megismerésére használható. Célja, hogy segítse az embereket az alkalmazások biztonságának megismerésében és a tesztelési technikák gyakorlásában.

Az egyes leckék lehetővé teszik, hogy megismerkedjen egy adott biztonsági hibával, majd megtámadja azt az alkalmazásban.

A Webgoat egyes sebezhetőségei a következők:

- Puffer túlcsordul

- Nem megfelelő hibakezelés

- Injekciós hibák

- Nem biztonságos kommunikáció és konfiguráció

- Munkamenet-kezelési hibák

- Paraméter szabotázs

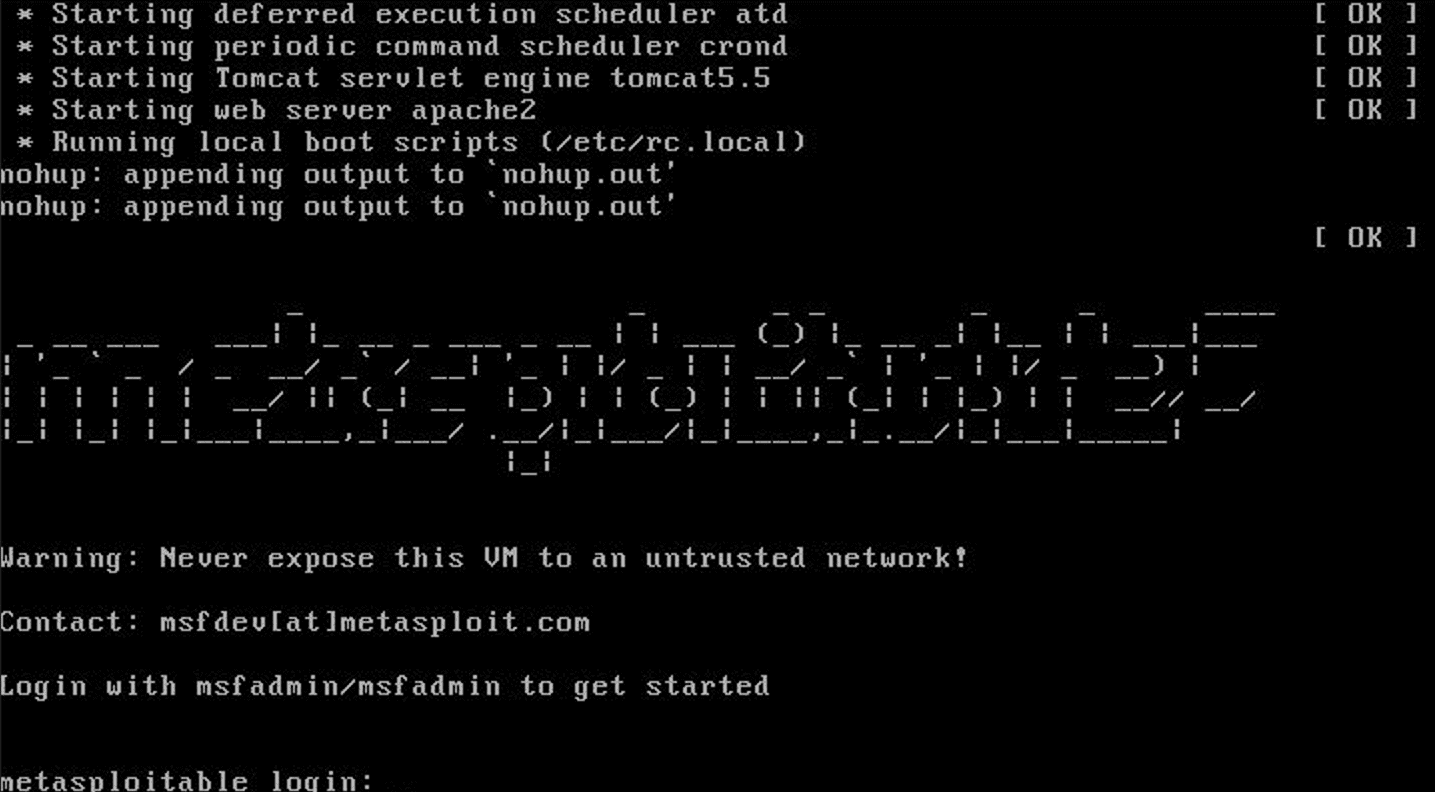

Metasploitable 2

A biztonságkutatók közül Metasploitable 2 a leggyakrabban használt online alkalmazás. Az olyan csúcskategóriás eszközök, mint a Metasploit és az Nmap, tesztelhetik ezt az alkalmazást a biztonság iránt érdeklődők.

Ennek a sebezhető alkalmazásnak a fő célja a hálózati tesztelés. A kiemelkedő Metasploit program mintájára készült, amelyet a biztonsági kutatók a biztonsági hibák felfedezésére használnak. Talán még egy shell-t is találhat ehhez a programhoz. WebDAV, phpMyAdminés a DVWA mind beépített funkciók ebben az alkalmazásban.

Előfordulhat, hogy nem találja az alkalmazás grafikus felhasználói felületét, de számos eszközt használhat a terminálon vagy a parancssoron keresztül annak kihasználásához. Megnézheti többek között a portjait, szolgáltatásait és verzióját. Ez segít felmérni, mennyire képes megtanulni a Metasploit eszközt.

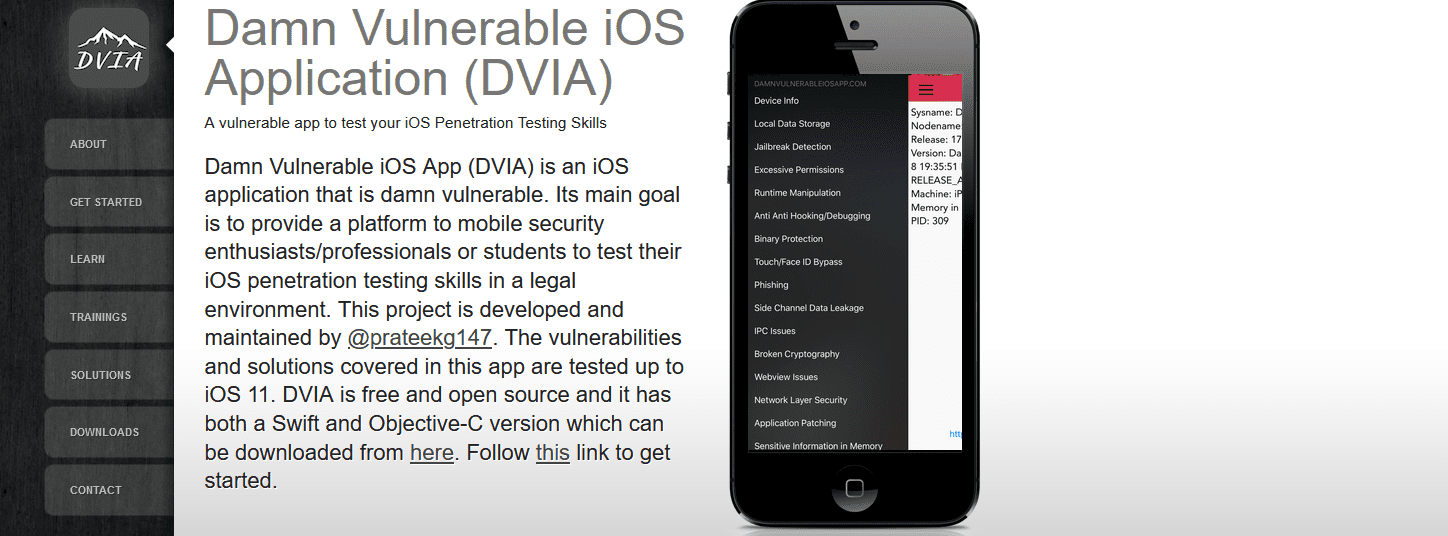

Rohadt sebezhető iOS-alkalmazás

DVIA egy iOS-program, amely lehetővé teszi a mobilbiztonság rajongóinak, szakértőknek és fejlesztőknek a penetrációs tesztelés gyakorlását. Nemrég újra kiadták, és már ingyenesen elérhető a GitHubon.

Az OWASP Top 10 mobilkockázatát követően a DVIA tipikus iOS-alkalmazás-sebezhetőségeket tartalmaz. Swiftben fejlesztették, és minden sebezhetőséget teszteltek az iOS 11-ig. A használatához Xcode-ra lesz szüksége.

A DVIA-ban elérhető szolgáltatások közül néhány:

- Jail-break észlelése

- Adathalászat

- Törött kriptográfia

- Futásidejű manipuláció

- Alkalmazásfoltozás

- Bináris foltozás

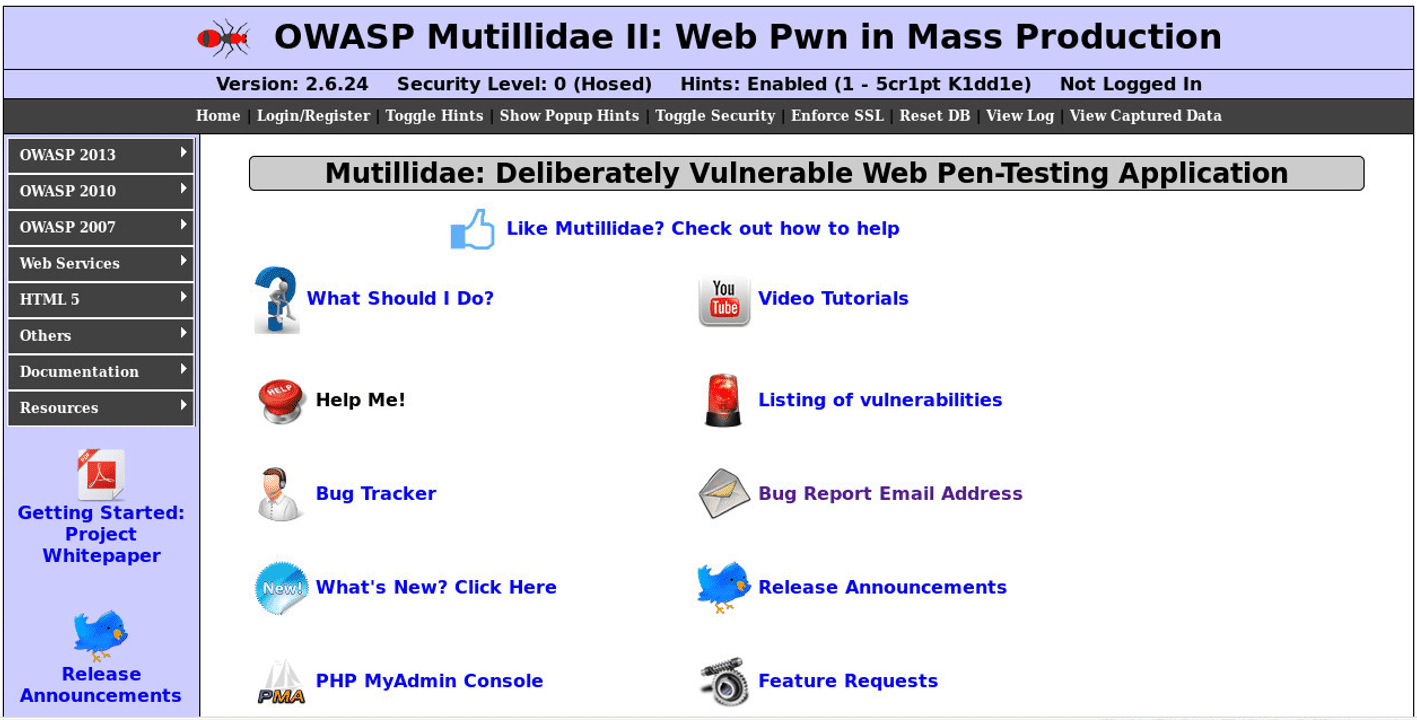

OWASP Mutillidae II

Mutillidae II egy nyílt forráskódú és ingyenes program, amelyet az OWASP fejlesztett ki. Sok biztonsági rajongó használta, mivel könnyen használható online hackelési környezetet biztosít. Számos sebezhetőséget, valamint ajánlásokat tartalmaz, amelyek segítik a felhasználót ezek kihasználásában. Ez a webalkalmazás az Ön számára készült, hogy felfrissítse képességeit, ha a penetrációs tesztelés vagy a hackelés az Ön szórakozása.

Számos tesztelhető sebezhetőséget tartalmaz, beleértve a kattintásfeltörést, a hitelesítés megkerülését és egyebeket. A sebezhetőségek szakasza további alternatívákat kínáló alkategóriákat is tartalmaz.

Telepítenie kell XAMPP a rendszerén. A Mutillidae azonban magában foglalja az XAMPP-t. Még a biztonságos és nem biztonságos módok közötti váltás is lehetséges. Mutillidae egy komplett laborkörnyezet, amely mindent tartalmaz, amire szüksége van.

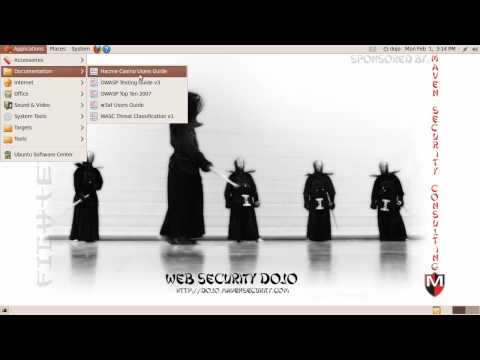

Web Security Dojo

WSD egy virtuális gép különféle eszközökkel, mint például a Burp Suite és ratproxy és célgépek (például WebGoat). Ez egy nyílt forráskódú oktatási környezet, amely az Ubuntu 12.04 operációs rendszeren alapul. Egyes célokhoz képzési anyagokat és használati útmutatókat is tartalmaz.

Nem kell semmilyen más eszközt futtatnia a használatához; csak erre a virtuális gépre van szüksége. Először telepítenie és futtatnia kell a VirtualBox 5-öt (vagy újabbat), vagy használhatja helyette a VMware-t. Ezután importálja az ova fájlt a VirtualBox/VMware-be, és kész. Ugyanaz lesz az érzés, mint bármely más Ubuntu OS.

Ez a virtuális gép ideális kezdőknek, szakembereknek és tanároknak önálló tanuláshoz és tanuláshoz, akik a sebezhetőségekről szeretnének tanítani.

Következtetés 😎

Gyakorlati tapasztalattal kell rendelkeznie a nem biztonságos alkalmazásokkal kapcsolatban, mielőtt belépne az információbiztonság professzionális területére. Segíti a képességeid fejlődését.

Segít a gyenge területek azonosításában és gyakorlásában is. Ha etikus hackelést gyakorol a célirányosan épített alkalmazásokon, jobban megértheti feltörési képességeit és azt, hogy hol áll a biztonság területén. Hasznos az információ megosztása. Ezekkel a webalkalmazásokkal megmutathatja másoknak, hogyan észlelhetik a tipikus webalkalmazás-hibákat.