Az e-kereskedelem világát az utóbbi időben drámai módon fellendítette az internetes technológiák fejlődése, amely lehetővé teszi, hogy sokkal több ember csatlakozzon az internethez és több tranzakciót bonyolítson le.

Manapság sokkal több vállalkozás támaszkodik webhelyére a bevételszerzés fő forrásaként. Ezért az ilyen webes platformok biztonságát prioritásként kell kezelni. Ebben a cikkben áttekintjük a ma elérhető legjobb felhőalapú VAPT (Vulnerability Assessment and Penetration Testing) eszközök listáját, valamint azt, hogy miként használhatják őket kiinduló, kis- és középvállalkozások.

Először is, egy web-alapú vagy e-kereskedelmi vállalkozás tulajdonosának meg kell értenie a sebezhetőség felmérése (VA) és a behatolási teszt (PT) közötti különbségeket és hasonlóságokat, hogy tájékozódhasson a vállalkozása számára legmegfelelőbb döntések meghozatalakor. Bár mind a VA, mind a PT kiegészítő szolgáltatásokat nyújt, csak apró különbségek vannak abban, hogy mit szeretnének elérni.

Tartalomjegyzék

Különbség a VA és a VT között

A Vulnerability Assessment (VA) végrehajtásakor a tesztelő célja annak biztosítása, hogy az alkalmazásban, a webhelyen vagy a hálózatban lévő összes nyitott sebezhetőséget meghatározzák, azonosítsák, osztályozzák és rangsorolják. A sebezhetőségi felmérésről azt mondják, hogy egy lista-orientált gyakorlat. Ezt a lapolvasó eszközök használatával érhetjük el, amelyeket a cikk későbbi részében tekintünk meg. Elengedhetetlen egy ilyen gyakorlat elvégzése, mert ez kritikus betekintést ad a vállalkozásoknak abba, hogy hol vannak a kiskapuk, és mit kell javítaniuk. Ez a gyakorlat is biztosítja a szükséges információkat a vállalkozások számára a tűzfalak, például a WAF-ok (Web Application Firewalls) konfigurálásakor.

Másrészt a penetrációs teszt (PT) gyakorlat közvetlenebb, és azt mondják, hogy célorientált. A cél itt nem csak az alkalmazás védelmének vizsgálata, hanem a felfedezett sebezhetőségek kihasználása is. Ennek célja valós kibertámadások szimulálása az alkalmazás vagy a webhely ellen. Ezek egy része automatizált szerszámokkal is elvégezhető; néhányat felsorolunk a cikkben, és manuálisan is meg lehet tenni. Ez különösen fontos a vállalkozások számára, hogy megértsék a biztonsági rés kockázati szintjét, és a lehető legjobban megvédjék a sebezhetőséget az esetleges rosszindulatú kizsákmányolástól.

Ezért ezt igazolhatnánk; a sebezhetőség értékelése bemenetet biztosít a penetrációs tesztelés elvégzéséhez. Ezért olyan teljes körű eszközökre van szükség, amelyek segíthetnek mindkettő elérésében.

Nézzük a lehetőségeket…

Astra

Astra egy teljes körű felhő alapú VAPT-eszköz, különös tekintettel az e-kereskedelemre; támogatja a WordPress, Joomla, OpenCart, Drupal, Magento, PrestaShop és más programokat. Egy sor alkalmazást, rosszindulatú programokat és hálózati teszteket tartalmaz a webalkalmazás biztonságának felméréséhez.

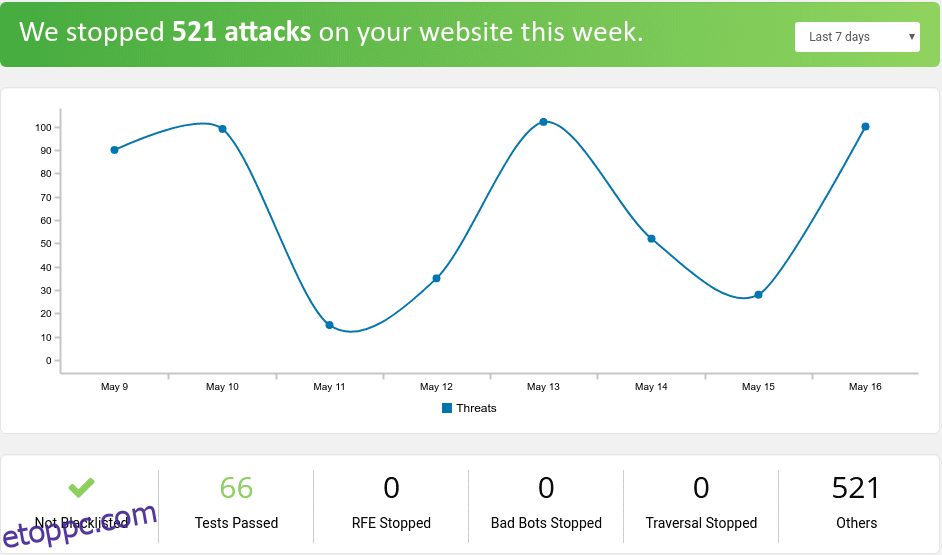

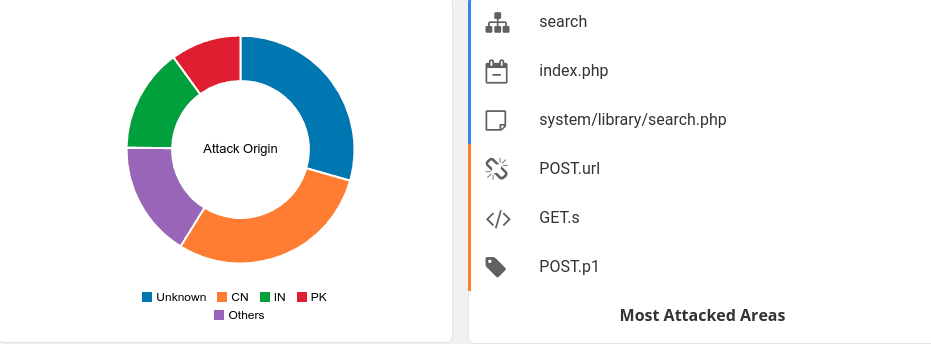

Egy intuitív irányítópulttal rendelkezik, amely grafikus elemzést jelenít meg a webhelyén blokkolt fenyegetésekről, adott idővonalon.

Egyes funkciók közé tartozik.

- Alkalmazás Statikus és dinamikus kódelemzés

Statikus kóddal és dinamikus elemzéssel, amely ellenőrzi az alkalmazás kódját futási idő előtt és közben, hogy biztosítsa a fenyegetések valós időben történő észlelését, amelyek azonnal javíthatók.

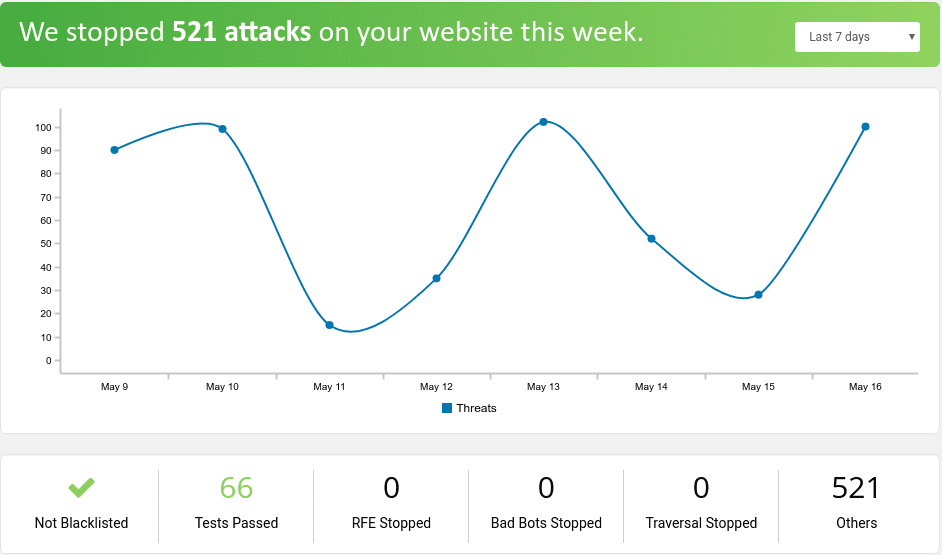

Ezenkívül automatikus alkalmazáskeresést végez az ismert rosszindulatú programok után, és eltávolítja azokat. Hasonlóképpen, a fájlkülönbségek ellenőrzik a fájlok sértetlenségét, amelyeket egy belső program vagy külső támadó rosszindulatúan módosított. A rosszindulatú programok ellenőrzése szakaszban hasznos információkat kaphat a webhelyén található lehetséges rosszindulatú programokról.

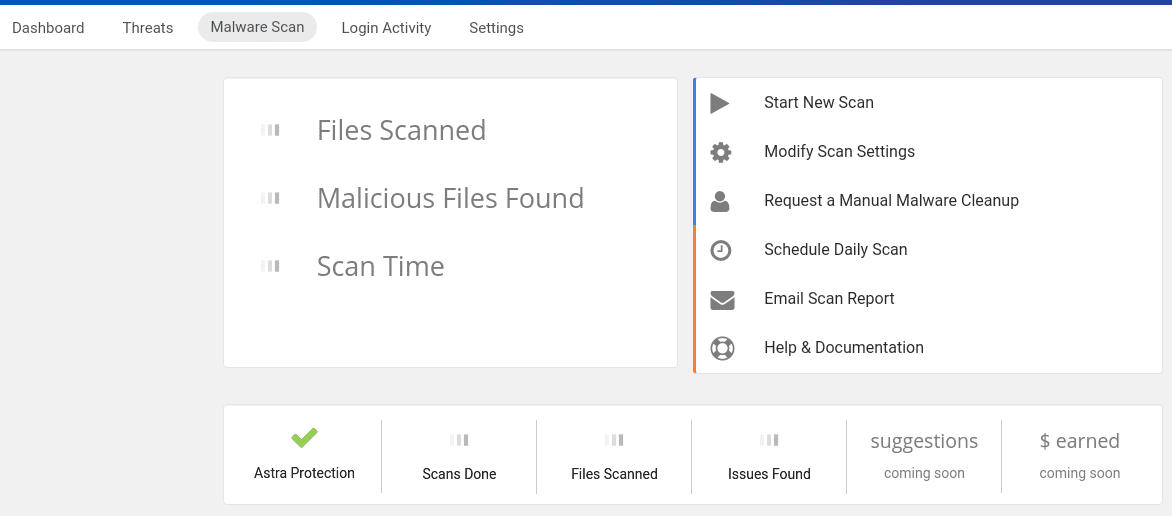

Az Astra emellett automatikus fenyegetésészlelést és naplózást is végez, amelyek betekintést nyújtanak abba, hogy az alkalmazás mely részei vannak a legsebezhetőbbek a támadásokkal szemben, mely részek vannak leginkább kihasználva a korábbi támadási kísérletek alapján.

- Fizetési átjáró és infrastruktúra tesztelése

Fizetési átjáró tolltesztet futtat a fizetési integrációval rendelkező alkalmazásokhoz – hasonlóképpen infrastruktúra-teszteket is, hogy biztosítsa az alkalmazás tároló infrastruktúrájának biztonságát.

Az Astra az útválasztók, kapcsolók, nyomtatók és egyéb hálózati csomópontok hálózati penetrációs tesztjével érkezik, amelyek belső biztonsági kockázatoknak tehetik ki vállalkozását.

A szabványok tekintetében az Astra tesztelése fő biztonsági szabványokon alapul, beleértve az OWASP, PCI, SANS, CERT, ISO27001 szabványokat.

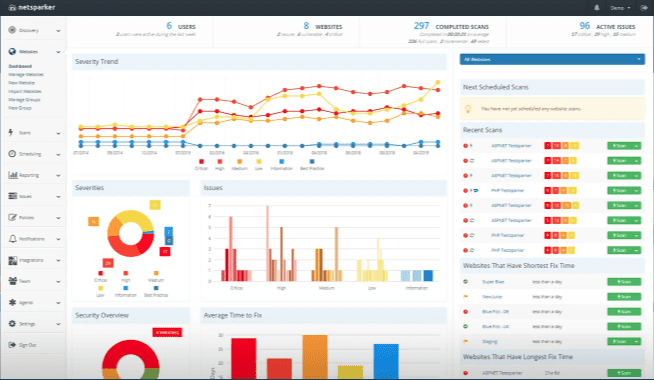

Invicti

Invicti egy vállalati használatra kész közép-nagy üzleti megoldás, amely számos funkcióval rendelkezik. Robusztus szkennelési funkcióval büszkélkedhet, amely Proof-Based-Scanning™ technológia védjegye teljes automatizálással és integrációval.

Az Invicti számos integrációval rendelkezik a meglévő eszközökkel. Könnyen integrálható olyan problémakövető eszközökbe, mint a Jira, Clubhouse, Bugzilla, AzureDevops stb. Integrálható olyan projektmenedzsment rendszerekkel is, mint a Trello. Hasonlóképpen a CI (folyamatos integráció) rendszerekkel, mint például a Jenkins, Gitlab CI/CD, Circle CI, Azure stb. Ez lehetővé teszi az Invicti számára, hogy integrálódjon az SDLC-be (szoftverfejlesztési életciklus); így az összeállítási folyamatok most már tartalmazhatnak sebezhetőség-ellenőrzést, mielőtt a funkciókat bevezetné az üzleti alkalmazásba.

Az intelligencia irányítópultja betekintést nyújt abba, hogy milyen biztonsági hibák vannak az alkalmazásban, azok súlyossági szintje, és melyeket javítottunk ki. Ezenkívül információkat nyújt a vizsgálat eredményeiből származó sebezhetőségekről és a lehetséges biztonsági résekről.

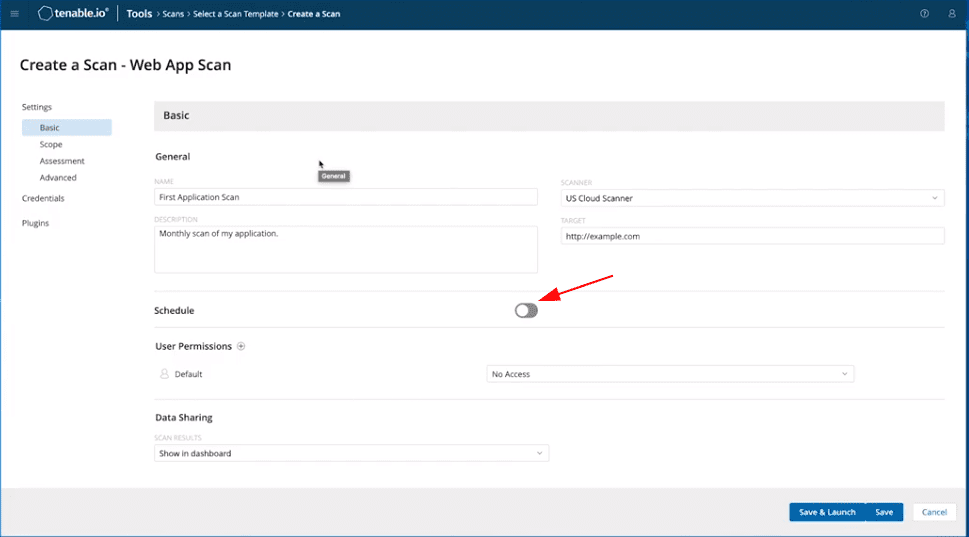

Tartható

Tenable.io egy vállalati használatra kész webalkalmazás-ellenőrző eszköz, amely fontos betekintést nyújt az összes webalkalmazás biztonsági kilátásaiba.

Könnyen beállítható és elindítható. Ez az eszköz nem csak egyetlen futó alkalmazásra összpontosít, hanem az összes telepített webalkalmazásra.

A sebezhetőségek vizsgálatát a széles körben népszerű OWASP tíz legfontosabb sebezhetőségére is alapozza. Ez megkönnyíti a biztonsági általános szakértők számára a webalkalmazások vizsgálatának kezdeményezését és az eredmények megértését. Ütemezhet egy automatikus vizsgálatot, hogy elkerülje az alkalmazások manuális újraellenőrzésével járó ismétlődő feladatokat.

Pentest-eszközök A szkenner teljes körű szkennelési információt nyújt a webhelyeken található sebezhetőségekről.

Lefedi a web-ujjlenyomat-vételt, az SQL-befecskendezést, a webhelyek közötti parancsfájlokat, a távoli parancsvégrehajtást, a helyi/távoli fájlbefoglalást stb. Ingyenes szkennelés is elérhető, de korlátozott szolgáltatásokkal.

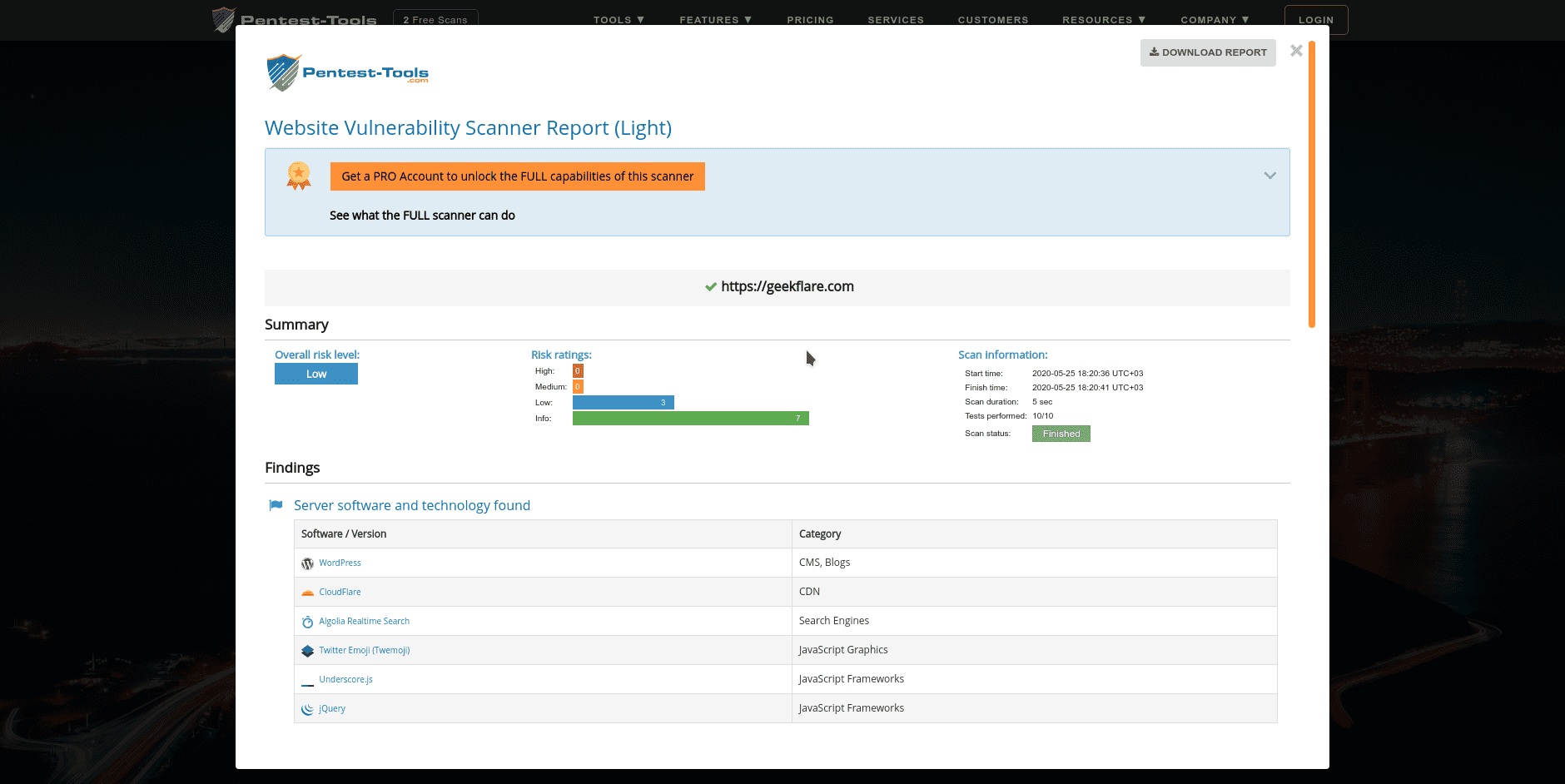

A jelentések a webhely részleteit és a különböző sebezhetőségeket (ha vannak) és azok súlyossági szintjét jelenítik meg. Íme egy képernyőkép az ingyenes „Light” Scan jelentésről.

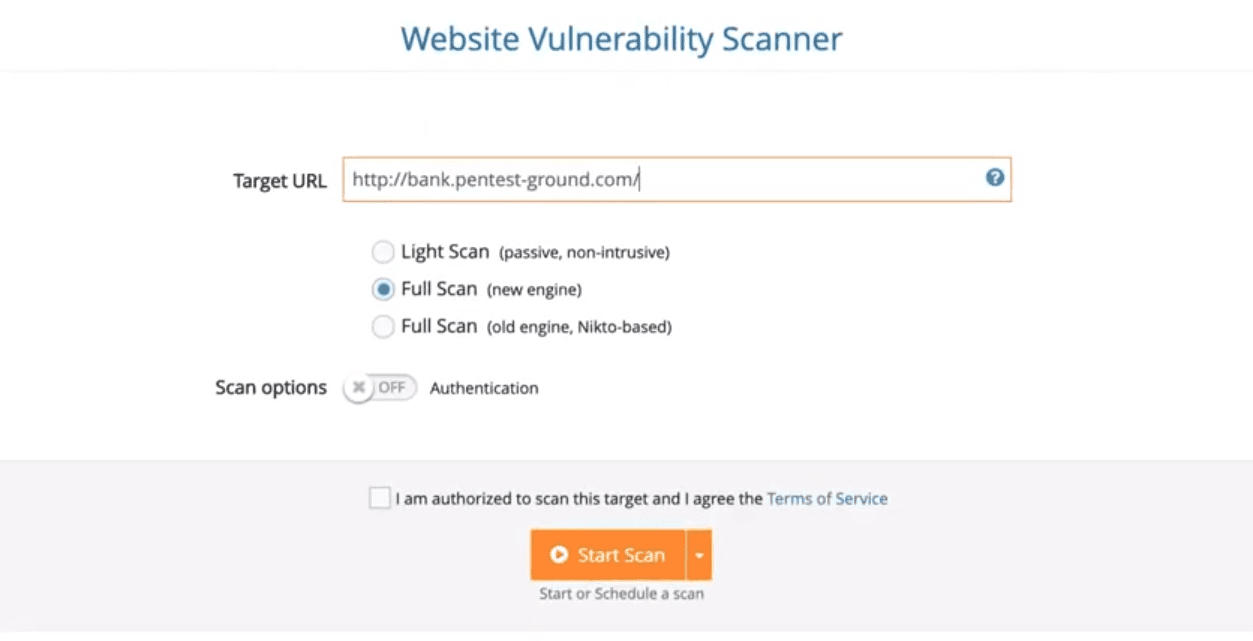

A PRO-fiókban kiválaszthatja a végrehajtani kívánt szkennelési módot.

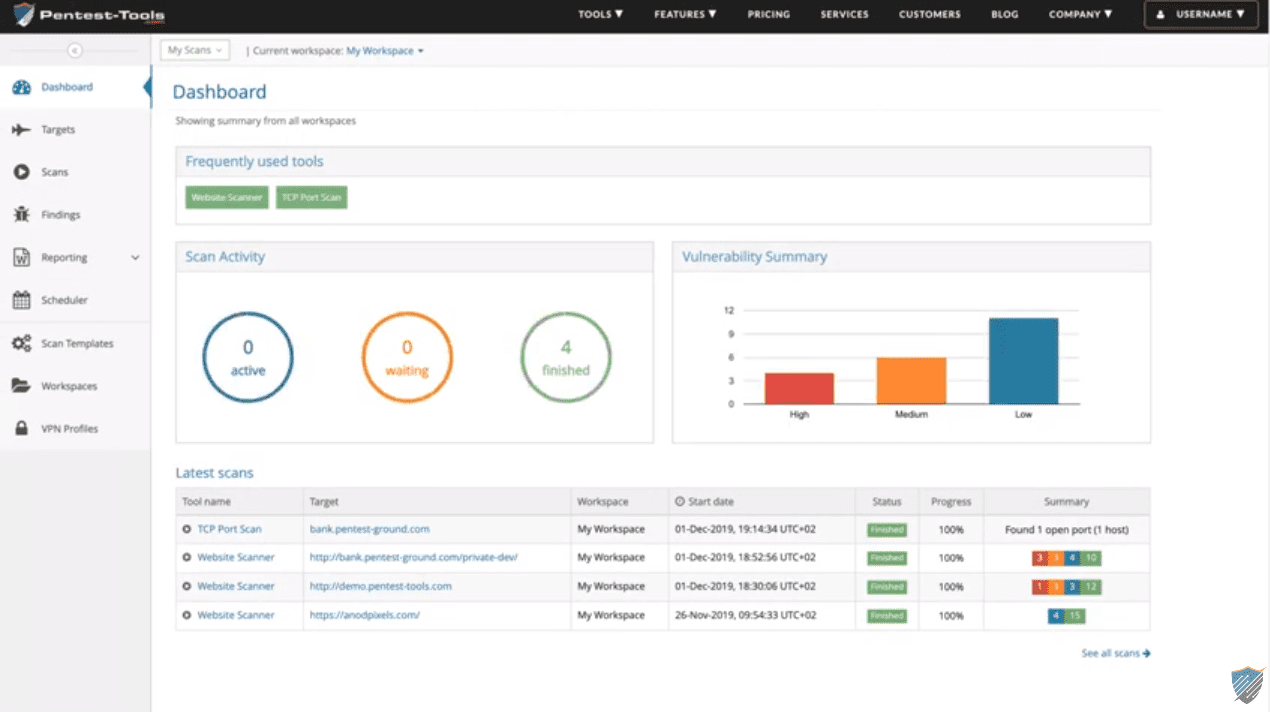

Az irányítópult meglehetősen intuitív, és egészséges betekintést nyújt az összes elvégzett vizsgálatba és a különböző súlyossági szintekre.

A fenyegetés-ellenőrzés is ütemezhető. Hasonlóképpen, az eszköz rendelkezik jelentéskészítési funkcióval, amely lehetővé teszi a tesztelők számára, hogy sebezhetőségi jelentéseket készítsenek az elvégzett vizsgálatokból.

Google SCC

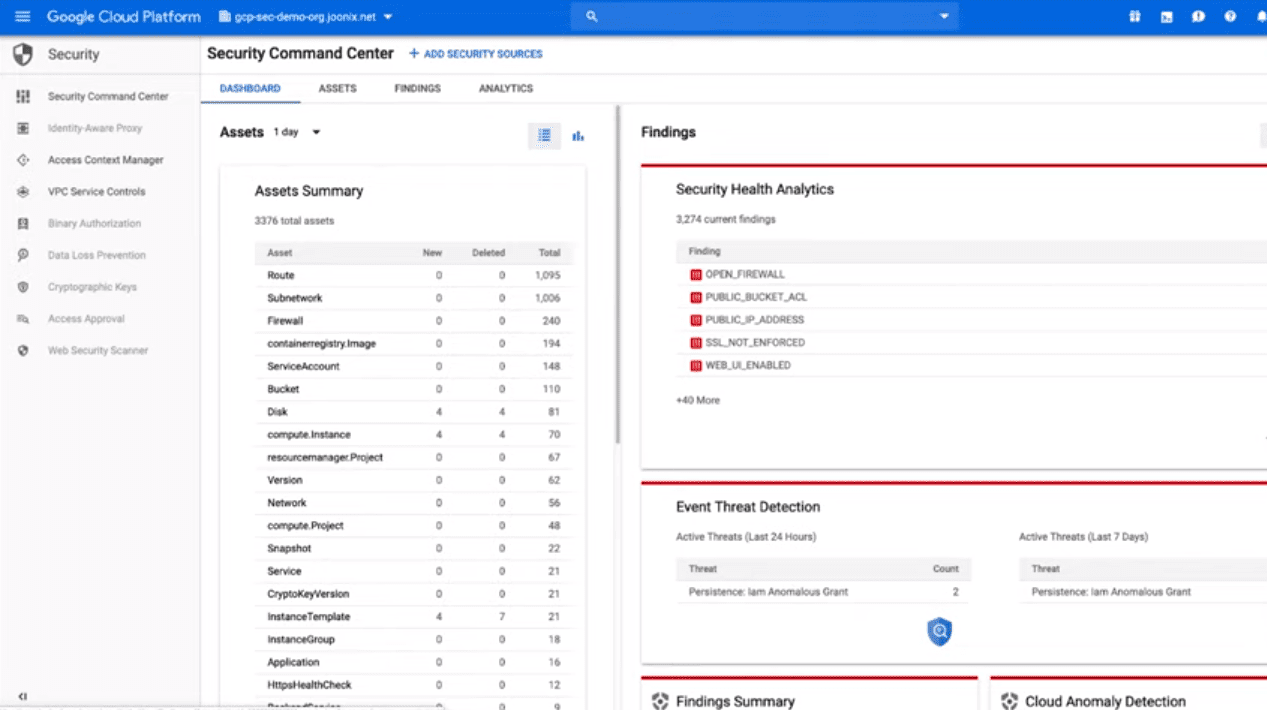

Biztonsági parancsnoki központ (SCC) egy biztonsági megfigyelő erőforrás a Google Cloud számára.

Ez lehetővé teszi a Google Cloud-felhasználók számára, hogy további eszközök nélkül állítsák be meglévő projektjeik biztonsági megfigyelését.

Az SCC számos natív biztonsági forrást tartalmaz. Beleértve

- Cloud Anomaly Detection – Hasznos a DDoS támadásokból generált hibás adatcsomagok észlelésére.

- Cloud Security Scanner – Hasznos a biztonsági rések, például a Cross-site Scripting (XSS), az egyértelmű szöveges jelszavak és az elavult könyvtárak észlelésére az alkalmazásban.

- Felhőbeli DLP adatfelderítés – Ez az érzékeny és/vagy szabályozott adatokat tartalmazó tárolóhelyek listáját jeleníti meg

- Forseti Cloud SCC Connector – Ez lehetővé teszi saját egyedi szkennerek és detektorok fejlesztését

Tartalmaz olyan partnermegoldásokat is, mint a CloudGuard, Chef Automate, Qualys Cloud Security, Reblaze. Mindez integrálható a Cloud SCC-be.

Következtetés

A webhelyek biztonsága kihívást jelent, de hála az eszközöknek, amelyek megkönnyítik a sebezhető elemek kiderítését és az online kockázatok mérséklését. Ha még nem, próbálja ki a fenti megoldást még ma, hogy megvédje online vállalkozását.