Jede Online-Handelsplattform und jede E-Commerce-Webseite birgt eine Vielzahl von Elementen, die potenziell ausgenutzt werden können, falls sie nicht ausreichend geschützt oder unentdeckt bleiben.

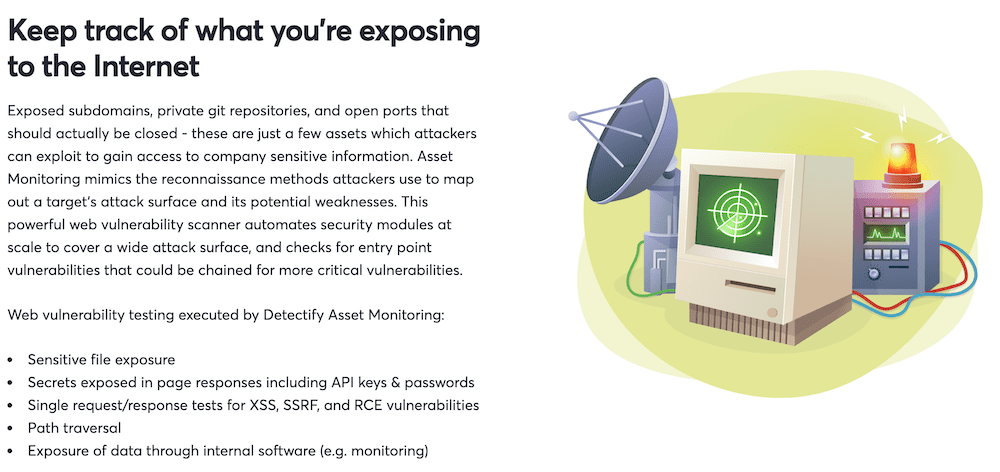

Betreiber von E-Commerce-Seiten sind sich oft nicht bewusst, dass ihre Systeme anfällige offene Ports, private Git-Repositories oder exponierte Subdomains enthalten können. Diese Schwachstellen können von Angreifern missbraucht werden, um Zugang zu vertraulichen Informationen zu erlangen.

Um das Risiko von Cyberangriffen und deren potenzielle Schäden zu minimieren, ist eine umfassende Asset-Überwachungs- und Inventarisierungslösung unerlässlich. Die Asset-Überwachung kann mit dem Einsatz eines „ethischen Hackers“ verglichen werden, der die Netzwerke auf Schwachstellen überprüft. Diese Simulation eines Angriffs hilft, die Angriffsfläche und die Schwachstellen des Ziels zu identifizieren und zu bewerten.

Zusätzlich zur Überwachung ist eine genaue Bestandsaufnahme aller Assets ein wesentlicher Schritt, um zu wissen, welche Elemente in der gesamten Hybrid-IT-Umgebung vorhanden sind und geschützt werden müssen. Durch eine solche Inventarisierung lassen sich verborgene oder unbekannte Assets aufdecken, die mit der IT-Umgebung verbunden sind.

Ein ideales Inventarisierungstool sollte in der Lage sein, Produkte nach Produktfamilien zu ordnen und zu kategorisieren. Dies eliminiert Abweichungen bei Anbieter- und Produktnamen. Das Inventar sollte detaillierte Informationen zu jedem Asset liefern, einschließlich der installierten Software, aktiven Dienste und anderer relevanter Elemente.

Betrachten wir nun den relevanten Bereich der SaaS-basierten Asset-Überwachung und -Inventarisierung genauer.

Asset-Überwachung mit Detectify

Detectify bietet einen leistungsstarken Web-Schwachstellen-Scanner, der Sicherheitsmodule automatisiert und großflächige Schwachstellenscans durchführt. Es prüft Einstiegspunkte auf Sicherheitslücken und deckt eine breite Angriffsfläche ab. Die von Detectify durchgeführten Tests identifizieren XSS-, SSRF- und RCE-Schwachstellen, sowie die Offenlegung von sensiblen Dateien, API-Schlüsseln oder Passwörtern in Seitenantworten. Des Weiteren erkennt es Datenoffenlegungen durch interne Überwachungstools und Schwachstellen bei der Pfadmanipulation.

Detectify betreibt eine eigene Community von ethischen Hackern, um Schwachstellenforschung durch Crowdsourcing zu betreiben. Dadurch erhalten Benutzer Warnungen aus der Perspektive eines echten Angreifers. Das Sicherheitsteam von Detectify überprüft die Ergebnisse der White-Hat-Hacker und automatisiert diese für den Scanner.

Weitere Funktionen von Detectify Asset Monitoring umfassen die Nachverfolgung von Änderungen im Software-Stack und die Erkennung potenzieller Subdomain-Übernahmen. Durch den Einsatz von Fingerprinting-Technologien kann Asset Monitoring die verwendete Software identifizieren und hilft somit, bösartige Installationen oder Änderungen im Tech-Stack zu erkennen.

Es ist nicht unüblich, dass Unternehmen Subdomains haben, die nicht mehr genutzt werden und versehentlich auf Dienste von Drittanbietern verweisen. Diese Subdomains können von Hackern registriert und missbraucht werden. Detectify kann dies verhindern, entweder durch den Import einer Liste von Subdomains oder durch automatische Erkennung.

Detectify bietet eine Auswahl an monatlichen Abonnements, die an die spezifischen Anforderungen von Online-Unternehmen und E-Commerce-Plattformen angepasst sind. Interessenten können den Dienst mit einer zweiwöchigen kostenlosen Testphase ausprobieren und innerhalb dieser Zeit so viele Schwachstellen wie möglich beheben.

Weitere Informationen zur Verbesserung der Webanwendungssicherheit mit Detectify finden Sie in der ausführlichen Anleitung.

Qualys Asset-Inventar

Qualys bietet die Global IT Asset Inventory-App, die Unternehmen einen umfassenden Überblick verschafft und die manuelle Inventarisierung überflüssig macht. Durch ein Sensornetzwerk und künstliche Intelligenz (KI) kann Qualys lokale Geräte und Anwendungen, sowie Container, Endpunkte, mobile Geräte, Cloud- und IoT-Assets erkennen.

Die Lösung liefert eine Echtzeit-Sichtbarkeit der gesamten Hybrid-IT-Umgebung durch Dashboards mit übersichtlich strukturierten Daten.

Qualys Asset Inventory ermöglicht es, sofort Antworten auf Fragen wie:

Auf wie vielen Rechnern ist nicht die neueste Version von Windows 10 installiert?

Auf welchen Endgeräten läuft nicht autorisierte Software?

Die Lösung liefert detaillierte Informationen zu jedem Asset, einschließlich aktiver Dienste, Hardwarespezifikationen und Netzwerkverkehr. Zudem werden Metadaten wie Softwarelizenzen, Hardware- und Softwarelebenszyklen erfasst.

Die KI von Qualys kümmert sich um die Kategorisierung und Normalisierung von Bestandsdaten und transformiert diese in eine zentrale Informationsquelle für Sicherheits-, IT- und Compliance-Teams. Eine Reihe dynamischer und anpassbarer Dashboards ermöglichen die Visualisierung des IT-Inventars nach individuellen Bedürfnissen.

Die Lösung von Qualys ist vollständig Cloud-basiert, einfach zu implementieren und zu verwalten und kann von wenigen bis zu einer Million Assets skaliert werden.

Interessenten können die Lösung mit eingeschränkten Funktionen kostenlos nutzen. Qualys bietet zudem weitere kostenlose Services wie API Security Assessment, SSL Labs, BrowserCheck und einen 60-tägigen Remote-Endpunktschutz.

Ivanti Neuronen

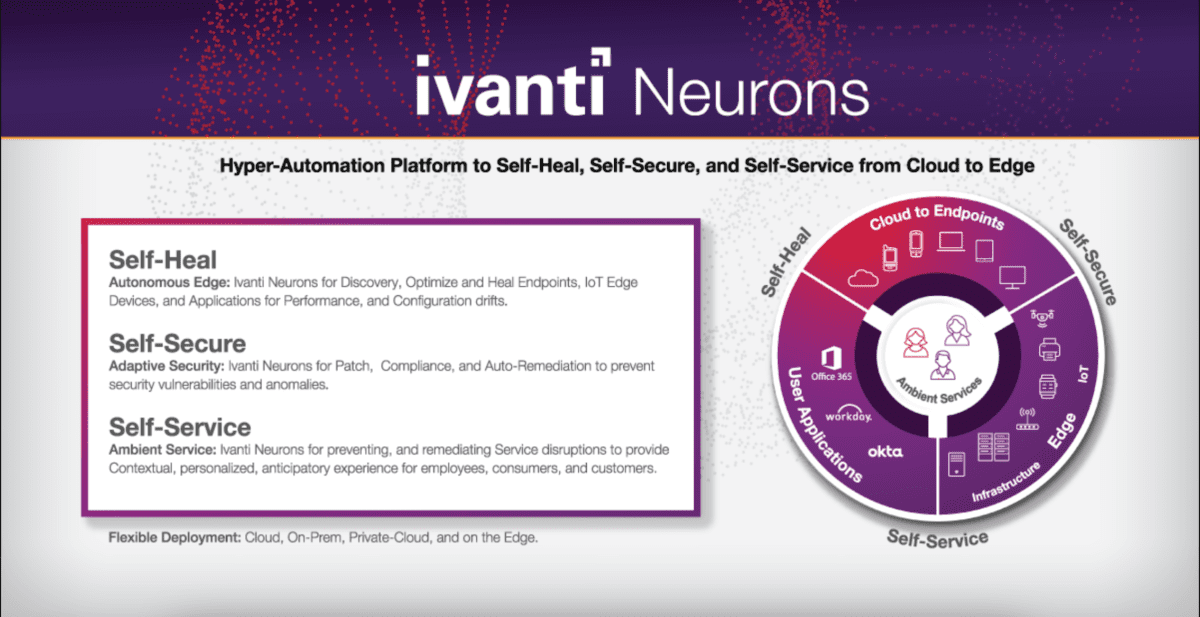

Ivanti Neuronen ist eine Hyperautomatisierungsplattform, die darauf ausgelegt ist, Endbenutzern kontinuierlich, proaktiv und vorausschauend Self-Service-Funktionen bereitzustellen. Das Ziel der Plattform ist die Verwaltung aller Gerätetypen, von der Cloud bis zur Edge, und ihnen die Fähigkeit zur Selbstheilung und zum Selbstschutz zu geben.

Die „neue Normalität“ nach 2020 bedeutet, dass Unternehmen Mitarbeiter haben, die jederzeit und von überall aus arbeiten und schnelle, konsumentenähnliche Erfahrungen erwarten. Diese Situation führt zu einem explosionsartigen Wachstum von Edge-Services und Endpunkten und vervielfacht die Cyber-Sicherheitsbedrohungen. Ivanti Neurons for Edge Intelligence ermöglicht es IT-Teams, diese Bedrohungen schnell zu erkennen, alle Edge-Geräte mithilfe von Natural Language Processing (NLP) abzufragen und Echtzeitinformationen im gesamten Unternehmen zu erhalten.

Sobald Ivanti Neurons for Healing aktiv wird, werden Automatisierungs-Bots im gesamten Netzwerk eingesetzt, um jedes Asset zu diagnostizieren und Leistungs-, Sicherheits- und Konfigurationsprobleme zu beheben. Zudem wird die Compliance der Endpunkte aufrechterhalten. Routineaufgaben werden automatisiert, wodurch eine selbstheilende Umgebung entsteht, die Kosten reduziert und die Produktivität steigert.

Durch die Ivanti-Plattform kann die Zeit, die zum Sammeln und Normalisieren von Asset-Informationen benötigt wird, von Wochen auf Minuten reduziert werden. Die Asset-Management-Datenbank wird mit umsetzbaren Erkenntnissen aus Hardware- und Software-Inventardaten und Informationen zur Softwarenutzung gefüllt.

Tanium Asset

Strategische Entscheidungen erfordern aktuelle und realistische Daten. Im Bereich des IT-Betriebs ist ein umfassendes Verständnis der Assets und ihrer Funktionsweise unerlässlich, um fundierte Entscheidungen zu treffen und Investitionen in die IT in eine treibende Kraft für das Unternehmen umzuwandeln.

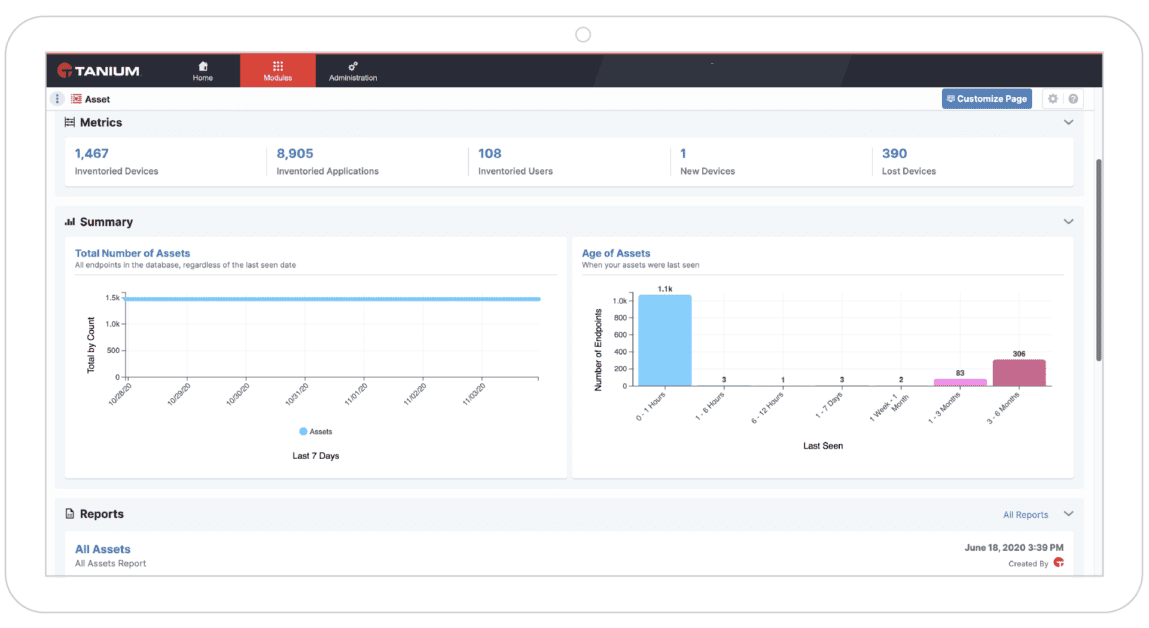

Tanium Asset liefert Echtzeitdaten zu Assets, unabhängig davon, wo sie sich befinden und ob sie online oder offline sind.

Tanium Asset funktioniert ohne zusätzliche Infrastruktur oder die Installation von Agenten auf Endpunkten. Ein einheitlicher Plattformansatz bietet Endpunktkontrolle und Transparenz, stellt Echtzeit-Inventarinformationen über Assets bereit und entlastet das IT-Team von komplexen oder manuell erstellten Berichten. Mithilfe anpassbarer Dashboards können Assets nach Abteilung, Benutzergruppe, Standort und anderen Parametern segmentiert werden.

Genaue Informationen helfen dabei, den Durchsatz zu erhöhen, indem ungenutzte Ressourcen zurückgefordert werden. Tanium Asset speist die Configuration Management Database (CMDB) mit Echtzeitdaten und stellt sicher, dass die aktuellsten Informationen zur Nutzungsrate jedes Assets und dessen letztem bekannten Zustand vorliegen.

Die Lösungssuite von Tanium verwaltet Cloud-, Endbenutzer- und Rechenzentrumssysteme von einer zentralen Plattform aus. Diese Plattform wurde entwickelt, um alle Dienste – Patching, Bestandsaufnahme, Compliance und Reaktion auf Vorfälle – über einen einzigen Agenten bereitzustellen. Gleichzeitig bietet der Tanium-Client vollständige Transparenz der Endpunkte sowie die Möglichkeit, Maßnahmen zu ergreifen.

Tenable

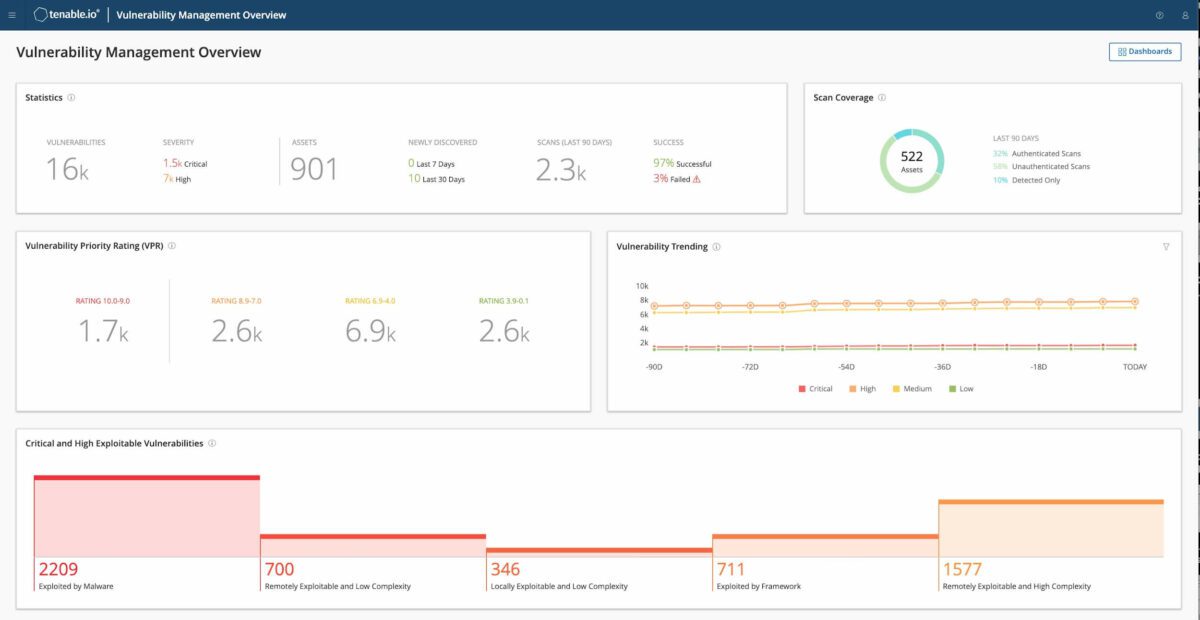

Sobald die gesamte Angriffsfläche im Blick ist, stellt sich die Frage: Wo soll ich anfangen? Tenable.io unterstützt bei dieser Frage, indem es ermöglicht, Schwachstellen schnell zu untersuchen, zu identifizieren und zu priorisieren, um die richtigen Schwerpunkte zu setzen.

Tenable basiert auf Nessus Technologie, einem beliebten Tool für Remote-Sicherheitsscans. Es bietet aktives Scannen, Cloud-Konnektoren, passive Überwachung, Agenten und CMDB-Integrationen, um eine kontinuierliche Sichtbarkeit von bekannten und unbekannten Assets zu gewährleisten.

Tenable kombiniert die Abdeckung von über 60.000 Schwachstellen mit datenwissenschaftlichen Methoden und Threat Intelligence und erstellt verständliche Risikobewertungen, um zu entscheiden, welche Schwachstellen zuerst behoben werden sollten.

Für die Erkennung von Assets in der Cloud sind keine Netzwerkscanner oder Agenten mehr erforderlich. Mit Cloud-nativen Tools und der Frictionless Assessment-Technologie bietet Tenable.io eine kontinuierliche Sichtbarkeit von AWS- oder anderen Cloud-Infrastrukturen nahezu in Echtzeit.

Die Preise hängen von der Anzahl der Assets ab, die überwacht und geschützt werden sollen. Die Lösung kann in Sekundenschnelle installiert werden und liefert innerhalb weniger Minuten verwertbare Ergebnisse.

Eine Lösung für unangenehme Überraschungen

Überraschungen sind bei Geburtstagsfeiern und Weihnachtsgeschenken willkommen. Im IT-Asset-Management sind sie jedoch unerwünscht. Je früher anfällige Anwendungen und Geräte in der Cloud, im Rechenzentrum oder am Edge erkannt werden, desto besser sind die Chancen, sie zu beheben und Cyberangriffe zu vermeiden.