Wenn Sie mehr über Reverse-DNS-Lookup und Reverse-IP-Lookup sowie die verschiedenen Werkzeuge zur Durchführung dieser Vorgänge erfahren möchten, sind Sie hier genau richtig.

DNS-Abfragen sind eine wertvolle Informationsquelle, die Organisationen und auch Angreifern helfen kann, Schwachstellen im DNS-System aufzudecken.

Eine der bekanntesten Methoden zum Schutz vor DNS-Bedrohungen wie DNS-Hijacking und Man-in-the-Middle-Angriffen ist die Implementierung des DNSSEC-Protokolls.

In diesem Artikel werden wir uns mit der Durchführung von DNS- und IP-Reverse-Lookups mithilfe einiger Online-Tools für die Sicherheitsforschung beschäftigen.

Legen wir los!

Was ist ein Reverse-DNS-Lookup?

Ein typischer DNS-Eintrag ordnet einen Domainnamen einer IP-Adresse zu, die einem Computer mitteilt, wohin eine Informationsanfrage im Internet gesendet werden soll. Dies wird als Vorwärtsauflösung bezeichnet und verwendet einen Forward-DNS-Eintrag. Dies geschieht jedes Mal, wenn Sie eine Webseite im Internet aufrufen. Der DNS-Eintrag ist wie ein Telefonbuch für das Internet, in dem wir die Kontakte anhand des Namens für Mobiltelefonnummern speichern.

Ein Reverse-DNS-Eintrag ist genau das Gegenteil eines Forward-DNS-Eintrags. Dabei wird die IP-Adresse nachgeschlagen, um herauszufinden, welche Domain oder welcher Hostname damit verknüpft ist.

Reverse-DNS, oft als rDNS bezeichnet, wird nicht so häufig verwendet wie herkömmliche DNS-Lookups. Eine Domain muss auf eine IP-Adresse verweisen, aber die IP-Adresse muss keinen Reverse-DNS-Eintrag haben. Selbst ohne einen rDNS-Eintrag werden Domains weiterhin geladen.

Reverse-DNS-Einträge werden in einem speziellen PTR-Record Typ gespeichert.

Die Durchführung eines Reverse-DNS-Lookups auf einer IP-Adresse kann einfach durch die Ausführung von Befehlen in einem Terminal erfolgen. Unter Windows, Mac und Linux gibt es einen Befehl namens nslookup.

Im folgenden Beispiel sehen Sie, dass ich auf der Zielwebsite DNS- und Reverse-DNS-Lookups durchgeführt habe:

C:Userswdzwdz>nslookup dnsleaktest.com Server: reliance.reliance Address: 2245:211:c34b:a1c1::c458:1041 Non-authoritative answer: Name: dnsleaktest.com Address: 23.239.16.110 C:Userswdzwdz>nslookup 23.239.16.110 Server: reliance.reliance Address: 2245:211:c34b:a1c1::c458:1041 Name: li685-110.members.linode.com Address: 23.239.16.110

Dadurch wird eine Suche durchgeführt und zunächst die Quelle der Informationen mitgeteilt. Hier werden zuerst die Details zu den DNS-Resolver-Informationen angezeigt. Anschließend wird der Hostname angezeigt, auf den der Reverse-DNS-Eintrag für die angegebene IP zeigt.

Was ist ein Reverse-IP-Lookup?

Ein Reverse-IP-Lookup ermittelt zu einem Domainnamen die zugehörige IP-Adresse und listet alle Domains auf, die auf demselben Server gehostet werden. Es findet alle DNS-A-Einträge, die einer bestimmten IP-Adresse zugeordnet sind. Im Wesentlichen wird eine Liste aller Domainnamen mit derselben IP-Adresse zurückgegeben.

Nun stellt sich die Frage, was ein Angreifer mit den Namen anderer Webanwendungen anfangen kann, die auf demselben Server laufen. Schließlich sind diese ja keine direkten Ziele für Angriffe.

Angenommen, Website A ist die Ziel-Webanwendung und der Hacker konnte keine Schwachstellen finden, die er ausnutzen könnte.

In diesem Fall führt ein Hacker eine Reverse-IP-Suche durch und findet beispielsweise heraus, dass auch Website B auf demselben Server gehostet wird. Nehmen wir an, Website B hat Fehler, die leicht auszunutzen sind. Durch die Ausnutzung dieser Fehler oder Schwachstellen können Angreifer Zugriff auf den Server erhalten, auf dem die Webanwendungen gehostet werden. Dadurch hat der Angreifer auch Zugriff auf alle Informationen auf Website A.

Diese Websites können derselben Organisation oder auch verschiedenen Organisationen angehören.

Um einen Dieb aufzuhalten, muss man wie ein Dieb denken. Aus diesem Grund ist das Wissen über Reverse-IP-Lookups für Sicherheitsforscher von großer Bedeutung.

Dies ist der größte Nachteil von Shared Hosting. Webhosting-Unternehmen können ihre Dienste wesentlich günstiger anbieten, wenn sie mehrere Websites auf demselben Server hosten. Wenn sich mehrere Websites einen großen Server teilen, spricht man von Shared Hosting.

Wir haben eine Liste von DNS- und IP-Reverse-Lookup-Tools zusammengestellt, die Sie direkt in Ihrem Browser nutzen können.

Fangen wir an!

Viewdns

Viewdns ist ein praktischer und ausgezeichneter Webdienst, der sowohl DNS- als auch IP-Reverse-Lookups für eine Domain oder IP-Adresse durchführen kann.

Geben Sie den gewünschten Website-Namen oder die gewünschte IP-Adresse ein und klicken Sie auf die Schaltfläche „GO“, um fortzufahren.

Diese Website bietet auch verschiedene andere Tools wie Reverse-Whois-Lookup, Spam-Datenbank-Lookup, MAC-Adressen-Lookup, Firewall-Test und viele mehr.

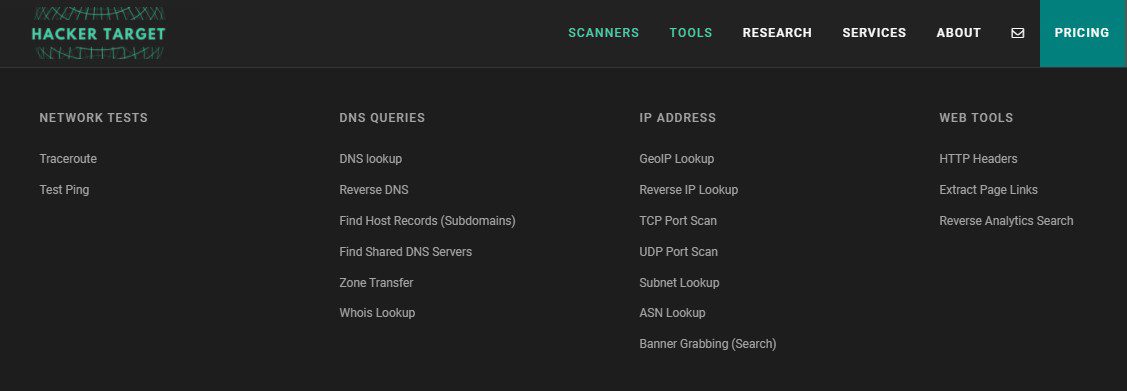

HackerTarget

HackerTarget ist ein weiteres fantastisches Tool, um die Reverse-DNS-Einträge und Reverse-IP-Lookups jeder Website zu überprüfen.

Um die Datensätze der Zielwebsite zu finden, geben Sie den Domainnamen oder die IP-Adresse ein und klicken Sie auf „Senden“.

Diese Website verfügt über verschiedene Tools zur Sicherung von Systemen, von der Aufdeckung von Angriffsflächen bis zur Identifizierung von Schwachstellen, wie Web- und Portscanner.

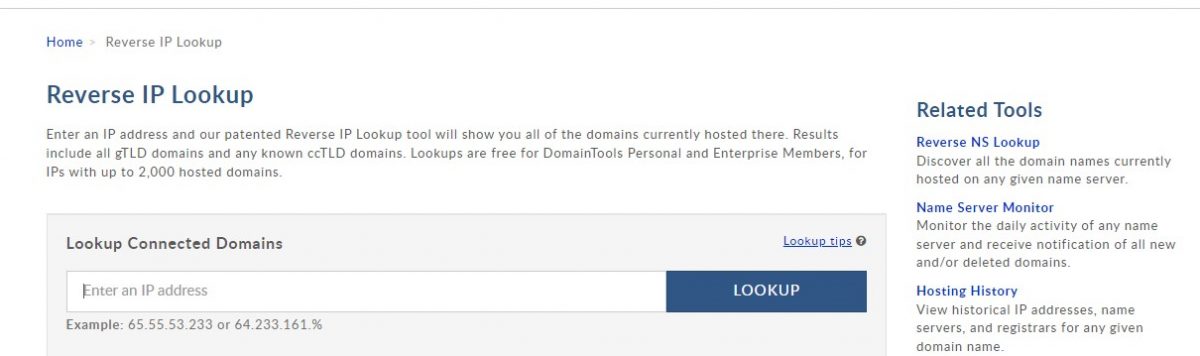

Domain-Tools

DomainTools ist ein leistungsstarkes Tool, um Reverse-IP-Lookups für jede Website durchzuführen. Geben Sie den Domainnamen oder die IP-Adresse in das Textfeld ein und klicken Sie auf „Suchen“. Es liefert schnell die gewünschten Ergebnisse.

Dieser Webdienst bietet auch andere Funktionen, wie z. B. das Überprüfen des Hosting-Verlaufs, die massenhafte Whois-Suche und sogar die IP-Überwachung (Verfolgung von Änderungen an registrierten Domainnamen, die einer IP-Adresse zugeordnet sind).

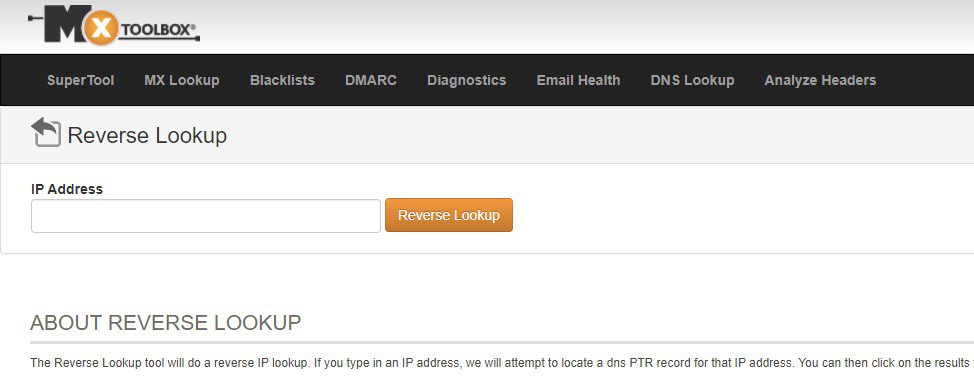

Das MXtoolbox ist ein sehr einfach zu bedienendes Werkzeug. Geben Sie eine IP-Adresse in das Eingabefeld ein, um den Reverse-DNS-Lookup durchzuführen.

Weitere Funktionen dieses Tools sind die Überprüfung auf Blacklists, DMARC (Domain-based Message Authentication, Reporting, and Conformance) und die LOC-Suche.

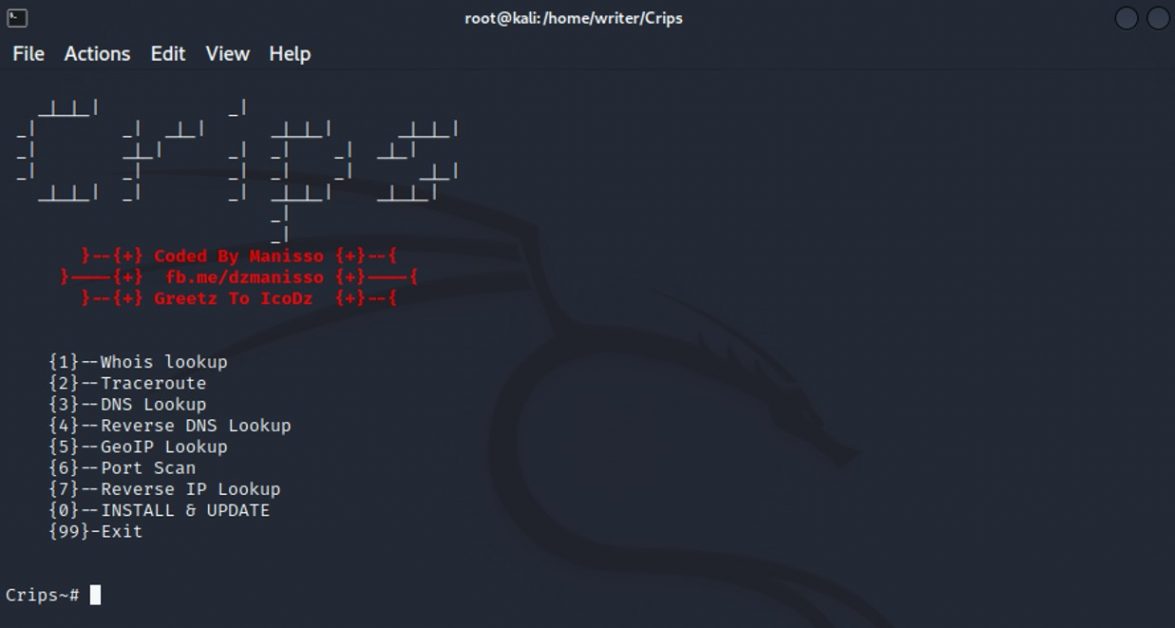

Verwendung des Crips-Tools unter Linux

Alternativ können Sie Reverse-DNS- und IP-Lookups unter Linux mit dem Crips-Tool durchführen.

Dieses Tool ist unter Linux nicht vorinstalliert. Sie müssen es manuell von ihrem GitHub Repository installieren.

Crips ist eine Sammlung von Online-IP-Tools, mit denen Sie schnell Informationen über IP-Adressen und DNS-Einträge abrufen können.

Zu den Funktionen gehören Whois-Lookup, Traceroute, Reverse-DNS-Lookup, GeoIP-Lookup, Port-Scan und Reverse-IP-Lookup.

Installation & Nutzung

- Öffnen Sie das Terminal.

- Verwenden Sie das folgende Git-Repository, um es in Ihr System zu klonen.

git clone https://github.com/Manisso/Crips.git

Wechseln Sie in dieses Verzeichnis und führen Sie das Tool mit Python aus.

cd Crips && python Crips.py

Wählen Sie als Nächstes die gewünschte Option aus. Um Reverse-DNS-Lookups durchzuführen, geben Sie 4 ein und um Reverse-IP-Lookups durchzuführen, geben Sie 7 ein. Sie können sogar andere Vorgänge wie Geo-Lookup und Port-Scanning durchführen.

Hier führe ich beispielsweise einen Reverse-IP-Lookup mit dem Crips-Tool durch.

Innerhalb weniger Sekunden wird das Ergebnis nach Eingabe der Ziel-Domainadresse angezeigt.

_|_|_| _|

_| _| _|_| _|_|_| _|_|_|

_| _|_| _| _| _| _|_|

_| _| _| _| _| _|_|

_|_|_| _| _| _|_|_| _|_|_|

_|

_|

}--{+} Coded By Manisso {+}--{

}----{+} fb.me/dzmanisso {+}----{

}--{+} Greetz To IcoDz {+}--{

{1}--Whois lookup

{2}--Traceroute

{3}--DNS Lookup

{4}--Reverse DNS Lookup

{5}--GeoIP Lookup

{6}--Port Scan

{7}--Reverse IP Lookup

{0}--INSTALL & UPDATE

{99}-Exit

Crips~# 7

Enter IP Or Domain : renjith.org

<html>

<head><title>301 Moved Permanently</title></head>

<body>

<center><h1>301 Moved Permanently</h1></center>

<hr><center>nginx</center>

</body>

</html>

File Saved On :

/home/writer/Crips

File : index.html?q=renjith.org

Continue [Y/n] ->

Schließlich wird die Ausgabe in einer Indexdatei im selben Verzeichnis gespeichert. Wenn Sie diese Datei öffnen, finden Sie die Domainnamen, die auf demselben Server gehostet werden.

3dcopilot.com 4cares.com 5dockrealty.com.au 7evencos.com aajtakuttarakhand.com aajtakuttrakhand.com aargeesglobal.com aayanmedicose.com abhipetrolpump.in abritenow.com accnongov.org.in adelaidesolarandelectrical.com.au adgnito.com advanceawamr.com advertobuzz.in affirmationonart.co.uk affluentgs.com afghanistanhub.com ainalbeeah.com albert.today alhayahparty.org aliving.ae altsstore.com altsstore.in altwaf.com americatvmount.com anchorjo.com andllo.com

Fazit 👇

Ich hoffe, dieser Artikel war hilfreich, um den Unterschied zwischen DNS- und IP-Reverse-Lookups sowie die verschiedenen Methoden und Tools zur Durchführung dieser Vorgänge zu verstehen.

Sie könnten auch daran interessiert sein zu erfahren, wie Sie die DNS-IP finden.