ismered az ellenséget és ismered önmagadat, nem kell félned száz csata eredményétől. – Sun Tzu

A felderítés elengedhetetlen minden behatolásvizsgáló vagy biztonsági mérnök számára, aki tolltesztelési projekten dolgozik. A konkrét információk megtalálásához vagy felfedezéséhez szükséges megfelelő eszközök ismerete megkönnyíti a pentester számára, hogy többet tudjon meg a célpontról.

Ez a cikk azoknak az online eszközöknek a listáját tekinti át, amelyekkel a biztonsági szakemberek konkrét információkat találhatnak és kiaknázhatják a célt.

Tartalomjegyzék

Keresse meg a célpont technológiai kötegét.

A célhoz kapcsolódó e-mail címek és egyéb külső információk megtalálása vagy felfedezése előtt meg kell találni a cél technológiai veremét. Például annak ismerete, hogy a célt PHP Laravel és MySQL segítségével építették, segít a pentesternek kitalálni, hogy milyen típusú exploitot használjon a cél ellen.

Beépített

A BuiltWith egy technológiai keresés vagy profilkészítő. Valós idejű információkat biztosít a célpontról a résztvevőknek a következőn keresztül domain API és domain élő API. A domain API technikai információkkal látja el a résztvevőket, mint például az analitikai szolgáltatás, a beágyazott bővítmények, keretrendszerek, könyvtárak stb.

A tartomány API egy BuiltWith adatbázisra támaszkodik, hogy aktuális és korábbi technológiai információkat biztosítson a célról.

A Lookup keresősáv ugyanazokat az információkat kéri le, amelyeket a tartomány API szolgáltat. Másrészt a domain élő API kiterjedt keresést végez a megadott domainen vagy URL-en azonnal vagy valós időben.

Mindkét API integrálható egy biztonsági termékbe, hogy a végfelhasználókat technikai információkkal láthassa el.

Wappalyzer

Wappalyzer egy technológiai profilozó, amelyet a cél technológiai kötegével kapcsolatos információk kinyerésére használnak. Ha meg szeretné tudni, hogy a cél milyen CMS-t vagy könyvtárakat használ, és milyen keretrendszert használ, a Wappalyzer a megfelelő eszköz.

Különböző felhasználási módok léteznek – a céllal kapcsolatos információkhoz a következővel férhet hozzá Lookup API. Ezt a módszert többnyire biztonsági mérnökök vagy infosec-fejlesztők használják a Wappalyzer technológiai profilozóként való integrálására egy biztonsági termékbe. Ellenkező esetben telepítheti a Wappalyzert a böngésző bővítményeként Króm, Firefoxés Él.

Fedezze fel a cél aldomainjeit

A domain egy webhely neve. Az aldomain a domain név további része.

Általában a tartomány egy vagy több aldomainhez van társítva. Ezért elengedhetetlen tudni, hogyan lehet megtalálni vagy felfedezni a céltartományhoz kapcsolódó aldomaineket.

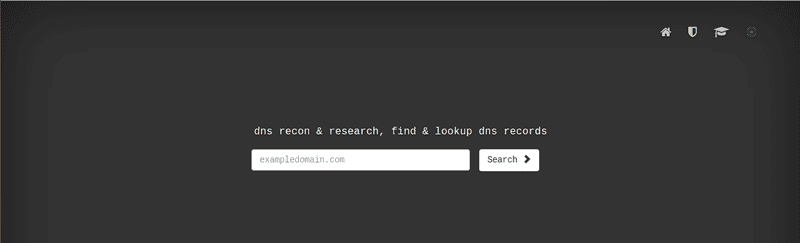

Dnsdumpster

Dnsdumpster egy ingyenes tartománykutató eszköz, amely a cél tartományához kapcsolódó aldomaineket fedezhet fel. Aldomain-felderítést végez az adatok továbbításával Shodan, Maxmindés más keresőmotorok. A kereséshez engedélyezett domainek száma korlátozott. Ha ezt a határt szeretnéd túllépni, akkor kipróbálhatod a kereskedelmi terméküket domain profilozó.

A tartományprofilozó tartományfelderítési módja nagyon hasonló a Dnsdumpsterhez. A tartományprofilozó azonban további információkat is tartalmaz, például DNS-rekordokat. A Dnsdumpsterrel ellentétben a domain profilozó nem ingyenes. Teljes tagsági tervet igényel.

Mind a Dnsdumpster, mind a domain profilozó szolgáltatáshoz tartozik hackertarget.com.

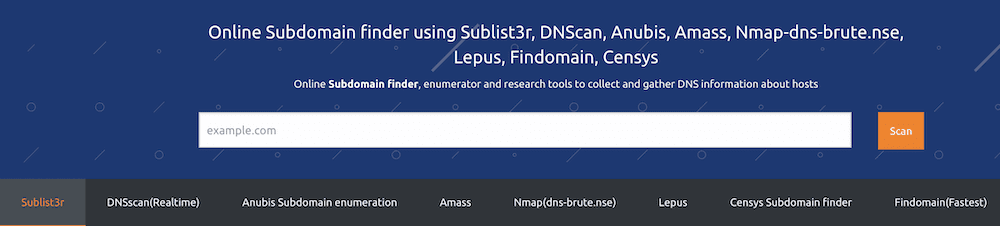

nmmapper

nmmapper olyan natív felderítő eszközöket használ, mint a Sublister, DNScan, Lepus és Amass az aldomainek kereséséhez.

Az NMMAPER rengeteg egyéb eszközt kapott, például ping tesztet, DNS-keresést, WAF-detektort stb.

Keressen e-mail címeket

A hatékony teszteléshez, hogy egy vállalat ki van-e téve az adathalászatnak vagy sem, meg kell találnia a célvállalatnál dolgozó munkavállalók e-mail címét.

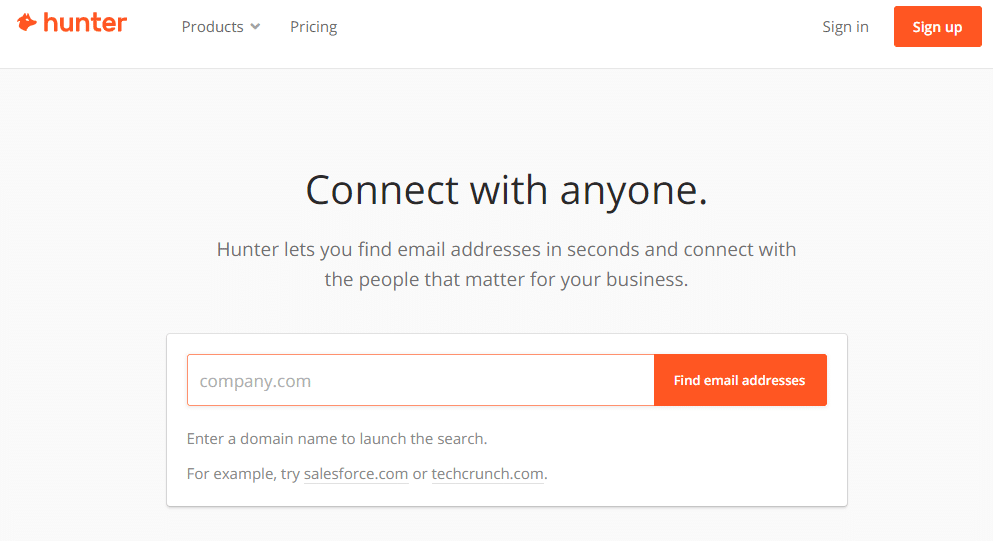

Vadász

A Hunter egy népszerű e-mail kereső szolgáltatás. Lehetővé teszi, hogy bárki e-mail címekre keressen a domain keresési módszer vagy e-mail kereső módszer. A domain keresési módszerrel e-mail címet kereshet domain néven keresztül.

A Hunter API-t is kínál.

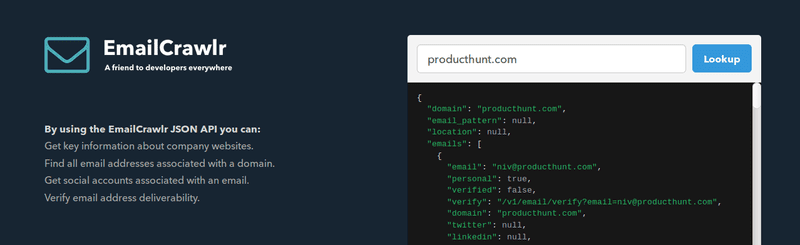

EmailCrawlr

GUI vagy API – az Ön választása.

EmailCrawlr visszaadja az e-mail címek listáját JSON formátumban.

Skrapp

Habár Skrapp e-mail marketingre alkalmas, a domain kereső funkción keresztül tud keresni az e-mail címekben. Van egy másik funkció, amely az ún tömeges e-mail kereső. Lehetővé teszi egy CSV-fájl importálását az alkalmazottak és a vállalatok nevével. Az e-mail címeket tömegesen küldi vissza.

Van egy rest API elérhető azok számára, akik inkább programozottan keresnek e-mail címeket.

Fedezzen fel további e-mail keresőeszközöket.

Keresse meg a mappákat és fájlokat

Fontos tudni, hogy milyen típusú fájlokat vagy mappákat tárolnak a cél webszerveren egy pentesztprojektben. Általában érzékeny információkat találhat a fájlokban és mappákban, például rendszergazdai jelszóban, GitHub-kulcsban és így tovább egy webszerveren.

URL Fuzzer

Url Fuzzer a Pentest-Tools online szolgáltatása. Egyedi szólistát használ a rejtett fájlok és könyvtárak felfedezéséhez. A szólista az ismert fájlok és könyvtárak több mint 1000 gyakori nevét tartalmazza.

Lehetővé teszi a rejtett erőforrások keresését könnyű vagy teljes vizsgálattal. A teljes szkennelési mód csak a regisztrált felhasználók számára elérhető.

A Pentest Tools több mint 20 eszközt kapott információgyűjtéshez, webhelybiztonsági teszteléshez, infrastruktúra-vizsgálathoz és kiaknázási segédeszközökhöz.

Egyéb információk

Olyan helyzetben, amikor információra van szükségünk az internetre csatlakoztatott eszközökről, például útválasztóról, webkameráról, nyomtatóról, hűtőszekrényről és így tovább, a Shodanra kell hagyatkoznunk.

Shodan

támaszkodhatunk Shodan hogy részletes információkkal láthassunk el. A Google-hoz hasonlóan a Shodan is keresőmotor. Az internet láthatatlan részein keres információt az internethez csatlakoztatott eszközökről. Bár a Shodan egy kiberbiztonsági kereső, bárki használhatja, aki többet szeretne megtudni ezekről az eszközökről.

Például a Shodan keresőmotor segítségével megtudhatja, hány vállalat használja az Nginx webszervert, vagy hány apache-szerver érhető el Németországban vagy San Franciscóban. A Shodan szűrőket is biztosít a keresés egy adott találatra szűkítéséhez.

Használja ki a keresőeszközöket

Ebben a részben a biztonságkutatók számára elérhető különféle online kizsákmányoló keresőeszközöket vagy szolgáltatásokat tekintjük át.

Packet Storm

Bár a csomagvihar egy információbiztonsági szolgáltatás, amely jelenlegi és korábbi biztonsági cikkek és eszközök közzétételéről ismert, a CVE-k tesztelésére szolgáló jelenlegi kihasználásokat is közzétesz. Kiberbiztonsági szakemberek egy csoportja működteti.

Exploit-DB

Exploit-DB a legnépszerűbb ingyenes adatbázis-kihasználás. Ez az Offensive Security projektje, amely a nyilvánosság által behatolási tesztelés céljából benyújtott kihasználásokat gyűjt össze.

Vulnerability-Lab

Vulnerability-Lab kutatási célokra hozzáférést biztosít a sebezhetőségek nagy adatbázisához, kihasználva a kizsákmányolást és az elméleti bizonyítékokat. Regisztrálnia kell egy fiókot, mielőtt exploitokat küldhet be vagy használhatná azokat.

Következtetés

Remélem, hogy a fenti eszközök segítik kutatási munkáját. Szigorúan oktatási célokra szolgálnak az eszközön, vagy engedélyt kapnak a teszt egy célponton való futtatására.

Ezután fedezze fel a törvényszéki nyomozóeszközöket.