Obwohl Systeme, die auf Linux basieren, oft als schwer zu durchdringen gelten, existieren dennoch Risiken, die nicht ignoriert werden sollten.

Rootkits, Viren, Ransomware und eine Vielzahl anderer schädlicher Programme können Linux-Server häufig attackieren und erhebliche Probleme verursachen.

Unabhängig vom verwendeten Betriebssystem sind Sicherheitsvorkehrungen für Server unerlässlich. Viele bekannte Unternehmen und Organisationen haben die Sicherheitsmaßnahmen selbst in die Hand genommen und eigene Werkzeuge entwickelt. Diese sind nicht nur in der Lage, Fehler und Malware zu identifizieren, sondern diese auch zu beheben und präventive Maßnahmen einzuleiten.

Erfreulicherweise gibt es eine Reihe von Werkzeugen, die entweder kostengünstig oder sogar kostenlos erhältlich sind und in diesem Prozess unterstützen können. Diese Tools sind in der Lage, Fehler in verschiedenen Bereichen eines Linux-basierten Servers aufzudecken.

Lynis

Lynis ist ein anerkanntes Sicherheitstool, das von Linux-Experten bevorzugt wird. Es ist auch auf Systemen einsetzbar, die auf Unix und macOS basieren. Diese Open-Source-Software wird seit 2007 unter der GPL-Lizenz angeboten.

Lynis kann Sicherheitslücken und Konfigurationsfehler aufspüren. Es geht jedoch noch weiter: Anstatt lediglich Schwachstellen zu identifizieren, schlägt es auch Maßnahmen zur Behebung vor. Daher ist es erforderlich, Lynis auf dem Hostsystem auszuführen, um ausführliche Überwachungsberichte zu erhalten.

Für die Nutzung von Lynis ist keine Installation erforderlich. Es kann aus einem heruntergeladenen Paket oder einer Tarball-Datei extrahiert und direkt ausgeführt werden. Alternativ ist es auch möglich, das Tool von einem Git-Klon zu beziehen, um Zugriff auf die vollständige Dokumentation und den Quellcode zu erhalten.

Lynis wurde von Michael Boelen, dem ursprünglichen Autor von Rkhunter, entwickelt. Es werden zwei verschiedene Servicevarianten angeboten, die auf Privatpersonen und Unternehmen zugeschnitten sind. Unabhängig davon überzeugt Lynis durch seine hervorragende Leistung.

Chkrootkit

Wie der Name schon vermuten lässt, ist chkrootkit ein Tool zur Überprüfung auf Rootkits. Rootkits sind bösartige Software, die unbefugten Benutzern den Zugriff auf Server ermöglicht. Sie stellen ein ernstzunehmendes Problem dar, wenn man einen Linux-basierten Server betreibt.

Chkrootkit ist eines der am weitesten verbreiteten Programme für Unix-basierte Systeme zur Erkennung von Rootkits. Es verwendet ‚Strings‘ und ‚grep‘ (Linux-Tool-Befehle), um potenzielle Probleme zu identifizieren.

Es kann entweder aus einem alternativen Verzeichnis oder von einer Notfall-CD gestartet werden, um ein bereits kompromittiertes System zu überprüfen. Die verschiedenen Komponenten von Chkrootkit durchsuchen gelöschte Einträge in den ‚wtmp‘- und ‚lastlog‘-Dateien, erkennen Sniffer-Aufzeichnungen oder Rootkit-Konfigurationsdateien und suchen nach versteckten Einträgen in ‚/proc‘ oder nach Aufrufen des Programms ‚readdir‘.

Um chkrootkit zu verwenden, sollte man die aktuelle Version von einem Server herunterladen, die Quelldateien extrahieren, kompilieren und danach kann es direkt eingesetzt werden.

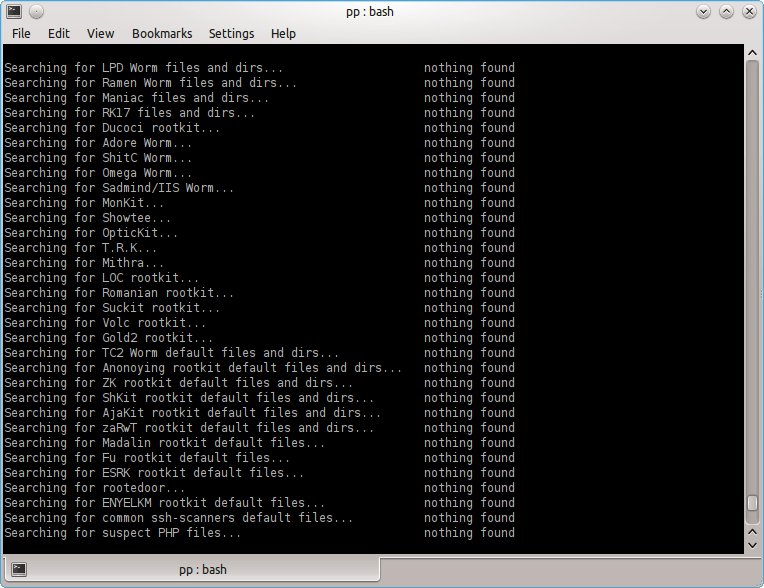

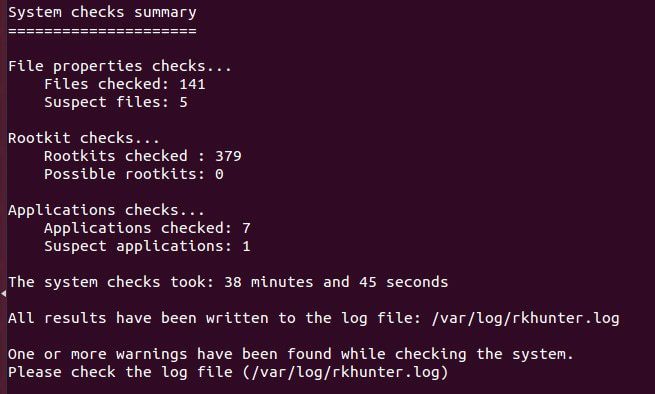

Rkhunter

Der Entwickler Michael Boelen war auch verantwortlich für die Entwicklung von Rkhunter (Rootkit Hunter) im Jahr 2003. Dieses Werkzeug ist optimal geeignet für POSIX-Systeme und hilft bei der Erkennung von Rootkits und anderen Schwachstellen. Rkhunter untersucht gründlich Dateien (versteckte und sichtbare), Standardverzeichnisse, Kernelmodule und fehlerhaft konfigurierte Berechtigungen.

Nach einer routinemäßigen Überprüfung werden die gefundenen Einträge mit sicheren und korrekten Datensätzen verglichen, um nach verdächtigen Programmen zu suchen. Da das Programm in Bash geschrieben ist, kann es nicht nur auf Linux-Rechnern, sondern auf nahezu jeder Unix-Version ausgeführt werden.

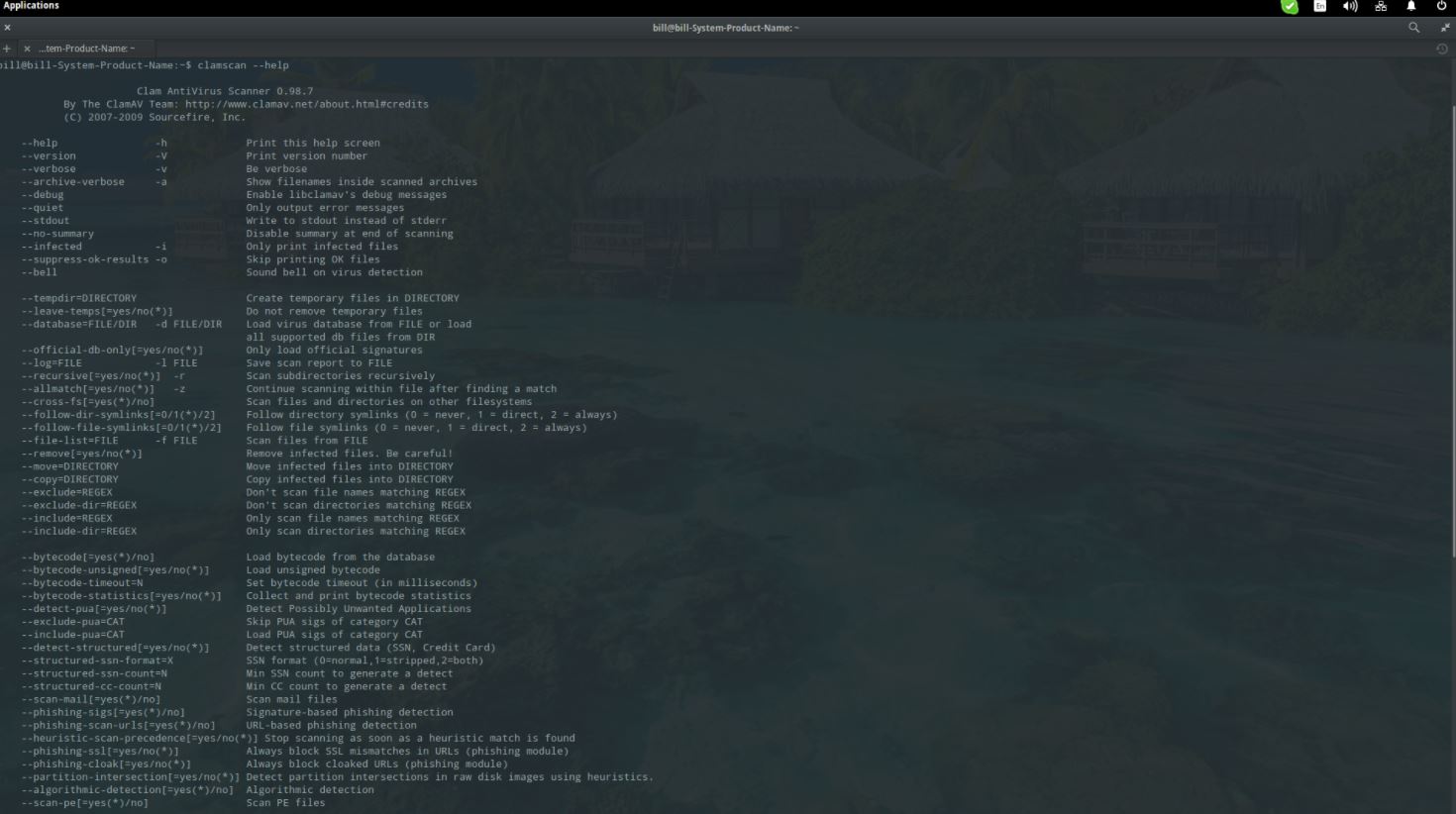

ClamAV

Geschrieben in C++, ist ClamAV ein Open-Source-Antivirenprogramm, das bei der Erkennung von Viren, Trojanern und vielen anderen Arten von Malware hilft. Es ist ein vollständig kostenloses Tool, das von vielen verwendet wird, um ihre persönlichen Daten, einschließlich E-Mails, nach schädlichen Dateien zu durchsuchen. Es findet auch häufig Verwendung als serverseitiger Scanner.

Ursprünglich wurde das Tool speziell für Unix-Systeme entwickelt. Es gibt jedoch auch Versionen von Drittanbietern, die unter Linux, BSD, AIX, macOS, OSF, OpenVMS und Solaris verwendet werden können. ClamAV aktualisiert seine Datenbank regelmäßig und automatisch, um auch die neuesten Bedrohungen erkennen zu können. Es ermöglicht das Scannen über die Befehlszeile und verfügt über einen skalierbaren Multithread-Dämon, um die Scangeschwindigkeit zu optimieren.

Es ist in der Lage, verschiedene Dateitypen nach Schwachstellen zu durchsuchen. Es unterstützt alle Arten von komprimierten Dateien, einschließlich RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, SIS-Format, BinHex und fast alle Arten von E-Mail-Systemen.

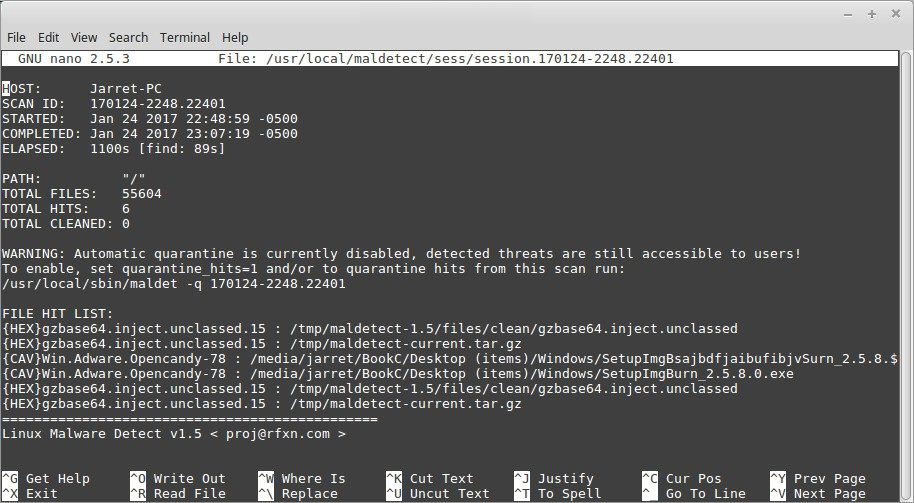

LMD

Linux Malware Detect, oder kurz LMD, ist ein weiteres bekanntes Antivirenprogramm für Linux-Systeme, das speziell für Bedrohungen entwickelt wurde, die häufig in gehosteten Umgebungen vorkommen. Wie viele andere Werkzeuge zur Erkennung von Malware und Rootkits, verwendet LMD eine Signaturdatenbank, um bösartigen ausführbaren Code zu finden und schnell zu stoppen.

LMD beschränkt sich nicht nur auf die eigene Signaturdatenbank. Es kann auch die Datenbanken von ClamAV und Team Cymru nutzen, um noch mehr Viren zu finden. Um die Datenbank aktuell zu halten, bezieht LMD Bedrohungsdaten von Intrusion Detection Systemen am Netzwerkrand. Dadurch ist es in der Lage, neue Signaturen für Malware zu erstellen, die aktiv für Angriffe genutzt wird.

LMD kann über die ‚maldet‘-Befehlszeile verwendet werden. Das Tool wurde speziell für Linux-Plattformen entwickelt und kann Linux-Server problemlos durchsuchen.

Radare2

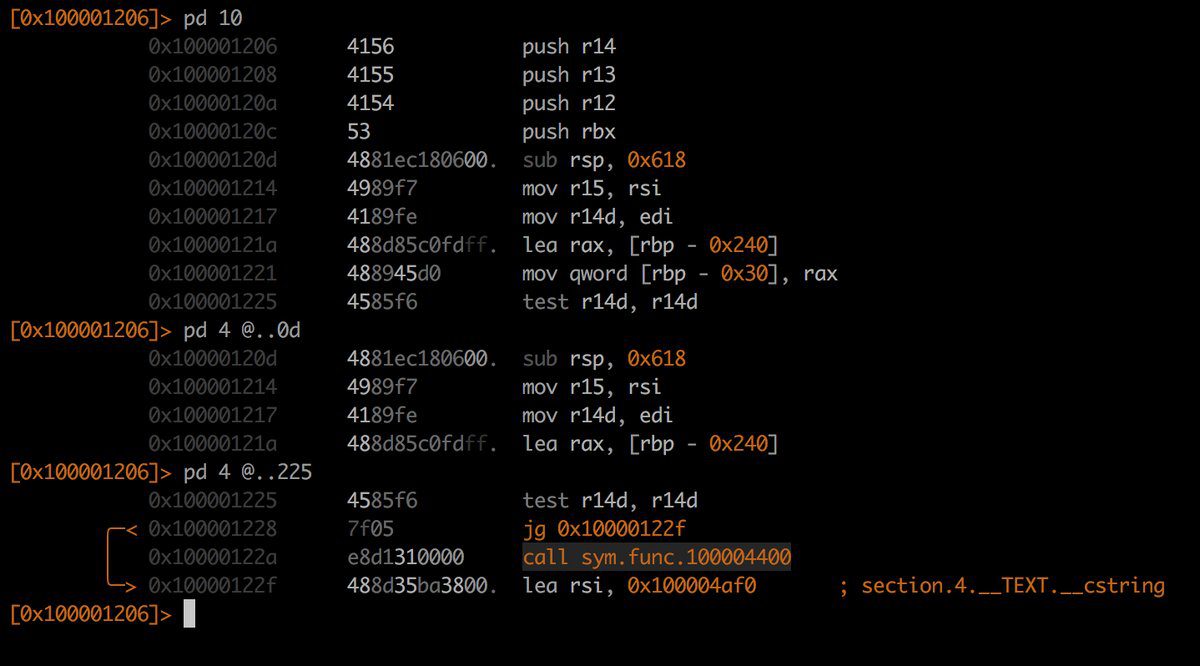

Radare2 (R2) ist ein Framework zur Analyse von Binärdateien und zur Durchführung von Reverse-Engineering mit herausragenden Erkennungsfähigkeiten. Es kann fehlerhafte Binärdateien erkennen und bietet dem Benutzer die notwendigen Tools, um sie zu verwalten und potenzielle Bedrohungen zu neutralisieren. Radare2 nutzt die NoSQL-Datenbank sdb. Softwaresicherheitsforscher und Softwareentwickler schätzen dieses Tool besonders wegen seiner Fähigkeit zur übersichtlichen Datenpräsentation.

Ein herausragendes Merkmal von Radare2 ist, dass der Benutzer nicht zwingend die Befehlszeile verwenden muss, um Aufgaben wie statische/dynamische Analyse und Softwarenutzung durchzuführen. Es ist für jegliche Art von Forschung im Bereich binärer Daten empfehlenswert.

OpenVAS

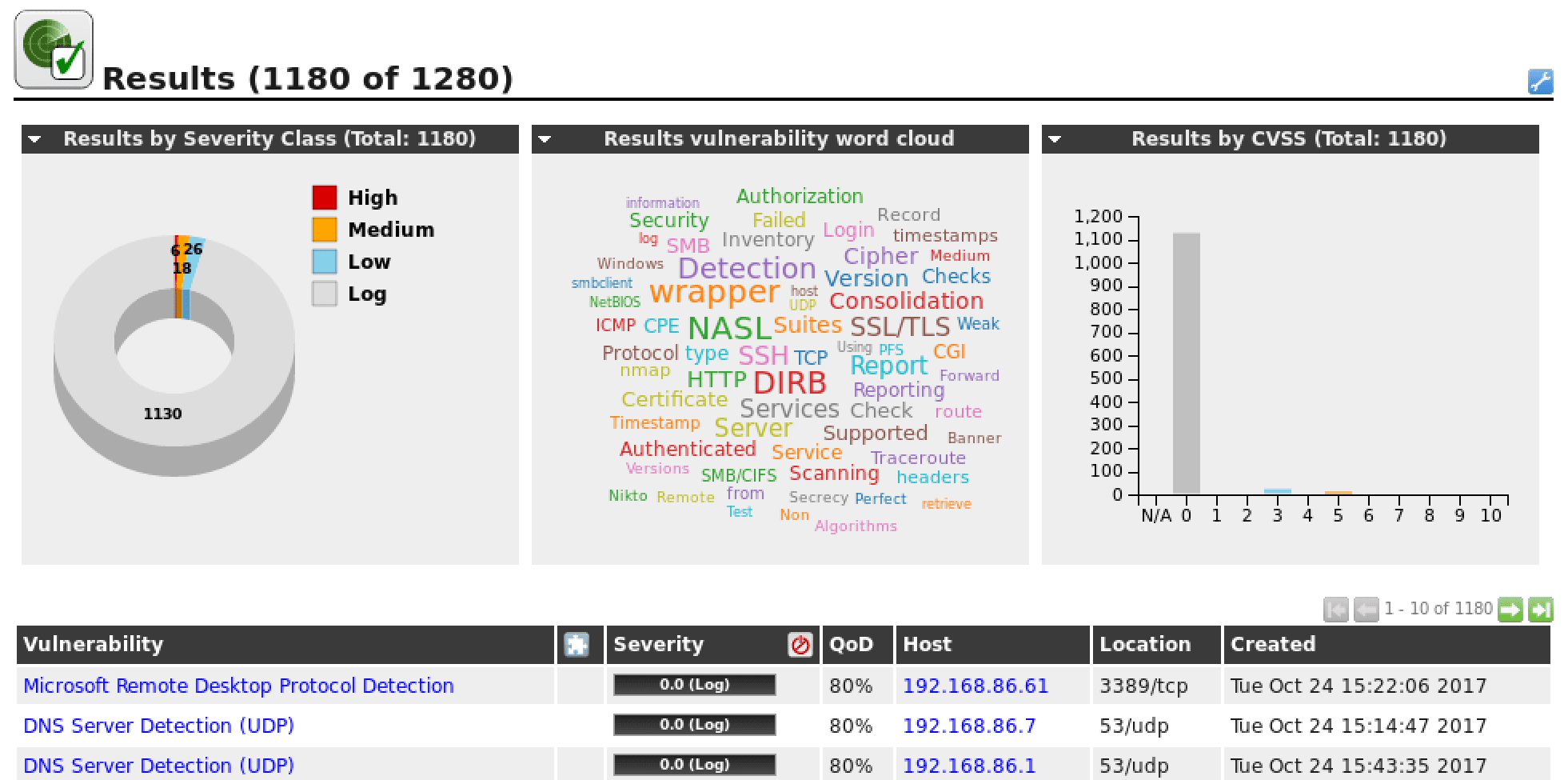

Das Open Vulnerability Assessment System, oder OpenVAS, ist ein gehostetes System zum Scannen und Verwalten von Schwachstellen. Es wurde für Unternehmen jeder Größe entwickelt und hilft ihnen, Sicherheitsprobleme zu erkennen, die möglicherweise in ihrer Infrastruktur verborgen sind. Ursprünglich war das Produkt als GNeßUs bekannt, bis der aktuelle Eigentümer, Greenbone Networks, es in OpenVAS umbenannte.

Seit Version 4.0 ermöglicht OpenVAS eine kontinuierliche Aktualisierung – in der Regel innerhalb von weniger als 24 Stunden – der Network Vulnerability Testing (NVT)-Basis. Ab Juni 2016 umfasste sie mehr als 47.000 NVTs.

Sicherheitsexperten nutzen OpenVAS aufgrund seiner schnellen Scanleistung. Es zeichnet sich zudem durch seine hervorragenden Konfigurationsmöglichkeiten aus. OpenVAS-Programme können von einer eigenständigen virtuellen Maschine aus verwendet werden, um eine sichere Malware-Recherche durchzuführen. Der Quellcode ist unter der GNU GPL-Lizenz verfügbar. Viele andere Tools zur Erkennung von Sicherheitslücken greifen auf OpenVAS zurück, weshalb es als unverzichtbares Programm auf Linux-basierten Plattformen gilt.

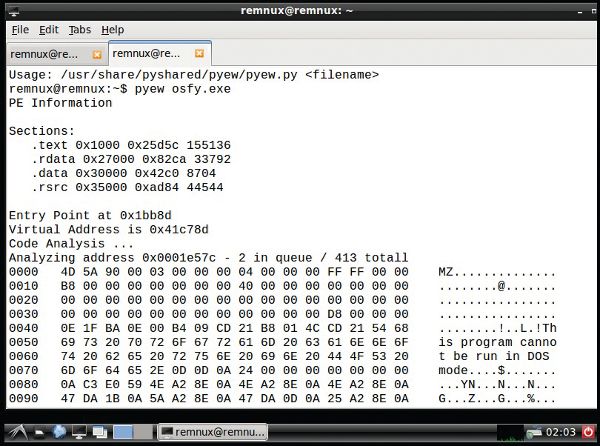

REMnux

REMnux verwendet Reverse-Engineering-Methoden zur Analyse von Malware. Es kann viele browserbasierte Probleme erkennen, die sich in JavaScript-verschleierten Codeschnipseln und Flash-Applets verstecken. Darüber hinaus ist es in der Lage, PDF-Dateien zu analysieren und Speicherforensik durchzuführen. Das Tool unterstützt bei der Erkennung von Schadprogrammen in Ordnern und Dateien, die mit anderen Virenerkennungsprogrammen nicht so einfach gescannt werden können.

REMnux ist aufgrund seiner Decodierungs- und Reverse-Engineering-Fähigkeiten sehr effektiv. Es kann die Eigenschaften verdächtiger Programme bestimmen und ist, da es leichtgewichtig ist, von raffinierten bösartigen Programmen schwer zu erkennen. Es kann sowohl unter Linux als auch unter Windows eingesetzt werden und seine Funktionalität kann mit Hilfe anderer Scan-Tools verbessert werden.

Tiger

Im Jahr 1992 begann die Texas A&M University mit der Entwicklung von Tiger, um die Sicherheit der Computer auf dem Campus zu verbessern. Mittlerweile ist es ein beliebtes Programm für Unix-ähnliche Plattformen. Das Besondere an diesem Tool ist, dass es nicht nur ein Sicherheits-Audit-Tool, sondern auch ein Intrusion Detection System ist.

Das Tool kann kostenlos unter der GPL-Lizenz verwendet werden. Es basiert auf POSIX-Tools und zusammen bilden sie ein ideales Framework, um die Sicherheit eines Servers erheblich zu erhöhen. Tiger ist vollständig in Shell-Sprache geschrieben, was einer der Gründe für seine Effektivität ist. Es ist sehr gut geeignet, um den Systemstatus und die Konfiguration zu überprüfen und erfreut sich aufgrund seiner vielseitigen Einsatzmöglichkeiten bei Benutzern von POSIX-Tools großer Beliebtheit.

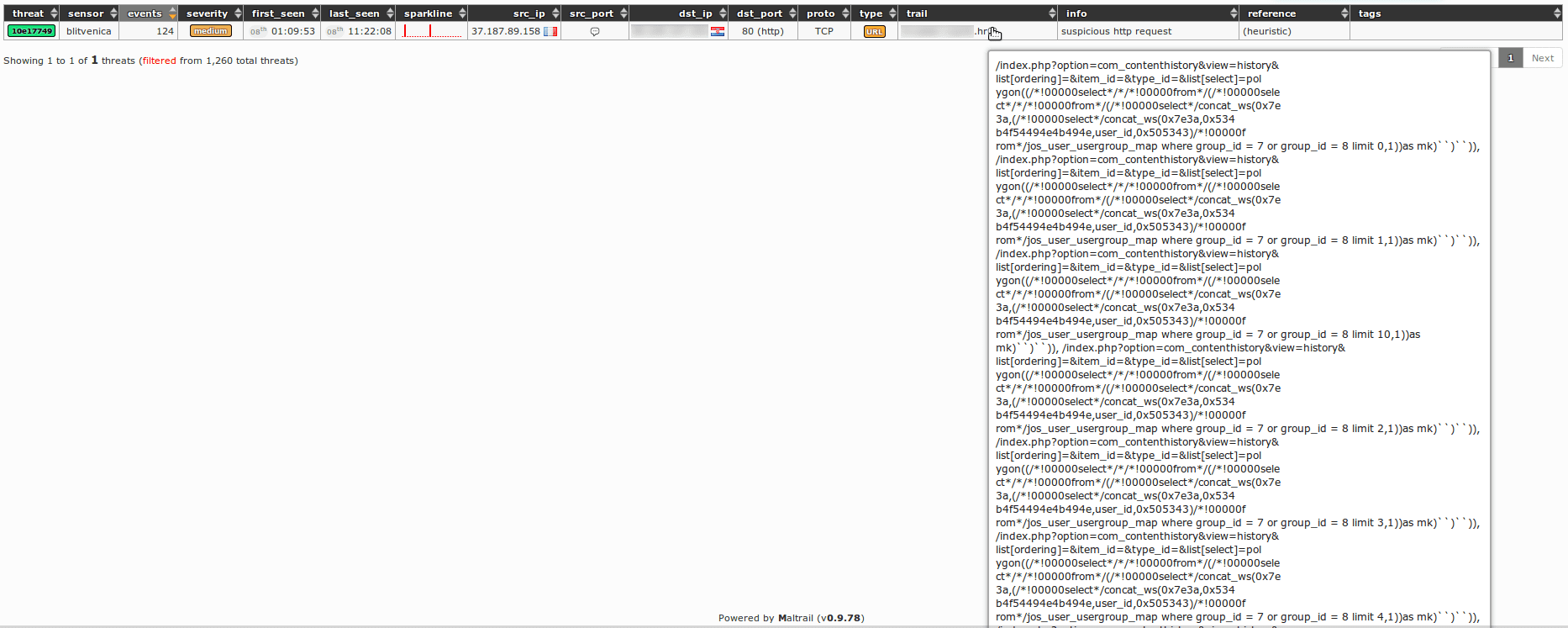

Maltrail

Maltrail ist ein Verkehrserkennungssystem, das in der Lage ist, den Datenverkehr eines Servers sauber zu halten und ihn vor jeglicher Art von böswilligen Bedrohungen zu schützen. Es erledigt diese Aufgabe, indem es die Verkehrsquellen mit online veröffentlichten Blacklist-Websites vergleicht.

Neben der Suche nach Einträgen in Blacklists verwendet es auch fortschrittliche heuristische Mechanismen zur Erkennung verschiedener Arten von Bedrohungen. Diese Funktion ist optional, aber nützlich, wenn der Verdacht besteht, dass ein Server bereits angegriffen wurde.

Maltrail verfügt über einen Sensor, der den Datenverkehr eines Servers erkennen und diese Informationen an den Maltrail-Server senden kann. Das Erkennungssystem prüft dann, ob der Datenverkehr sicher ist, bevor Daten zwischen dem Server und der Quelle ausgetauscht werden.

YARA

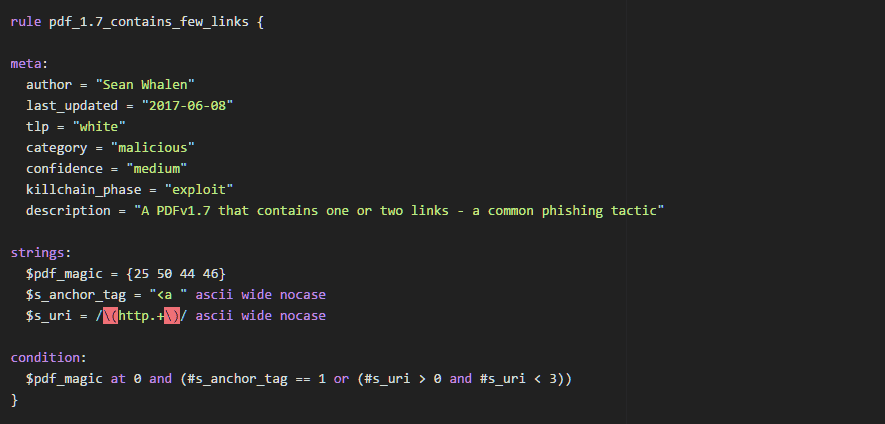

Entwickelt für Linux, Windows und macOS, ist YARA (Yet Another Ridiculous Acronym) eines der wichtigsten Werkzeuge für die Malware-Forschung und -Erkennung. Es verwendet Text- oder Binärmuster, um den Erkennungsprozess zu vereinfachen und zu beschleunigen, was zu schnellen und unkomplizierten Ergebnissen führt.

YARA verfügt über einige zusätzliche Funktionen, für deren Nutzung jedoch die OpenSSL-Bibliothek erforderlich ist. Aber auch ohne diese Bibliothek kann YARA für die grundlegende Malware-Recherche über eine regelbasierte Engine verwendet werden. YARA lässt sich auch in die Cuckoo Sandbox integrieren, einer Python-basierten Sandbox, die sich ideal für die sichere Suche nach bösartiger Software eignet.

Wie wählt man das beste Werkzeug aus?

Alle oben genannten Werkzeuge funktionieren sehr gut und wenn ein Tool in Linux-Umgebungen bekannt ist, kann man davon ausgehen, dass es von Tausenden erfahrenen Benutzern eingesetzt wird. Systemadministratoren sollten jedoch beachten, dass jede Anwendung in der Regel von anderen Programmen abhängig ist. Dies ist zum Beispiel bei ClamAV und OpenVAS der Fall.

Es ist wichtig zu verstehen, welche Anforderungen das eigene System hat und in welchen Bereichen Schwachstellen auftreten könnten. Zu Beginn sollte ein einfaches Tool verwendet werden, um herauszufinden, welche Bereiche Aufmerksamkeit erfordern. Im nächsten Schritt kann dann das geeignete Werkzeug zur Behebung des Problems eingesetzt werden.