Annak ellenére, hogy a Linux alapú rendszereket gyakran áthatolhatatlannak tartják, még mindig vannak kockázatok, amelyeket komolyan kell venni.

Rootkitek, vírusok, zsarolóprogramok és sok más káros program gyakran megtámadhatják és problémákat okozhatnak a Linux-kiszolgálókon.

Az operációs rendszertől függetlenül a biztonsági intézkedések megtétele kötelező a szerverek számára. A nagy márkák és szervezetek megtették a kezükben a biztonsági intézkedéseket, és olyan eszközöket fejlesztettek ki, amelyek nemcsak észlelik a hibákat és a rosszindulatú programokat, hanem kijavítják azokat, és megelőző intézkedéseket is tesznek.

Szerencsére vannak alacsony áron vagy ingyenesen elérhető eszközök, amelyek segíthetnek ebben a folyamatban. Felismerhetik a hibákat a Linux alapú szerverek különböző részein.

Tartalomjegyzék

Lynis

Lynis egy híres biztonsági eszköz, és egy előnyben részesített lehetőség a Linux szakértői számára. Unix és macOS alapú rendszereken is működik. Ez egy nyílt forráskódú szoftveralkalmazás, amelyet 2007 óta használnak GPL licenc alatt.

A Lynis képes észlelni a biztonsági réseket és a konfigurációs hibákat. De túlmutat ezen: ahelyett, hogy csak feltárná a sebezhetőséget, korrekciós intézkedéseket javasol. Éppen ezért, hogy részletes auditálási jelentéseket kapjunk, szükséges a host rendszeren futtatni.

A Lynis használatához nincs szükség telepítésre. Kibonthatja egy letöltött csomagból vagy egy tarballból, és futtathatja. Beszerezheti egy Git klónból is, hogy hozzáférjen a teljes dokumentációhoz és forráskódhoz.

A Lynist a Rkhunter eredeti szerzője, Michael Boelen készítette. Kétféle szolgáltatást kínál magánszemélyekre és vállalkozásokra. Mindkét esetben kiemelkedő teljesítményt nyújt.

Chkrootkit

Amint azt már sejtette, a chkrootkit egy eszköz a rootkitek meglétének ellenőrzésére. A rootkitek olyan rosszindulatú szoftverek, amelyek hozzáférést biztosíthatnak a szerverhez illetéktelen felhasználók számára. Ha Linux alapú szervert futtat, akkor a rootkitek problémát jelenthetnek.

A chkrootkit az egyik leggyakrabban használt Unix-alapú program, amely képes észlelni a rootkiteket. „Strings” és „grep” (Linux eszközparancsok) segítségével észleli a problémákat.

Használható egy alternatív könyvtárból vagy egy mentőlemezről, arra az esetre, ha egy már feltört rendszert szeretne ellenőrizni. A Chkrootkit különböző összetevői gondoskodnak a törölt bejegyzések megkereséséről a „wtmp” és „lastlog” fájlokban, a sniffer rekordok vagy rootkit konfigurációs fájlok megtalálásáról, valamint a „/proc” rejtett bejegyzések vagy a „readdir” program hívásainak ellenőrzéséről.

A chkrootkit használatához szerezze be a legfrissebb verziót egy szerverről, bontsa ki a forrásfájlokat, fordítsa le őket, és máris készen áll.

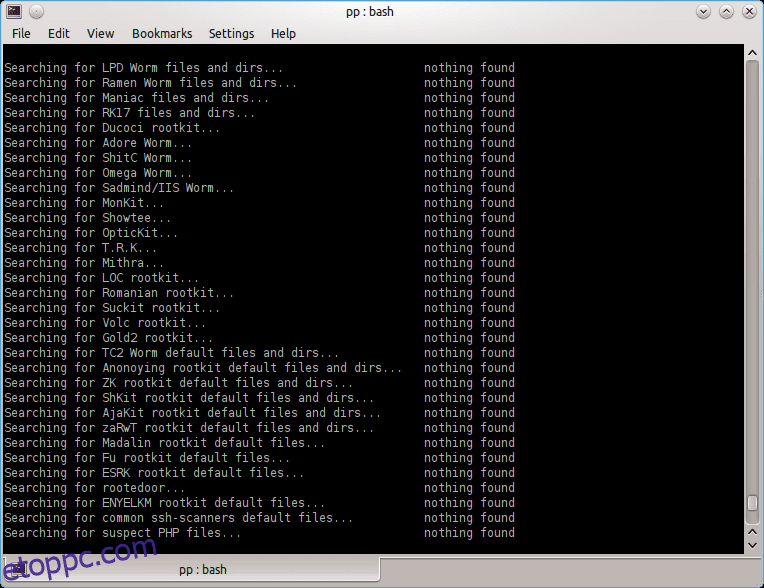

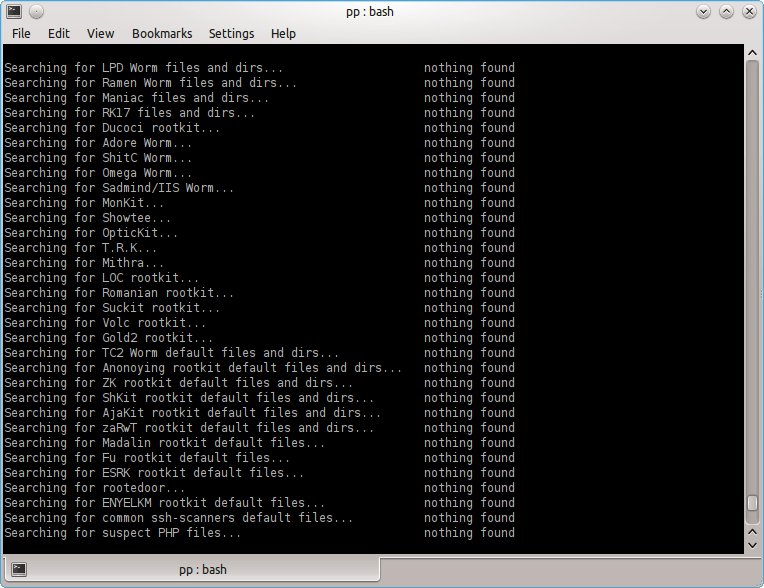

Rkhunter

Micheal Boelen fejlesztő volt az alkotás mögött Rkhunter (Rootkit Hunter) 2003-ban. Alkalmas eszköz a POSIX rendszerekhez, és segíthet a rootkitek és egyéb sérülékenységek felderítésében. Az Rkhunter alaposan átnézi a fájlokat (rejtett vagy látható), az alapértelmezett könyvtárakat, a kernelmodulokat és a rosszul konfigurált engedélyeket.

Egy rutinellenőrzés után összehasonlítja azokat az adatbázisok biztonságos és megfelelő rekordjaival, és megkeresi a gyanús programokat. Mivel a program Bash nyelven íródott, nem csak Linuxos gépeken futhat, hanem gyakorlatilag a Unix bármely verzióján is.

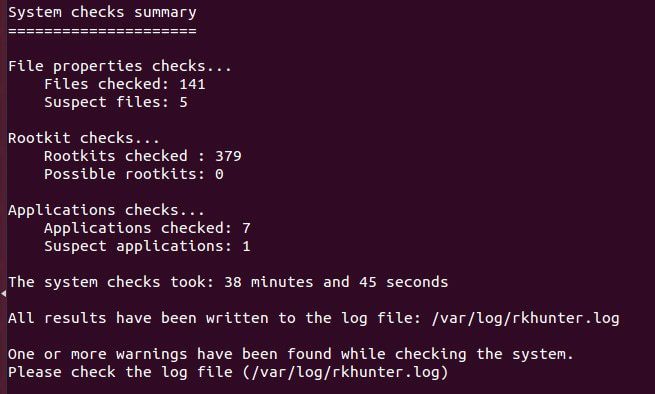

ClamAV

C++ nyelven írva, ClamAV egy nyílt forráskódú víruskereső, amely segíthet a vírusok, trójai programok és sok más típusú rosszindulatú program észlelésében. Ez egy teljesen ingyenes eszköz, ezért sokan használják személyes adataik ellenőrzésére, beleértve az e-maileket is, bármilyen rosszindulatú fájlok után kutatva. Jelentősen szerveroldali szkennerként is szolgál.

Az eszközt eredetileg kifejezetten Unix számára fejlesztették ki. Ennek ellenére vannak harmadik féltől származó verziói, amelyek használhatók Linuxon, BSD-n, AIX-en, macOS-en, OSF-en, OpenVMS-en és Solarison. A Clam AV automatikusan és rendszeresen frissíti adatbázisát, hogy képes legyen észlelni a legújabb fenyegetéseket is. Lehetővé teszi a parancssori szkennelést, és többszálas, méretezhető démonnal rendelkezik a keresési sebesség javítása érdekében.

Különböző típusú fájlokon képes átmenni a sebezhetőségek észleléséhez. Támogat mindenféle tömörített fájlt, beleértve a RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, SIS formátumot, BinHex és szinte bármilyen típusú levelezőrendszert.

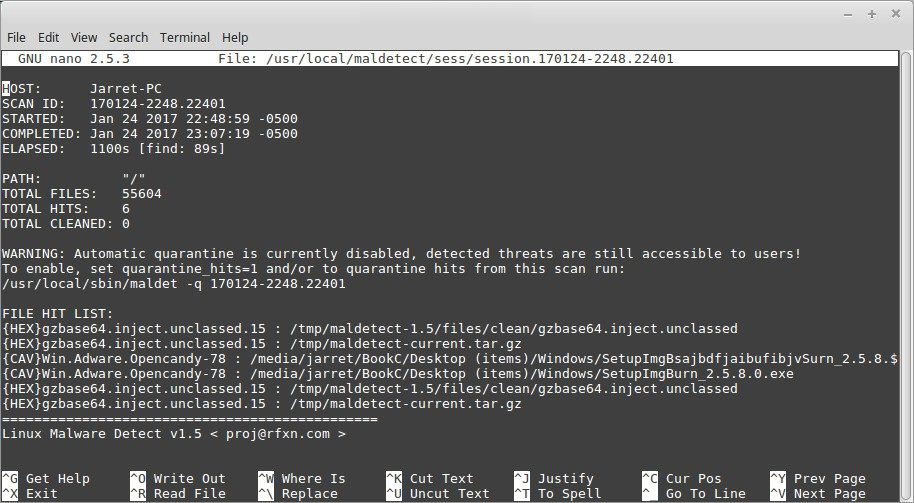

LMD

Linux Malware Detect – vagy röviden LMD – egy másik híres vírusirtó Linux rendszerekhez, amelyet kifejezetten a hosztolt környezetekben általában előforduló fenyegetésekre terveztek. Sok más olyan eszközhöz hasonlóan, amely képes észlelni a rosszindulatú programokat és a rootkiteket, az LMD egy aláírási adatbázist használ a rosszindulatú futó kódok megtalálására és gyors leállítására.

Az LMD nem korlátozza magát a saját aláírási adatbázisára. A ClamAV és a Team Cymru adatbázisait felhasználva még több vírust találhat. Az adatbázis feltöltéséhez az LMD a fenyegetésadatokat rögzíti a hálózat szélén lévő behatolásérzékelő rendszerekről. Ezzel képes új aláírásokat generálni a támadásokhoz aktívan használt rosszindulatú programok számára.

Az LMD a „maldet” parancssoron keresztül használható. Az eszköz kifejezetten Linux platformokhoz készült, és könnyen kereshet Linux szervereken.

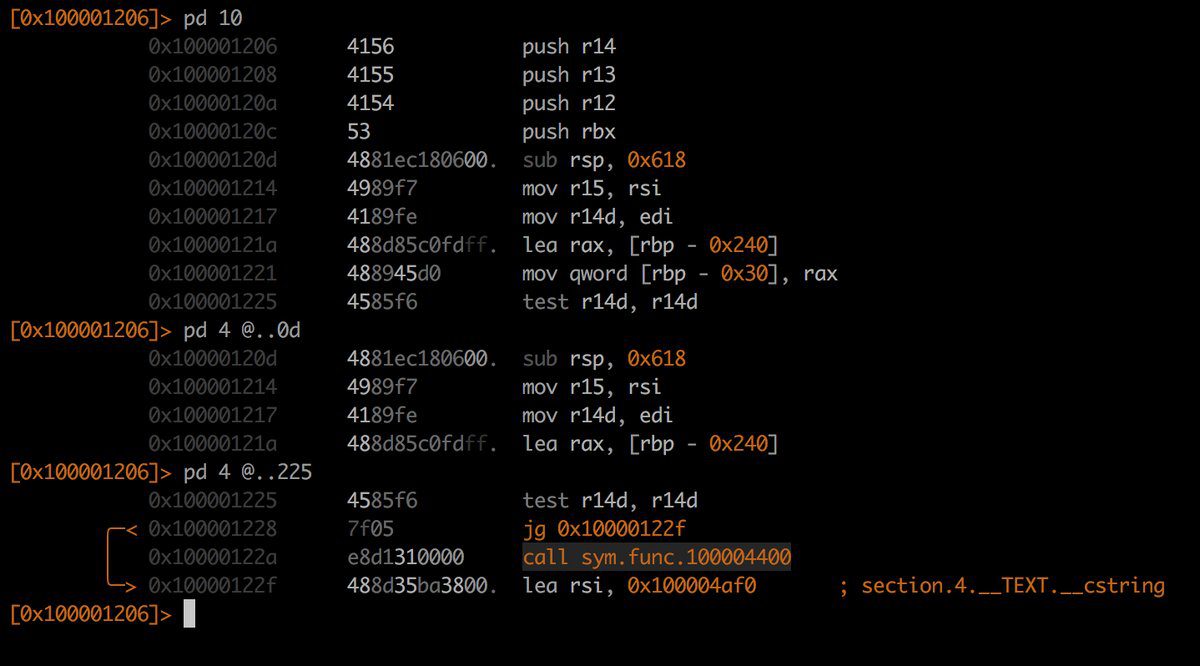

Radare2

Radare2 Az (R2) egy keretrendszer a bináris fájlok elemzésére és a visszafejtésre, kiváló észlelési képességekkel. Képes észlelni a hibás formátumú bináris fájlokat, eszközöket adva a felhasználónak ezek kezelésére, semlegesítve a potenciális fenyegetéseket. Az sdb-t használja, amely egy NoSQL adatbázis. A szoftverbiztonsági kutatók és szoftverfejlesztők ezt az eszközt részesítik előnyben a kiváló adatmegjelenítő képessége miatt.

A Radare2 egyik kiemelkedő tulajdonsága, hogy a felhasználó nem kényszerül a parancssor használatára olyan feladatok végrehajtására, mint a statikus/dinamikus elemzés és a szoftverek kihasználása. Bármilyen típusú, bináris adatokkal kapcsolatos kutatáshoz ajánlott.

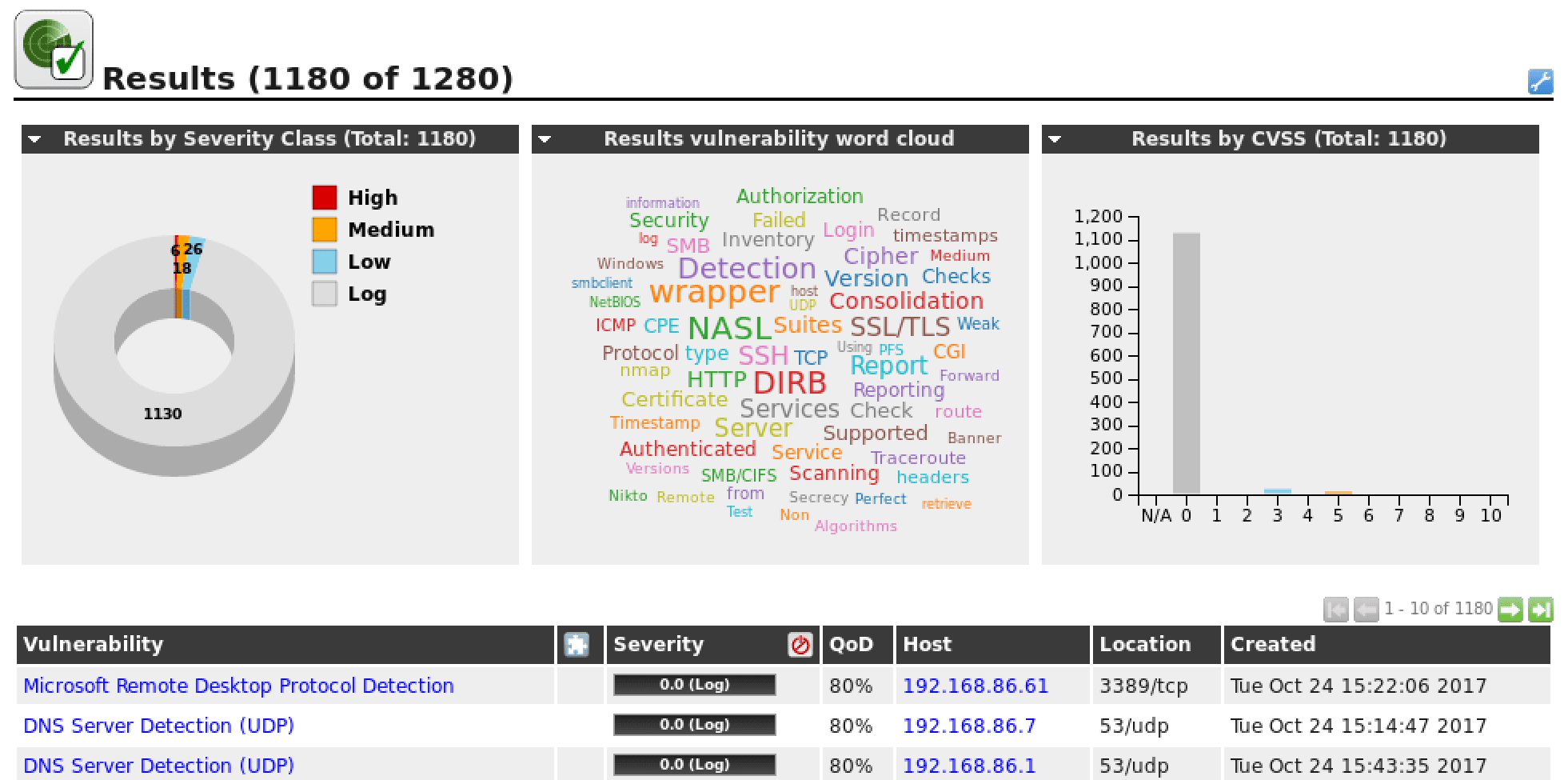

OpenVAS

Nyílt sebezhetőséget értékelő rendszer, ill OpenVAS, egy hosztolt rendszer a sebezhetőségek vizsgálatára és kezelésére. Bármilyen méretű vállalkozás számára készült, és segít felismerni az infrastruktúrájukban rejtett biztonsági problémákat. Kezdetben a termék GNessUs néven volt ismert, egészen addig, amíg jelenlegi tulajdonosa, a Greenbone Networks meg nem változtatta a nevét OpenVAS-ra.

A 4.0-s verzió óta az OpenVAS lehetővé teszi a Network Vulnerability Testing (NVT) bázisának folyamatos frissítését – általában 24 óránál rövidebb időszakokban. 2016 júniusában több mint 47 000 NVT-vel rendelkezett.

A biztonsági szakértők az OpenVAS-t a gyors szkennelési képessége miatt használják. Kiváló konfigurálhatósággal is rendelkezik. Az OpenVAS programok egy önálló virtuális gépről használhatók biztonságos rosszindulatú programok kutatására. Forráskódja GNU GPL licenc alatt érhető el. Sok más sebezhetőségészlelő eszköz függ az OpenVAS-tól – ezért a Linux alapú platformokon elengedhetetlen programnak tekintik.

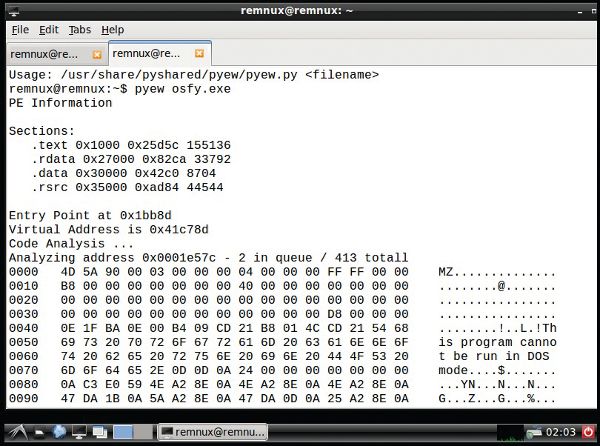

REMnux

REMnux reverse-engineering módszereket használ a rosszindulatú programok elemzésére. Számos böngésző alapú problémát képes észlelni, amelyek el vannak rejtve a JavaScript-kódrészletekben és a Flash-kisalkalmazásokban. Képes PDF-fájlok beolvasására és memória-kriminalisztika elvégzésére is. Az eszköz segít észlelni a rosszindulatú programokat a mappákban és fájlokban, amelyeket más víruskereső programokkal nem lehet könnyen ellenőrizni.

Dekódolási és visszafejtési képességei miatt hatékony. Meg tudja határozni a gyanús programok tulajdonságait, és könnyű súlya miatt az intelligens rosszindulatú programok nagyon észrevehetetlenek. Linuxon és Windowson egyaránt használható, funkcionalitása pedig egyéb szkennelő eszközök segítségével fejleszthető.

Tigris

1992-ben a Texas A&M Egyetem elkezdett dolgozni Tigris egyetemi számítógépeik biztonságának növelése érdekében. Most ez egy népszerű program a Unix-szerű platformokon. Az eszköz különlegessége, hogy nem csak biztonsági audit eszköz, hanem behatolásjelző rendszer is.

Az eszköz ingyenesen használható GPL licenc alatt. Ez a POSIX eszközöktől függ, és ezek együttesen tökéletes keretrendszert hozhatnak létre, amely jelentősen növelheti szervere biztonságát. A Tiger teljes egészében shell nyelven íródott – ez az egyik oka hatékonyságának. Alkalmas a rendszer állapotának és konfigurációjának ellenőrzésére, többcélú használata pedig nagyon népszerűvé teszi a POSIX eszközöket használók körében.

Maltrail

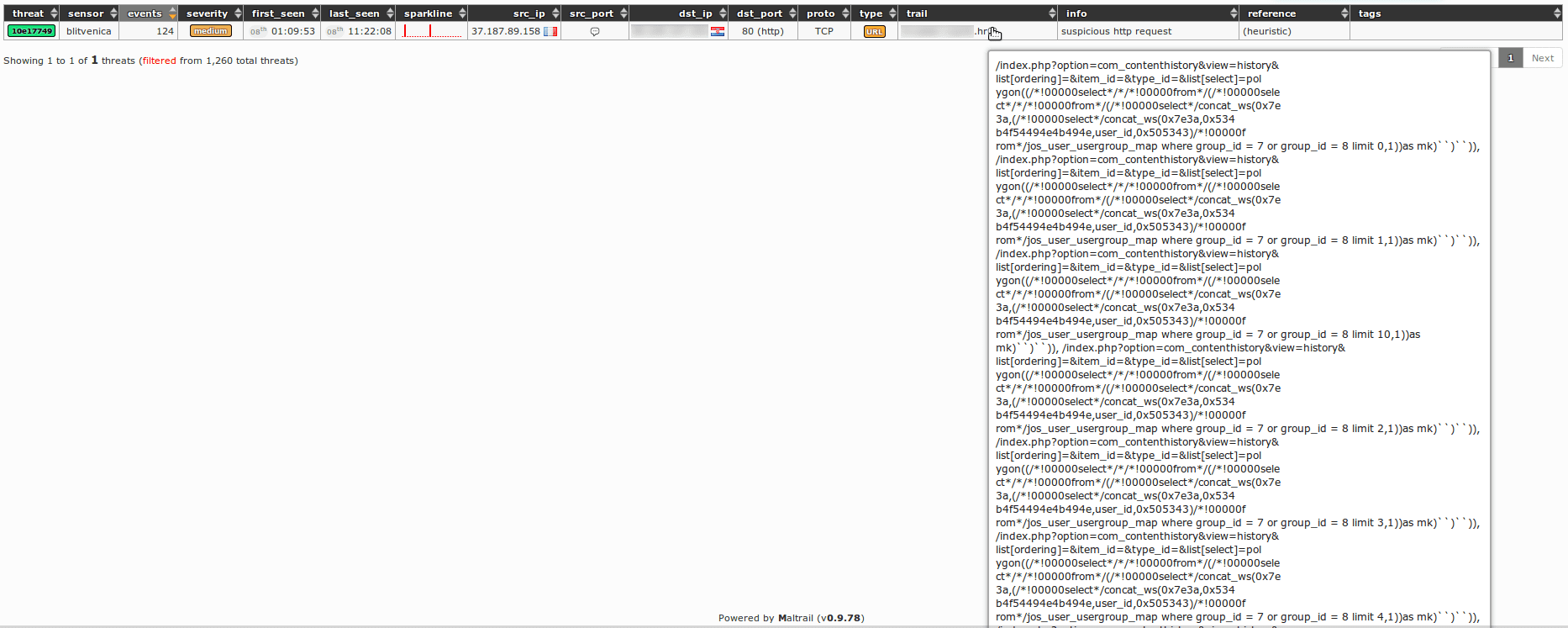

Maltrail egy forgalomérzékelő rendszer, amely képes tisztán tartani a szerver forgalmát, és segít elkerülni mindenféle rosszindulatú fenyegetést. Ezt a feladatot úgy hajtja végre, hogy összehasonlítja a forgalmi forrásokat a feketelistán szereplő, online közzétett webhelyekkel.

A feketelistán szereplő webhelyek ellenőrzése mellett fejlett heurisztikus mechanizmusokat is használ a különféle fenyegetések észlelésére. Annak ellenére, hogy ez egy opcionális szolgáltatás, akkor hasznos, ha úgy gondolja, hogy a szerverét már megtámadták.

Van egy érzékelője, amely képes érzékelni a szerver által kapott forgalmat, és elküldi az információkat a Maltrail szervernek. Az észlelőrendszer ellenőrzi, hogy a forgalom elég jó-e a szerver és a forrás közötti adatcseréhez.

YARA

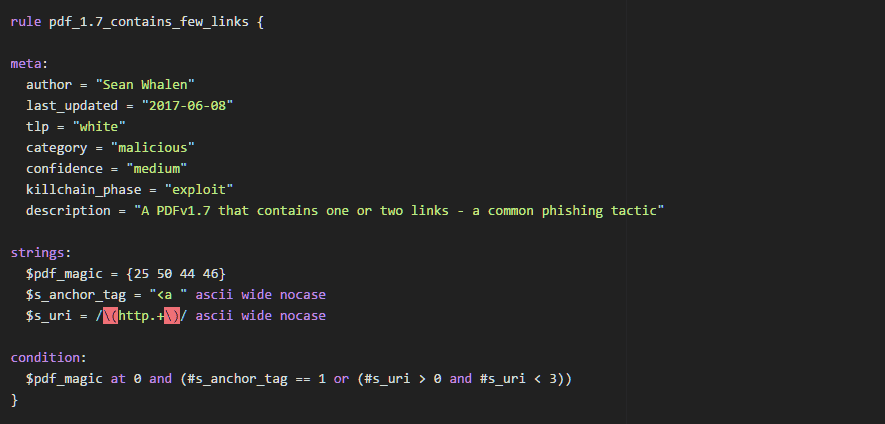

Linuxra, Windowsra és macOS-re készült, YARA (Yet Another Ridiculous Acronym) az egyik legalapvetőbb eszköz a rosszindulatú programok kutatására és észlelésére. Szöveges vagy bináris mintákat használ az észlelési folyamat egyszerűsítésére és felgyorsítására, ami gyors és egyszerű feladatot eredményez.

A YARA rendelkezik néhány extra funkcióval, de használatukhoz szükség van az OpenSSL könyvtárra. Még ha nem is rendelkezik ezzel a könyvtárral, a YARA-t használhatja alapvető rosszindulatú programok kutatására egy szabályalapú motoron keresztül. Használható a Cuckoo Sandboxban is, egy Python-alapú homokozóban, amely ideális a rosszindulatú szoftverek biztonságos kutatásához.

Hogyan válasszuk ki a legjobb eszközt?

Az összes fent említett eszköz nagyon jól működik, és ha egy eszköz népszerű Linux környezetben, akkor egészen biztos lehet benne, hogy tapasztalt felhasználók ezrei használják. A rendszergazdáknak emlékezniük kell arra, hogy az egyes alkalmazások általában más programoktól függenek. Például ez a helyzet a ClamAV és az OpenVAS esetében.

Meg kell értenie, mire van szüksége a rendszernek, és mely területeken lehetnek sérülékenységei. Először is használjon könnyű eszközt, hogy megtudja, melyik szakasz igényel figyelmet. Ezután használja a megfelelő eszközt a probléma megoldásához.