Vállalata informatikai rendszeréhez konkrét bizonyítékra van szüksége annak bizonyítására, hogy online vállalkozása szilárdan ellenáll a különféle kibertámadásoknak, különösen a brute force támadásoknak.

Tartalomjegyzék

Mi az a brute-force támadás?

A nyers erejű támadás az egyik legveszélyesebb kibertámadás, amellyel szemben valószínűleg nincs trükk! A brute-force támadások célja a webhely vagy az eszköz biztonsága, a bejelentkezési jelszó vagy a titkosítási kulcsok. A folyamatos próba és hiba módszert alkalmazza ezek határozott feltárására.

A brute force támadás módjai változatosak, főként:

- Hibrid brute-force támadások: több ezer várt és szótári szó, vagy akár véletlenszerű szó kipróbálása vagy beküldése.

- Fordított brute-force támadások: a jelszó származtatási kulcsának megszerzése kimerítő kutatással.

Miért van szükségünk penetrációs tesztelő eszközökre?

A brute force támadók különféle eszközöket használnak a cél elérése érdekében. Ezeket a nyers erejű támadóeszközöket maguk is használhatják a behatoláshoz. Ezt a tesztelést „pentestingnek” vagy „tolltesztelésnek” is nevezik.

A behatolási teszt azt a gyakorlatot jelenti, hogy a hackerek által használt módszerekkel próbálják feltörni saját IT-rendszereit. Ez lehetővé teszi a biztonsági rések azonosítását.

Megjegyzés: a következő eszközök számos kérést generálhatnak, amelyeket csak az alkalmazási környezettel szemben érdemes megtenni.

Gobuster

Gobuster az egyik legerősebb és leggyorsabb brute-force eszköz, amely nem igényel futásidőt. Go nyelvvel programozott címtár-szkennert használ; gyorsabb és rugalmasabb, mint az értelmezett szkript.

Jellemzők

- A Gobuster a párhuzamosság elképesztő támogatásáról is ismert, amely lehetővé teszi több feladat és bővítmény kezelését, megőrizve a feldolgozási sebességét.

- A Java grafikus felhasználói felület nélküli könnyű eszköz sok platformon csak a parancssorban működik.

- Beépített súgó

Módok

- dir – a klasszikus könyvtár mód

- dns – DNS-aldomain mód

- s3 – Sorolja fel a nyitott S3-kockákat, és keresse meg a létezést és a gyűjtőhelyek listáját

- vhost – virtuális gazdagép mód

Egyetlen hibája azonban van, a rekurzív címtárkeresés gyengesége, ami csökkenti a hatékonyságát többszintű könyvtárak esetén.

BruteX

BruteX egy nagyszerű minden az egyben brute force shell-alapú és nyílt forráskódú eszköz, amely minden igényt kielégít a cél eléréséhez.

- Nyissa meg a portokat

- Felhasználónevek

- Jelszavak

Kihasználja a nagyszámú lehetséges jelszó szisztematikus beküldésének képességét.

Számos szolgáltatást tartalmaz, amelyeket néhány más eszközből gyűjtöttek össze, mint például az Nmap, a Hydra és a DNS enum. Ez lehetővé teszi a nyitott portok keresését, a brute force FTP és SSH indítását, és automatikusan meghatározza a célkiszolgáló futó szolgáltatását.

Dirsearch

Dirsearch egy fejlett brute force eszköz, amely parancssoron alapul. Ez egy AKA webútvonal-ellenőrző, és brutális erővel kényszeríti a könyvtárakat és fájlokat a webszervereken.

A Dirsearch nemrég a hivatalos Kali Linux csomagok részévé vált, de fut Windows, Linux és macOS rendszeren is. Python nyelven íródott, hogy könnyen kompatibilis legyen a meglévő projektekkel és szkriptekkel.

Ezenkívül sokkal gyorsabb, mint a hagyományos DIRB eszköz, és sokkal több funkciót tartalmaz.

- Proxy támogatás

- Többszálú

- Felhasználói ügynök véletlenszerűsítése

- Több bővítmény támogatása

- Szkenner aréna

- Kérjen késleltetést

A rekurzív szkennelésnél a Dirsearch a nyerő. Visszamegy, és feltérképezi, további könyvtárakat keresve. A gyorsaság és az egyszerűség mellett a legjobb brute-force szobákból származik minden pentester számára.

Tapasztalatlan

Tapasztalatlan egy felhasználóbarát és testreszabható bejelentkezési brute-force eszköz. Python 3-ban íródott. Úgy tervezték, hogy megfeleljen az újoncok igényeinek és körülményeinek.

Rugalmas felhasználói kísérleteket biztosítunk a hiba egyszerű kezeléséhez, különösen a kezdők számára, hogy könnyen megértsék és megértsék.

SSB

Secure Shell Bruteforcer (SSB) az egyik leggyorsabb és legegyszerűbb eszköz a brute-force SSH-kiszolgálókhoz.

Az SSB biztonságos shelljének használata megfelelő felületet biztosít, ellentétben az SSH-kiszolgálók jelszavát feltörő többi eszközzel.

Thc-Hydra

Hydra az egyik leghíresebb bejelentkezési feltörő eszköz, amelyet Linuxon vagy Windowson/Cygwinen használnak. Ezen kívül Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) és macOS esetén. Számos protokollt támogat, mint például az AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD, HTTP-PROXY stb.

Alapértelmezés szerint telepítve van a Kali Linuxra, a Hydra parancssori és grafikus verziókkal is megtervezett. A brute-forcing módszerrel feltörheti a felhasználónevek/jelszavak egyetlen vagy listáját.

Ezenkívül párhuzamosított, a nagyon gyors és rugalmas eszköz, amely lehetővé teszi, hogy távolról jogosulatlan hozzáférést biztosítson a rendszeréhez.

Néhány más bejelentkezési hacker-eszköz ugyanarra a funkcióra használatos, de csak a Hydra támogat sok különböző protokollt és párhuzamos kapcsolatokat.

Burp lakosztály

Burp Suite Professional nélkülözhetetlen eszközkészlet a webes biztonsági tesztelők számára, és gyors és megbízható funkciókkal rendelkezik. Ezenkívül képes automatizálni a monoton tesztelési feladatokat. Ezenkívül szakértők kézi és félautomata biztonsági tesztelési funkciói alapján tervezték. Sok szakértő használja az OWASP tíz legfontosabb sebezhetőségének tesztelésére.

A Burp számos egyedi funkciót kínál, a szkennelési lefedettség növelésétől a testreszabáson át a sötét módig. Tesztelheti/szkennelheti a funkciókban gazdag modern webalkalmazásokat, JavaScriptet, tesztelheti az API-kat.

Ez egy olyan eszköz, amelyet valóban szolgáltatások tesztelésére terveztek, nem hackeléshez, mint például sok máshoz. Így összetett hitelesítési szekvenciákat rögzít, és jelentéseket ír a végfelhasználók közvetlen használatára és megosztására.

Ezenkívül megvan az az előnye, hogy sávon kívüli alkalmazásbiztonsági tesztelést (OAST) végez, amely számos láthatatlan sérülékenységet ér el, amelyeket mások nem. Ezen túlmenően, ez az első, amely profitál a PortSwigger Research használatából, amely az élen jár.

Patator

Patator egy brute-force eszköz a többcélú és rugalmas használathoz, moduláris felépítésben. Reflexes frusztrációban jelenik meg néhány más eszköz és jelszószerzési támadások szkriptje használata esetén. Patator új megközelítést választ, hogy ne ismételje meg a régi hibákat.

Python nyelven íródott, a Patator egy többszálas eszköz, amely rugalmasabb és megbízhatóbb módon kívánja kiszolgálni a behatolási tesztelést, mint az ősök. Számos modult támogat, köztük a következőket.

- FTP

- SSH

- MySQL

- SMTP

- Telnet

- DNS

- SMB

- IMAP

- LDAP

- rlogin

- Zip fájlok

- Java Keystore fájlok

Pydictor

Pydictor egy másik nagyszerű szótár-hacker hatékony eszköz. Ha hosszú és jelszóerősségi tesztekről van szó, ez mind a kezdőket, mind a szakembereket megdöbbenti. Ez egy olyan eszköz, amelyet a támadók nem tudnak kiadni a fegyvertárukból. Emellett számos olyan funkcióval rendelkezik, amelyek lehetővé teszik, hogy igazán erős teljesítményt élvezzen bármilyen tesztelési helyzetben.

- Állandó asszisztens: lehetővé teszi egy általános szólista, egy social engineering szólista, egy speciális szólista létrehozását a webtartalom használatával stb. Ezen kívül tartalmaz egy szűrőt, amely segít a szólista fókuszálásában.

- Nagymértékben testreszabott: igény szerint testreszabhatja a szólista attribútumait hossz szerinti szűréssel, leet móddal és további szolgáltatásokkal.

- Rugalmasság és kompatibilitás: képes elemezni a konfigurációs fájlt, és zökkenőmentesen működik Windows, Linux vagy Mac rendszeren.

Pydictor szótárak

- Numerikus szótár

- Ábécé szótár

- Nagybetűs ábécé szótár

- Numerikus és nagybetűs ábécé

- Nagybetűk és kisbetűk

- Szám Kisbetűs ABC-vel

- A nagybetűk, a kisbetűk és a számjegyek kombinálása

- Statikus fej hozzáadása

- A szótár bonyolultsági szűrőjének manipulálása

Ncrack

Ncrack egyfajta hálózati feltörő eszköz nagy sebességű teljesítménnyel. A cégek számára készült, hogy segítsen nekik tesztelni hálózati eszközeiket gyenge jelszavakra. Sok biztonsági szakember javasolja az Ncrack használatát a rendszerhálózatok biztonságának ellenőrzésére. Önálló eszközként vagy a Kali Linux részeként adták ki.

A moduláris megközelítéssel és dinamikus motorral a parancssorral tervezett Ncrack a hálózati visszacsatolásnak megfelelően képes alkalmazkodni a viselkedéséhez. És megbízható, széles körű auditálást végezhet sok gazdagépen egyidejűleg.

Az Ncrack szolgáltatásai nem korlátozódnak a rugalmas interfészre, hanem biztosítják a hálózati műveletek teljes ellenőrzését a felhasználó számára. Ez elképesztő, kifinomult erőszakos támadásokat, futásidejű interakciót és időzítési sablonokat tesz lehetővé a használat megkönnyítése érdekében, mint például az Nmap.

A támogatott protokollok közé tartozik az SSH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA és DICOM, amely az iparágak széles körére alkalmas.

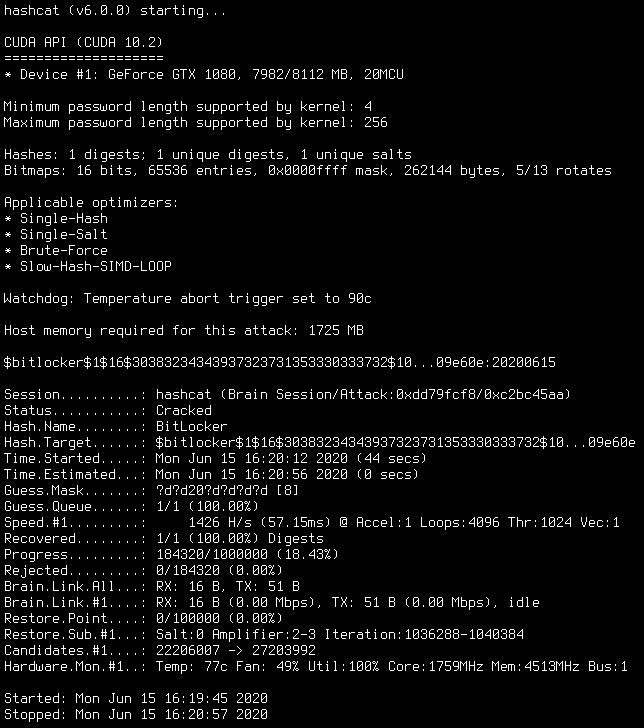

Hashcat

Hashcat egy jelszó-helyreállító eszköz. Működhet Linuxon, OS X-en és Windowson, és számos hashcat-támogatott Hashcat algoritmust támogat, például MD4, MD5, SHA-család, LM kivonatokat és Unix Crypt formátumokat.

A Hashcat azért vált ismertté, mert az optimalizálás részben a Hashcat alkotója által felfedezett szoftvertől függ.

A Hashcatnak két változata van:

- CPU-alapú jelszó-helyreállító eszköz

- GPU-alapú jelszó-helyreállító eszköz

A GPU-eszköz rövidebb idő alatt képes feltörni bizonyos hashcat-örökséget, mint a CPU-eszköz (MD5, SHA1 és mások). De nem minden algoritmust tudnak gyorsabban feltörni a GPU-k. A Hashcat azonban a világ leggyorsabb jelszótörőjének nevezték.

Következtetés

A részletes bemutató után sokféle eszköztár áll rendelkezésére, amelyeket helyettesíthet. Válassza ki az Ön számára legmegfelelőbbet minden helyzethez és körülményhez. Nincs okunk azt hinni, hogy az alternatívákban nincs sokféleség. Egyes esetekben a legegyszerűbb eszközök a legjobbak, más esetekben pedig az ellenkezője.

Ezután fedezzen fel néhány kriminalisztikai vizsgálati eszközt.