Um die IT-Infrastruktur Ihres Unternehmens zu schützen, benötigen Sie einen belastbaren Nachweis dafür, dass Ihr Online-Geschäft gegen diverse Cyberattacken, insbesondere gegen sogenannte Brute-Force-Angriffe, gewappnet ist.

Was genau verbirgt sich hinter einem Brute-Force-Angriff?

Ein Brute-Force-Angriff stellt eine erhebliche Cyberbedrohung dar, gegen die man sich nicht leicht schützen kann. Diese Art von Angriff zielt auf die wesentlichen Sicherheitsmerkmale Ihrer Webseite oder Ihrer Geräte ab, insbesondere auf Anmeldepasswörter oder Verschlüsselungscodes. Die Methode basiert auf dem systematischen Ausprobieren verschiedener Kombinationen, um diese zu entschlüsseln.

Brute-Force-Angriffe treten in unterschiedlichen Formen auf, hauptsächlich sind diese:

- Hybride Brute-Force-Angriffe: Hierbei werden Tausende von Wörtern aus Wörterbüchern, vorhersehbaren oder zufälligen Kombinationen durchprobiert.

- Reverse Brute-Force-Angriffe: Diese zielen darauf ab, den Ableitungsschlüssel des Passworts durch umfassende Recherchen zu ermitteln.

Warum Penetrationstests und entsprechende Werkzeuge so wichtig sind

Cyberkriminelle nutzen für Brute-Force-Angriffe eine Vielzahl von spezialisierten Werkzeugen. Interessanterweise können Sie diese Tools auch selbst nutzen, um Ihre Systeme auf Schwachstellen zu prüfen. Diesen Vorgang nennt man auch „Pentesting“ oder Penetrationstest.

Bei einem Penetrationstest versuchen Sie, Ihre IT-Systeme auf ähnliche Weise wie ein Hacker anzugreifen. So können Sie potenzielle Sicherheitslücken aufdecken.

Wichtiger Hinweis: Die folgenden Werkzeuge können eine sehr hohe Anzahl an Anfragen generieren, daher sollten Sie diese nur in Ihrer eigenen Anwendungsumgebung verwenden.

Gobuster

Gobuster ist ein besonders leistungsfähiges und schnelles Brute-Force-Tool, das ohne Laufzeitumgebung auskommt. Es basiert auf einem Verzeichnis-Scanner, der in der Programmiersprache Go entwickelt wurde, was es schneller und flexibler als interpretierte Skripte macht.

Besondere Merkmale:

- Gobuster zeichnet sich durch seine hervorragende Unterstützung der Parallelverarbeitung aus, die es ihm ermöglicht, mehrere Aufgaben und Erweiterungen gleichzeitig zu bearbeiten und dabei die Verarbeitungsgeschwindigkeit beizubehalten.

- Es ist ein schlankes Tool ohne Java-GUI, das plattformübergreifend nur über die Befehlszeile funktioniert.

- Integrierte Hilfefunktion

Modi:

- dir – der klassische Verzeichnismodus

- dns – DNS-Subdomain-Modus

- s3 – Auflistung offener S3-Buckets und Suche nach Existenz- und Bucket-Listen

- vhost – virtueller Hostmodus

Allerdings hat Gobuster eine Schwäche: die unzureichende Fähigkeit zur rekursiven Verzeichnissuche, was seine Wirksamkeit bei mehrschichtigen Verzeichnisstrukturen einschränkt.

BruteX

BruteX ist ein vielseitiges, auf der Shell basierendes Open-Source-Brute-Force-Tool, das Ihre Ziele umfassend unterstützt.

- Findet offene Ports

- Ermittelt Benutzernamen

- Testet Passwörter

Es nutzt die Möglichkeit, eine große Anzahl möglicher Passwörter systematisch einzureichen.

BruteX integriert Funktionen anderer Tools wie Nmap, Hydra und DNS-Enum. Damit können Sie offene Ports scannen, Brute-Force-Angriffe auf FTP und SSH starten und die laufenden Dienste des Zielservers automatisch erkennen.

Dirsearch

Dirsearch ist ein fortschrittliches, befehlszeilenbasiertes Brute-Force-Tool, das auch als Webpfad-Scanner bezeichnet wird. Es kann auf Webservern nach Verzeichnissen und Dateien suchen.

Dirsearch ist seit kurzem Teil der offiziellen Kali Linux-Pakete und funktioniert unter Windows, Linux und macOS. Es ist in Python geschrieben und somit kompatibel mit bestehenden Projekten und Skripten.

Es arbeitet schneller als das herkömmliche DIRB-Tool und bietet viele weitere Funktionen:

- Proxy-Unterstützung

- Multithreading

- User-Agent-Randomisierung

- Unterstützung für mehrere Dateiendungen

- Scanner-Arena

- Verzögerung von Anfragen

Beim rekursiven Scannen ist Dirsearch führend. Es durchsucht und identifiziert zusätzliche Verzeichnisse. Neben seiner Geschwindigkeit und einfachen Bedienung ist es eine der besten Optionen für jeden Pentester.

Callow

Callow ist ein benutzerfreundliches und anpassbares Login-Brute-Force-Tool, das in Python 3 geschrieben wurde. Es wurde mit dem Ziel entwickelt, die Bedürfnisse von Anfängern zu erfüllen.

Es bietet flexible Anpassungsmöglichkeiten und eine einfache Fehlerbehandlung, was es besonders für Einsteiger leicht verständlich macht.

SSB

Secure Shell Bruteforcer (SSB) ist ein besonders schnelles und einfaches Werkzeug für Brute-Force-Angriffe auf SSH-Server.

Im Gegensatz zu anderen Tools, die lediglich das Passwort eines SSH-Servers knacken, bietet SSB eine passende Schnittstelle für die Verwendung der sicheren Shell.

Thc-Hydra

Hydra ist ein bekanntes Tool für das Knacken von Anmeldedaten, das unter Linux oder Windows/Cygwin, sowie Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) und macOS verwendet werden kann. Es unterstützt zahlreiche Protokolle wie AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD, HTTP-PROXY und viele mehr.

Hydra ist standardmäßig in Kali Linux installiert und sowohl als Befehlszeilen- als auch als grafische Version verfügbar. Es kann einzelne Benutzernamen/Passwörter oder Listen davon mit der Brute-Force-Methode knacken.

Zudem ist es ein parallelisiertes, sehr schnelles und flexibles Tool, mit dem Sie aus der Ferne unbefugte Zugriffsmöglichkeiten auf Ihr System erkennen können.

Obwohl es andere Login-Hacking-Tools für dieselbe Aufgabe gibt, unterstützt nur Hydra viele verschiedene Protokolle und parallelisierte Verbindungen.

Burp Suite

Burp Suite Professional ist ein unverzichtbares Tool für Web-Sicherheitstester und bietet schnelle und zuverlässige Funktionen. Es kann zudem monotone Testaufgaben automatisieren und wurde von Experten für manuelle und halbautomatische Sicherheitstests entwickelt. Viele Experten nutzen es beim Testen der OWASP Top Ten-Schwachstellen.

Burp bietet viele einzigartige Funktionen, von der Erhöhung der Scanabdeckung bis zur Anpassung an den Dark Mode. Es kann funktionsreiche moderne Webanwendungen, JavaScript und Test-APIs testen/scannen.

Dieses Tool ist primär für das Testen von Diensten konzipiert und nicht für das Hacken, wie viele andere Tools. Es zeichnet komplexe Authentifizierungssequenzen auf und erstellt Berichte zur direkten Verwendung und Weitergabe.

Ein weiterer Vorteil ist die Möglichkeit der Durchführung von Out-of-Band Application Security Tests (OAST), die viele unsichtbare Schwachstellen aufdecken können. Es profitiert zudem von der Forschung von PortSwigger, wodurch Sie stets auf dem neuesten Stand sind.

Patator

Patator ist ein vielseitiges und flexibles Brute-Force-Tool mit modularem Aufbau. Es wurde als Antwort auf Frustrationen mit anderen Tools und Skripten für Passwortangriffe entwickelt und geht neue Wege, um alte Fehler zu vermeiden.

Patator ist in Python geschrieben und als Multithread-Tool konzipiert. Es soll Penetrationstests flexibler und zuverlässiger gestalten als seine Vorgänger. Es unterstützt viele Module, darunter:

- FTP

- SSH

- MySQL

- SMTP

- Telnet

- DNS

- KMU

- IMAP

- LDAP

- rlogin

- Zip-Dateien

- Java Keystore-Dateien

Pydiktor

Pydiktor ist ein weiteres starkes Tool für das Hacking von Wörterbüchern. Es eignet sich sowohl für Anfänger als auch für Profis, wenn es um umfangreiche Tests der Passwortstärke geht. Angreifer verwenden dieses Tool gerne als wichtige Ressource. Es bietet eine Fülle von Funktionen, die eine hohe Leistung in jeder Testsituation ermöglichen.

- Ständiger Assistent: Erlaubt das Erstellen allgemeiner Wortlisten, Social-Engineering-Wortlisten, spezieller Wortlisten mithilfe von Webinhalten usw. Darüber hinaus enthält es einen Filter, der Ihnen hilft, Ihre Wortliste zu verfeinern.

- Hochgradig anpassbar: Sie können die Attribute der Wortlisten an Ihre Bedürfnisse anpassen, indem Sie den Filter nach Länge, den Leermodus und weitere Funktionen verwenden.

- Flexibilität und Kompatibilität: Es kann die Konfigurationsdatei analysieren und sowohl unter Windows, Linux als auch Mac reibungslos funktionieren.

Pydictor-Wörterbücher:

- Numerisches Wörterbuch

- Alphabetisches Wörterbuch

- Großbuchstaben-Alphabet-Wörterbuch

- Numerisch gekoppelt mit Großbuchstaben

- Großbuchstaben gekoppelt mit Kleinbuchstaben

- Ziffer gekoppelt mit Kleinbuchstaben

- Kombination von Großbuchstaben, Kleinbuchstaben und Ziffern

- Hinzufügen eines statischen Vorsatzes

- Manipulation des Wörterbuchkomplexitätsfilters

Ncrack

Ncrack ist ein Netzwerk-Cracking-Tool mit hoher Geschwindigkeit. Es wurde für Unternehmen entwickelt, um schwache Passwörter auf ihren Netzwerkgeräten zu testen. Viele Sicherheitsexperten empfehlen Ncrack zur Überprüfung der Sicherheit von Systemnetzwerken. Es ist als eigenständiges Tool oder als Teil von Kali Linux verfügbar.

Durch seinen modularen Ansatz und die dynamische Engine kann Ncrack sein Verhalten an das Netzwerk-Feedback anpassen. Es ist in der Lage, eine zuverlässige umfassende Prüfung für viele Hosts gleichzeitig durchzuführen.

Die Funktionalität von Ncrack beschränkt sich nicht auf eine flexible Schnittstelle, sondern gibt dem Benutzer die volle Kontrolle über die Netzwerkoperationen. Dies ermöglicht hochentwickelte Brute-Force-Angriffe, Laufzeitinteraktionen und Timing-Vorlagen, ähnlich wie bei Nmap.

Zu den unterstützten Protokollen gehören SSH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA und DICOM. Dies macht es für eine Vielzahl von Branchen relevant.

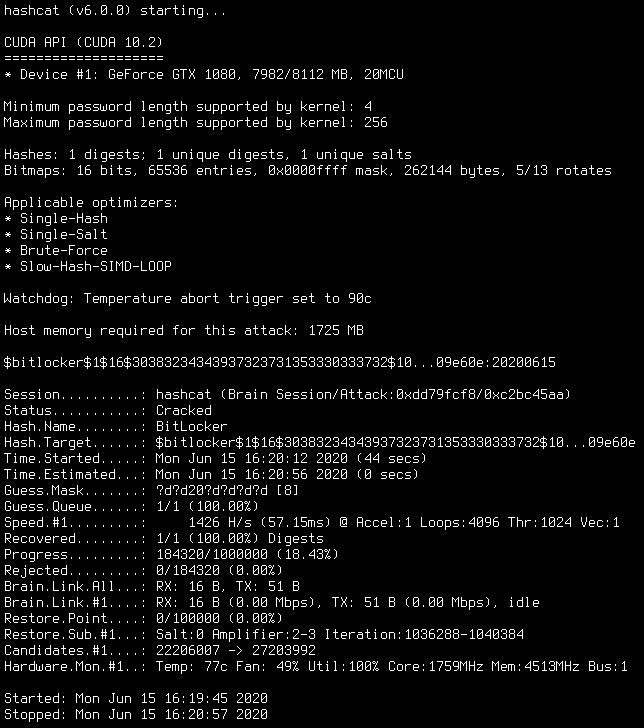

Hashcat

Hashcat ist ein Tool zur Passwortwiederherstellung. Es funktioniert unter Linux, OS X und Windows und unterstützt viele Hashcat-Algorithmen wie MD4, MD5, die SHA-Familie, LM-Hashes und Unix-Crypt-Formate.

Hashcat ist bekannt für seine Optimierungen, die teilweise auf den Erkenntnissen des Hashcat-Entwicklers beruhen.

Hashcat gibt es in zwei Varianten:

- CPU-basiertes Tool zur Passwortwiederherstellung

- GPU-basiertes Tool zur Passwortwiederherstellung

Das GPU-Tool kann einige Hashcat-Legacy in kürzerer Zeit knacken als das CPU-Tool (MD5, SHA1 und andere). Jedoch können nicht alle Algorithmen von GPUs schneller geknackt werden. Hashcat wird jedoch als der schnellste Passwort-Cracker der Welt bezeichnet.

Zusammenfassung

Nach dieser detaillierten Übersicht haben Sie eine große Auswahl an Tools zur Verfügung. Wählen Sie das Werkzeug, das am besten zu Ihren Bedürfnissen, Situationen und Umständen passt. Es gibt keine Notwendigkeit anzunehmen, dass es keine Vielfalt an Alternativen gibt. Manchmal sind die einfachsten Tools die besten, manchmal ist das Gegenteil der Fall.

Als nächstes sollten Sie sich einige der Werkzeuge zur forensischen Untersuchung ansehen.